TLS for Internet of Things

Illya Gerasymchuk

Thesis to obtain the Master of Science Degree in

Information Systems and Computer Engineering

Supervisor(s): Prof. Aleksandar Ilic

Prof. Ricardo Jorge Fernandes Chaves

Examination Committee

Chairperson: Prof. Francisco João Duarte Cordeiro Correia dos Santos

Supervisor: Prof. Aleksandar Ilic

Member of the Committee: Prof. Miguel Ângelo Marques de Matos

June 2019

Dedicated to my grandmother, Svitlana Sokolovska. Thank you for being beside me and supporting me

throughout my life.

iii

Resumo

Transport Layer Security (TLS) é um dos protocolos de segurança de comunicação mais usados no

mundo. O seu objectivo principal é fornecer um canal de comunicação seguro com garantias de con-

fidencialidade, integridade, autenticidade e segurança futura perfeita. Cada um dos seus serviços de

segurança pode ser implementado por um dos vários algoritmos disponíveis. TLS não foi desenhado

para o ambiente constrangido das Internet das Coisas (IdC), sendo demasiado exigente para tais dis-

positivos. Contudo, é um protocolo maleável e os seus serviços de segurança podem ser activados ou

desactivados por conexão. A abdicação de um serviço de segurança ou uso de um algoritmo menos

exigente computacionalmente, reduz os recursos utilizados. As propriedades de segurança da conexão

são definidas pela configuração TLS em uso. Algumas das configurações podem ser usadas em am-

biente das IdC. O trabalho existente foca-se no protocolo Datagram TLS e, ou está intimamente ligado

ao uso de um protocolo específico ou requer o uso de uma entidade externa. Nesta tese é feita uma

análise completa do protocolo TLS e dos seus serviços de segurança. Os resultados e diagramas aqui

apresentados podem ser usados pelos programadores e profissionais de segurança para seleccionar a

configuração de TLS mais leve, conforme os requisitos e limitações do seu ambiente. Nós avaliamos a

implementação do protocolo TLS pela biblioteca mbedTLS, usando duas métricas de custo: o número

estimado de ciclos da CPU, obtidos com valgrind, e o tempo de execução, obtido com PAPI. De seguida,

iremos comprovar que os valores estimados estão perto dos reais.

Palavras-chave: TLS, DTLS, SSL, Internet das Coisas, Sistemas Embebidos

vii

Abstract

Transport Layer Security (TLS) is one of the most used communication security protocols in the world.

Its main goal is to provide a secure communication channel with the security services of confidentiality,

integrity, authentication, and Perfect Forward Secrecy (PFS). Each security service can be implemented

by one of the multiple available algorithms. TLS was not designed for the constrained environment and

is too computationally demanding for many Internet Of Things (IoT) devices. However, it is a malleable

protocol and individual security services can be enabled and disabled on a per-connection basis. Fore-

going a security service or using a cheaper algorithm to implement it reduces the utilized computational

resources. The security properties of a connection are defined by a TLS configuration. Some of those

configurations can be used with the resource-constrained IoT devices. Existing work focuses on Data-

gram TLS (DTLS) and is either tied to a specific protocol or requires the usage of a third-party entity.

For this reason, it cannot be easily integrated with existing deployments. In this work, we performed

a thorough evaluation of the TLS protocol and its security services. We present a framework that can

be used by software developers and security professionals to select the cheapest TLS configuration for

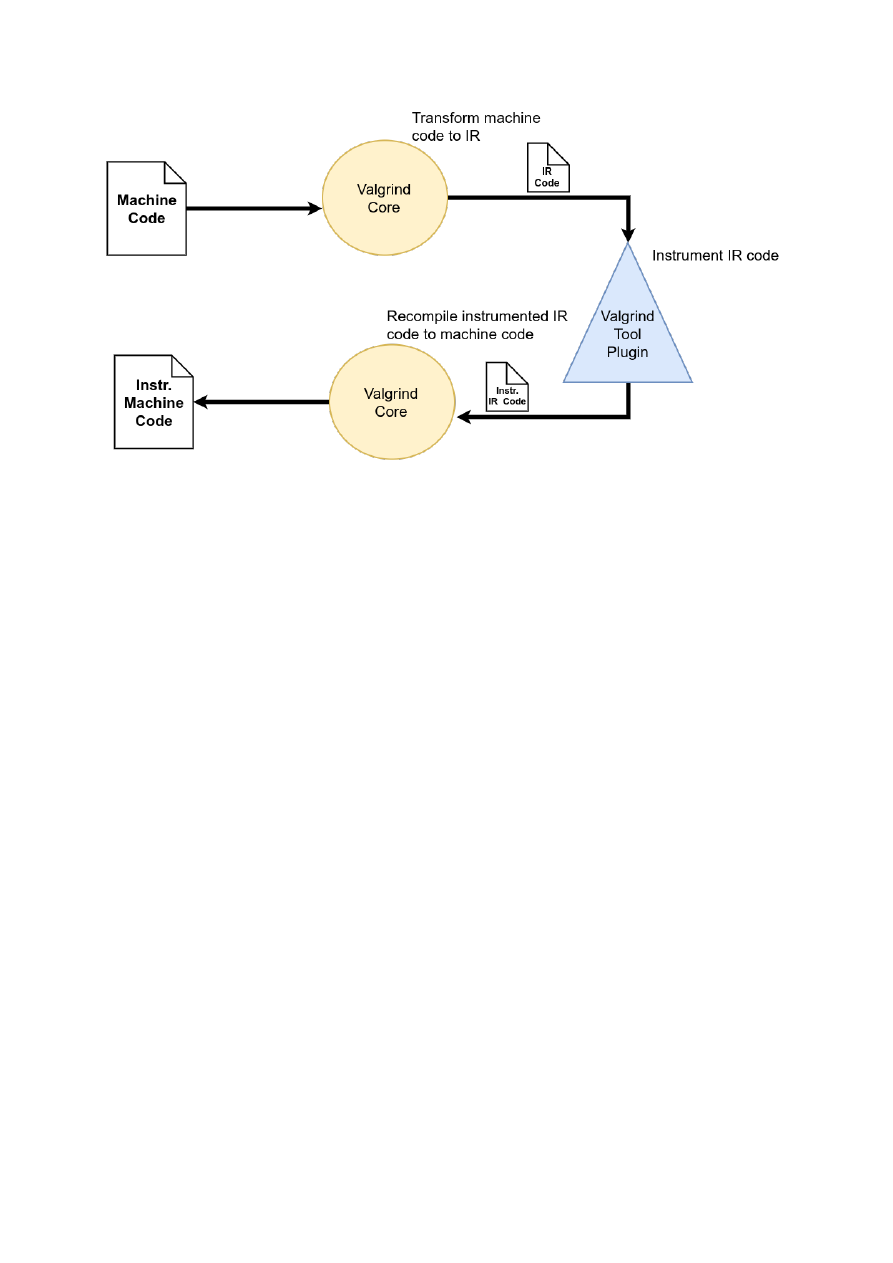

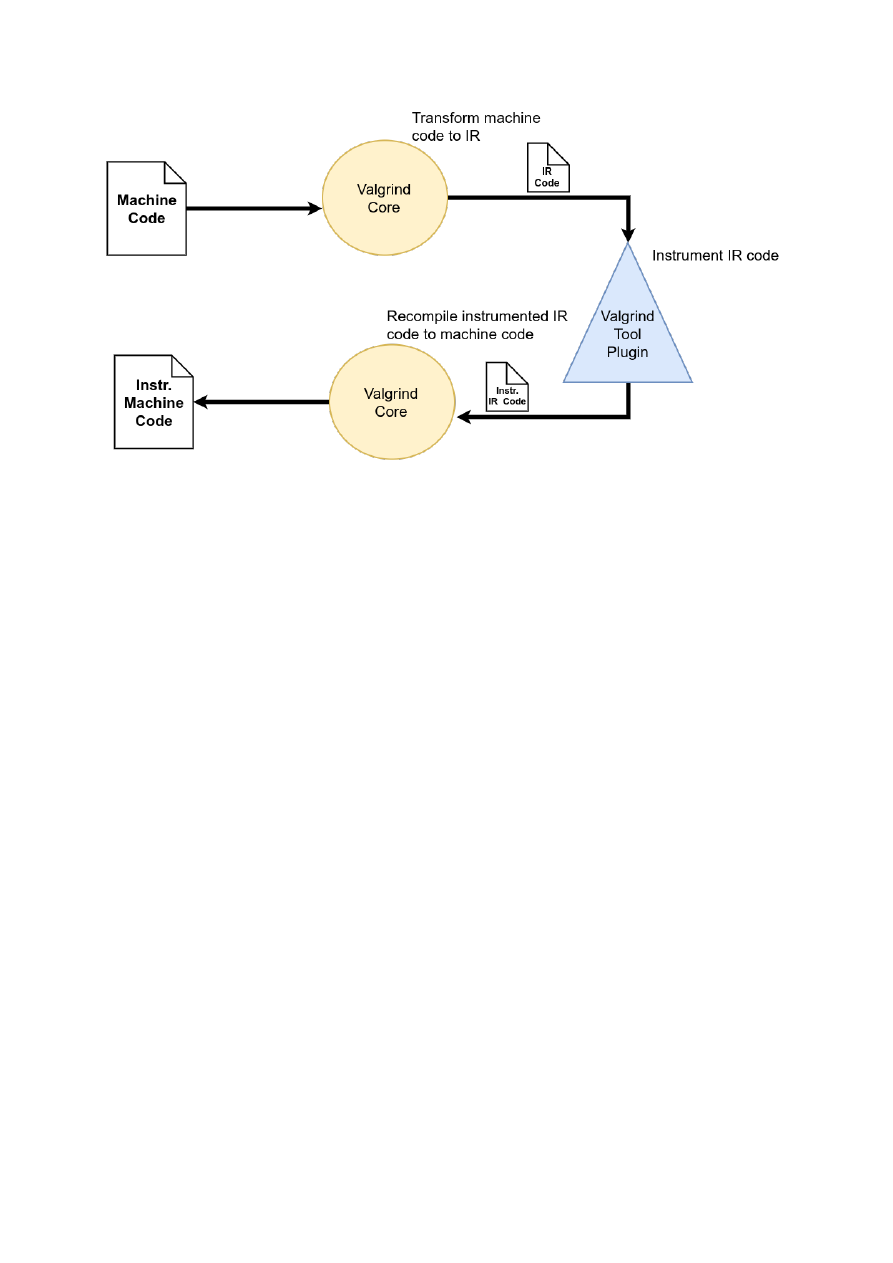

their environment’s needs and limitations. We evaluate the TLS implementation of the mbedTLS library

using two cost metrics: the estimated number of CPU cycles, obtained with valgrind, and execution time,

obtained with PAPI. In the end, we will show that the estimated values are close to the real ones.

Keywords: TLS, DTLS, SSL, IoT, Embedded Systems

ix

Contents

Acknowledgments . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

v

Resumo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

vii

Abstract . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ix

List of Tables . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

xiii

List of Figures

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

xv

1

Introduction

1

1.1 Motivation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2

1.2 Objectives . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3

1.3 Contributions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4

1.4 Results . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5

1.5 Structure of The Document . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6

2

Background and Related Work

7

2.1 Cryptographic Algorithms . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

2.1.1

Symmetric vs Asymmetric Cryptography . . . . . . . . . . . . . . . . . . . . . . . .

7

2.1.2

Public Certificates and Certificate Chains . . . . . . . . . . . . . . . . . . . . . . .

8

2.1.3

Authenticated Encryption With Associated Data (AEAD) Ciphers . . . . . . . . . .

8

2.1.4

Elliptic Curve Cryptography (ECC) . . . . . . . . . . . . . . . . . . . . . . . . . . .

8

2.2 The TLS Protocol . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

9

2.2.1

TLS (Sub)Protocols . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

10

2.2.2

TLS 1.2 Handshake Protocol . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

12

2.2.3

TLS Record Processing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

15

2.2.4

TLS Keying Material . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

16

2.2.5

TLS 1.2 Keying Material Generation . . . . . . . . . . . . . . . . . . . . . . . . . .

17

2.2.6

TLS 1.2 Key Exchange Methods . . . . . . . . . . . . . . . . . . . . . . . . . . . .

17

2.2.7

TLS Extensions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

2.2.8

TLS 1.3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

2.2.9

Datagram TLS (DTLS) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

20

2.3 Related Work . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

21

xi

3

Results

31

3.1 Methodology . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

31

3.1.1

Evaluated Metrics and Limitations . . . . . . . . . . . . . . . . . . . . . . . . . . .

32

3.1.2

Developed Tools . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

35

3.1.3

Security Levels . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

36

3.2 Evaluation of The Costs Of The TLS Protocol . . . . . . . . . . . . . . . . . . . . . . . . .

37

3.2.1

TLS Security Services Cost Overview . . . . . . . . . . . . . . . . . . . . . . . . .

39

3.2.2

Authentication Cost Analysis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

43

3.2.3

Perfect Forward Secrecy Cost Analysis

. . . . . . . . . . . . . . . . . . . . . . . .

54

3.2.4

Handshake Cost Analysis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

62

3.2.5

Confidentiality and Integrity Cost Analysis . . . . . . . . . . . . . . . . . . . . . . .

69

3.2.6

PAPI Time Cost Analysis and Comparison To Estimated CPU Cycles

. . . . . . .

72

3.2.7

Discussion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

75

4

Conclusions and Future Work

77

4.1 Conclusions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

77

4.2 Future Work . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

78

Bibliography

79

A Appendix A

87

xii

Chapter 1

Introduction

In recent years there has been a sharp increase in the number of IoT devices and this trend is expected

to continue[1]. The IoT is a network of interconnected devices, which exchange data with one another

over the internet. In fact, it can be any object that has an assigned IP address and is provided with

the ability to transfer data over a network. While there are many types of IoT devices, all of them are

restricted: they have limited memory, processing power and available energy. Examples of IoT devices

include temperature sensors, smart light bulbs and physical activity trackers. Even a salt shaker[2] can

now be part of the global network.

The IoT technology provides many benefits, from personal comfort to transforming entire industries,

mainly due to increased connectivity and new sources for data analysis. The technological development,

however, tends to focus on innovative design rather than on security. IoT devices frequently connect to

networks using inadequate security and are hard to update when vulnerabilities are found.

This lack of security in the IoT ecosystem has been exploited by the the Mirai botnet[3] when it

overwhelmed several high-profile targets with massive Distributed Denial-Of-Service (DDoS) attacks.

This is the most devastating attack involving IoT devices done to date. However, the Reaper botnet[4]

could be even worse if it is ever put to malicious use. Similar attacks will inadvertently come in the future.

In the process of the work on this dissertation, we have made several contributions to the TLS 1.3

specification, and were formally recognized as contributors[5]. The name of the author of this disserta-

tion can be found in the document specifying TLS 1.3[6]. Although to the lesser extent, we have also

contributed to DTLS 1.3 specification[7]. We have found a security vulnerability and a nonconformity

to the standard in the TLS implementation of the mbedTLS library. We reported it and it has been

assigned a Common Vulnerabilities and Exposures (CVE) with the id CVE-2018-1000520[8]. It is a

vulnerability in the authentication part of the TLS protocol, where certificates signed with an incorrect

algorithm were accepted in some cases. More specifically, ECDH(E)-RSA ciphersuites allowed Ellip-

tic Curve Digital Signature Algorithm (ECDSA)-signed certificates, when only Rivest-Shamir-Adleman

(RSA)-signed ones should have been. We also found a bug in mbedTLS’s test suite related to the use

of deprecated SHA-1-signed certificates and submitted a code fix to it[9][10]. In the process of our work,

we have developed an extensive set of tooling which can be used to further study the costs of TLS, by

1

allowing to automate metric collection and analysis on different hardware and environments.

1.1

Motivation

While inter-device communication has numerous benefits, it is important to ensure the security of that

communication. For example, when you log in to your online banking account, you do not want others

to be able to see your password, as this may lead to the compromise of your account. Having your

account compromised means that a malicious entity might take a hold of your money. Similarly, when

you are transferring funds via online banking, you want the contents of that operation to be invisible to an

observer, for privacy reasons. It is also desirable that no party is able to tamper with the data en transit,

as it may lead to undesired consequences, such as the transfer of a larger amount than intended. Proper

communication security allows those goals to be achieved.

TLS is one of the most used protocols for communication security. It powers numerous technologies,

such as Hypertext Transfer Protocol Secure (HTTPS). TLS offers the security services of authentication,

confidentiality, privacy, integrity, replay protection and perfect forward secrecy. It is not a requirement to

use all of those services for every TLS connection. The protocol is similar to a framework, in the sense

that you can enable individual security services on a per-connection basis. For example, when you are

downloading software updates, while data confidentiality is probably not a concern, data authenticity

and integrity, are. In TLS, it is possible for a connection to only offer authenticity and integrity, without

offering confidentiality. Foregoing unnecessary services will lead to a smaller resource usage, which in

turn leads to smaller execution time and power usage. This is especially important in the context of IoT,

due to the constrained nature of the devices.

The existing work does not explore the computational costs of the security services available in TLS.

Examples of such costs are the number of CPU cycles executed, time taken and power consumed. Thus,

developers wishing to deploy the TLS protocol in constrained environments do not have a resource that

would help them in choosing a TLS configuration appropriate to the environment’s needs and limitations.

TLS is designed to run on top of a reliable, connection-oriented protocol, such as TCP. DTLS is the

version of TLS that runs on top of an unreliable transport protocol, such as UDP. Most IoT devices have

very limited processing power, storage and energy. Moreover, the performance of TCP is known to be

inefficient in wireless networks, due to its congestion control algorithm. This situation is worsened with

the use of low-power radios and lossy links found in sensor networks. Therefore, in many cases the

use of TCP with IoT is not the best option. For this reason, DTLS, which runs on top of UDP, is used

more frequently in such devices. While the work of this dissertation will be focused on TLS, the majority

of it can also be applied to DTLS. This is a consequence of DTLS being just an adaption of TLS over

unreliable transport protocols, without changes to the core protocol.

There are numerous IoT devices, each one with different hardware capabilities and security require-

ments. For example, some IoT devices have the resources to use public key cryptography, while for

others symmetric cryptography is the only option. In some cases, the communicating devices require

data authenticity, confidentiality and integrity (e.g. when logging in into a device), while in others data

2

authenticity and integrity is enough (e.g. when transferring updates).

TLS was not designed for constrained environment, such as those in IoT. Despite that, it is a mal-

leable protocol and can be configured to one’s needs. In essence, it is a combination of various security

algorithms that together form a protocol for communication security. If configured properly, it is possible

to use it in the context of IoT.

The majority of existing work on (D)TLS optimization proposes a solution that is either tied to a

specific protocol, such as Constrained Application Protocol (CoAP), or requires an introduction of a

third-party entity, such as the trust anchor in the case of the S3K system[11] or even both. This has two

main issues. First, a protocol-specific solution cannot be easily used in an environment where (D)TLS

is not used with that protocol. Second, the requirement of a third-party introduces additional cost and

complexity, which will be a big resistance factor in adopting the technology. This is especially true for

developers working on personal projects or projects for small businesses, leaving the communications

insecure in the worse case scenario. Therefore a solution that is protocol independent and fully compat-

ible with the (D)TLS standard and existing infrastructure is desired.

Another area that the existing literature fails to address is that it almost exclusively focuses on DTLS

optimization and not all of it can be applied to TLS. Herein we want to further explore TLS optimization.

There is clearly a need for that, especially with CoAP over TCP and TLS standard[12] being currently

developed. The aforementioned standard does not explore any TLS optimizations, and since any IoT

device using it in the future would benefit from them, this is an important area to explore.

1.2

Objectives

(D)TLS is a complex protocol with numerous possible configurations. Each configuration provides differ-

ent set security services and a different security level. This has a direct impact on the resource usage.

Thus, the cost of a (D)TLS connection can be lowered, by using an appropriate configuration. Typi-

cally, this involves making security/cost trade-offs. Optimizing the connection cost by selecting one of

the numerous configurations available in (D)TLS meets our goals of being protocol independent, fully

compatible with existing infrastructure and targeting TLS optimization specifically.

The objective of this work is to provide the means of assisting application developers who wish to

include secure communications in their applications to make security/resource usage trade-offs, accord-

ing to the environment’s needs and limitations. We aim to provide a general overview of of the costs of

the TLS protocol as a whole and of its individual parts. This is will allow to answer questions such as

”How much will we save if we use algorithm X instead of Y for authentication?”. Thus, performing eval-

uations on specific IoT hardware or analyzing hardware-specific optimizations is outside of the scope of

this paper.

In order to achieve our goals, the cost of each individual security service will be evaluated. With this

information, the programer will be able to choose a configuration that meets his security requirements

and device constraints. If the limitations of the device’s hardware do not allow to meet the requirements,

the programer may decide on an alternative configuration, possibly with a loss of some security services

3

and a lower security level, or forgo using (D)TLS altogether. Thus, this work is targeted towards de-

velopers and InfoSec professionals who wish to add communication security to applications in the IoT

environment.

1.3

Contributions

In our work, we performed a thorough cost evaluation of the TLS 1.2 implementation in mbedTLS 2.7.0.

mbedTLS is among the most popular TLS implementation libraries for embedded systems. We evalu-

ated the performance cost in terms of the estimated number of CPU cycles and time of execution. The

time values were read directly from the processor’s registers. We evaluated every single one of the 161

TLS configurations available in mbedTLS 2.7.0, at 4 different security levels. Each security level differs

one from another by the size of the asymmetric keys that were used.

A TLS connection consists of two main parts: first, the peers establish a secure communication

channel in the Handshake phase, followed by the data exchange using that channel in the Record

phase. We focused on the Handshake part of the protocol for two main reasons. First, it is the part with

the most variability in terms of cost, due to the complex combinations of different possible algorithms.

Second, it is the part which has been the least studied in the existing work. The Record phase mainly

consists in the use symmetric encryption algorithms and hash functions. Their costs has already been

thoroughly studied by existing work.

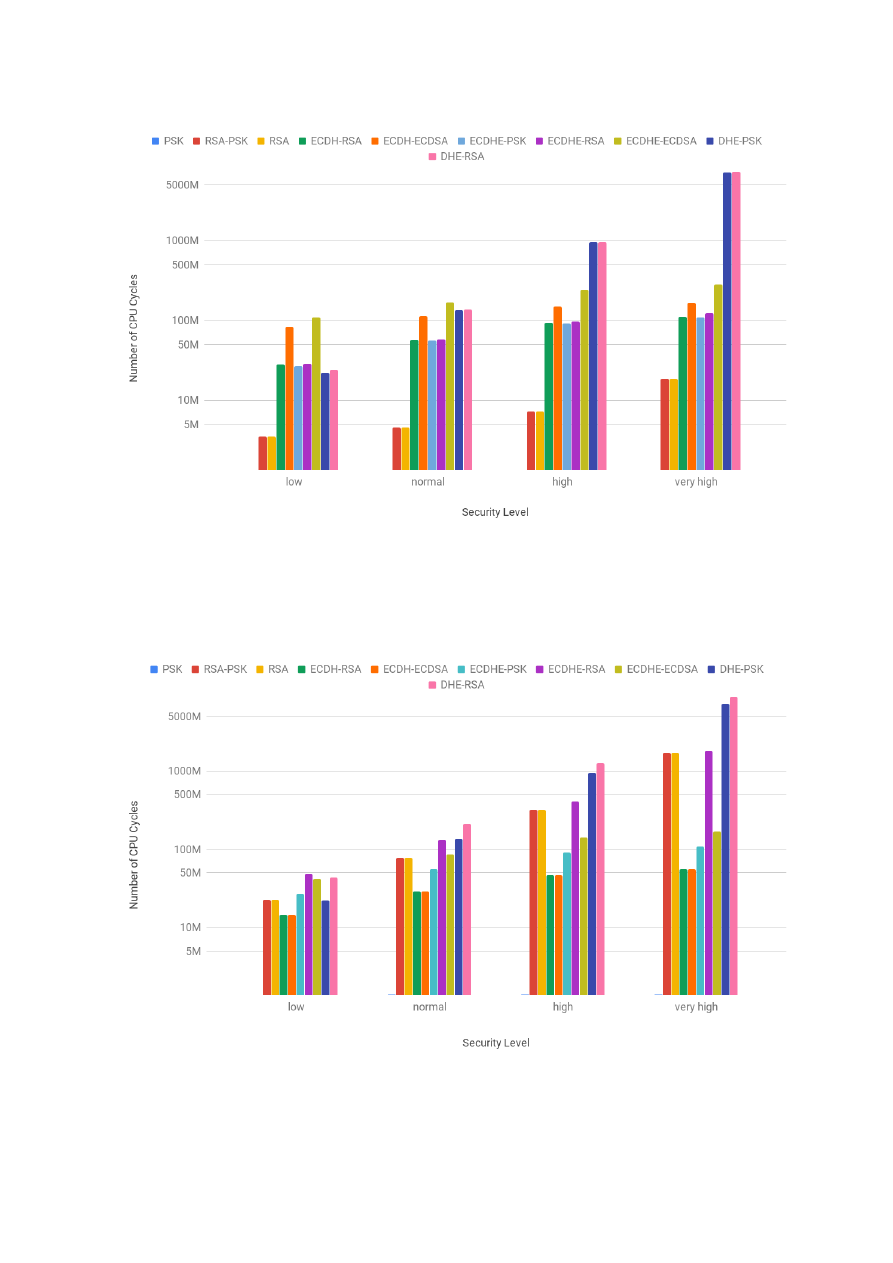

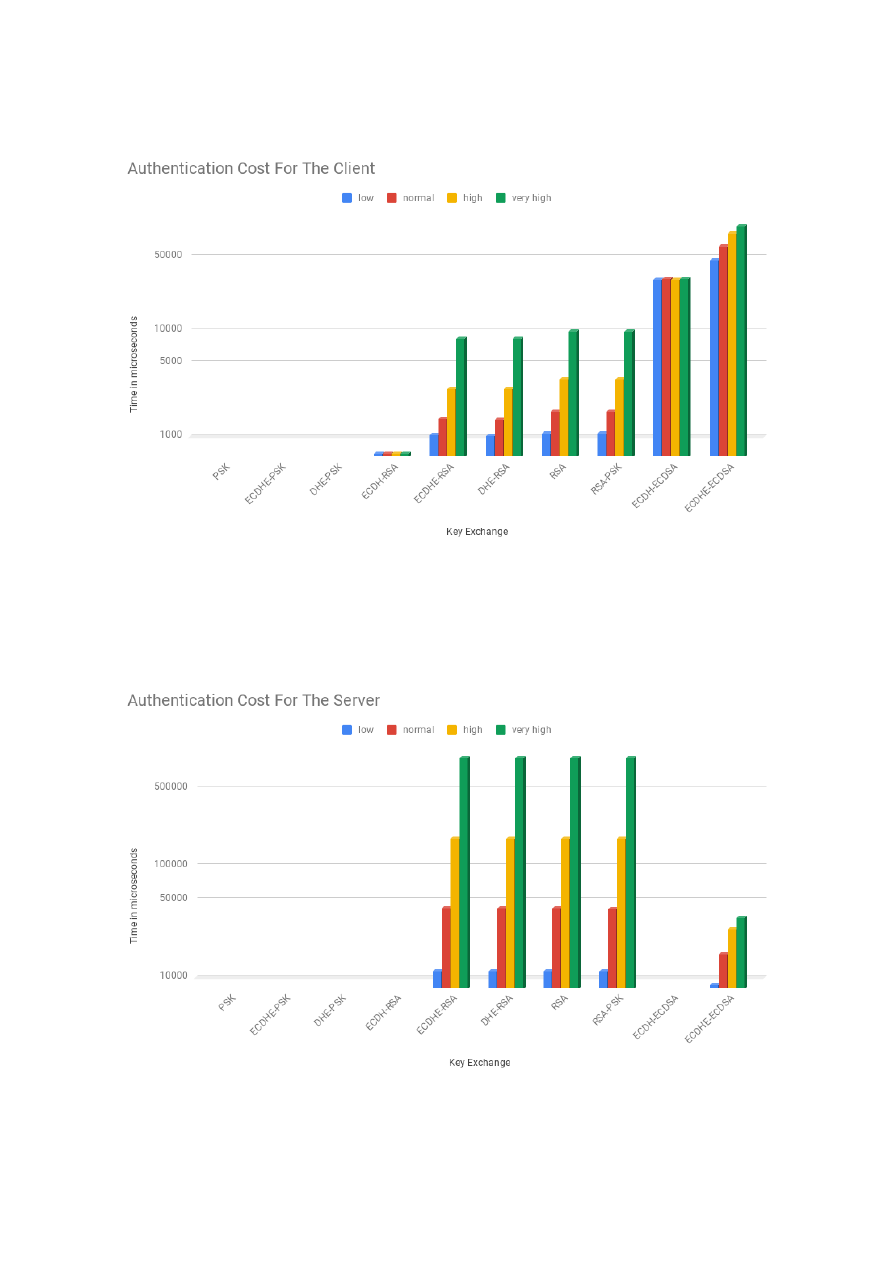

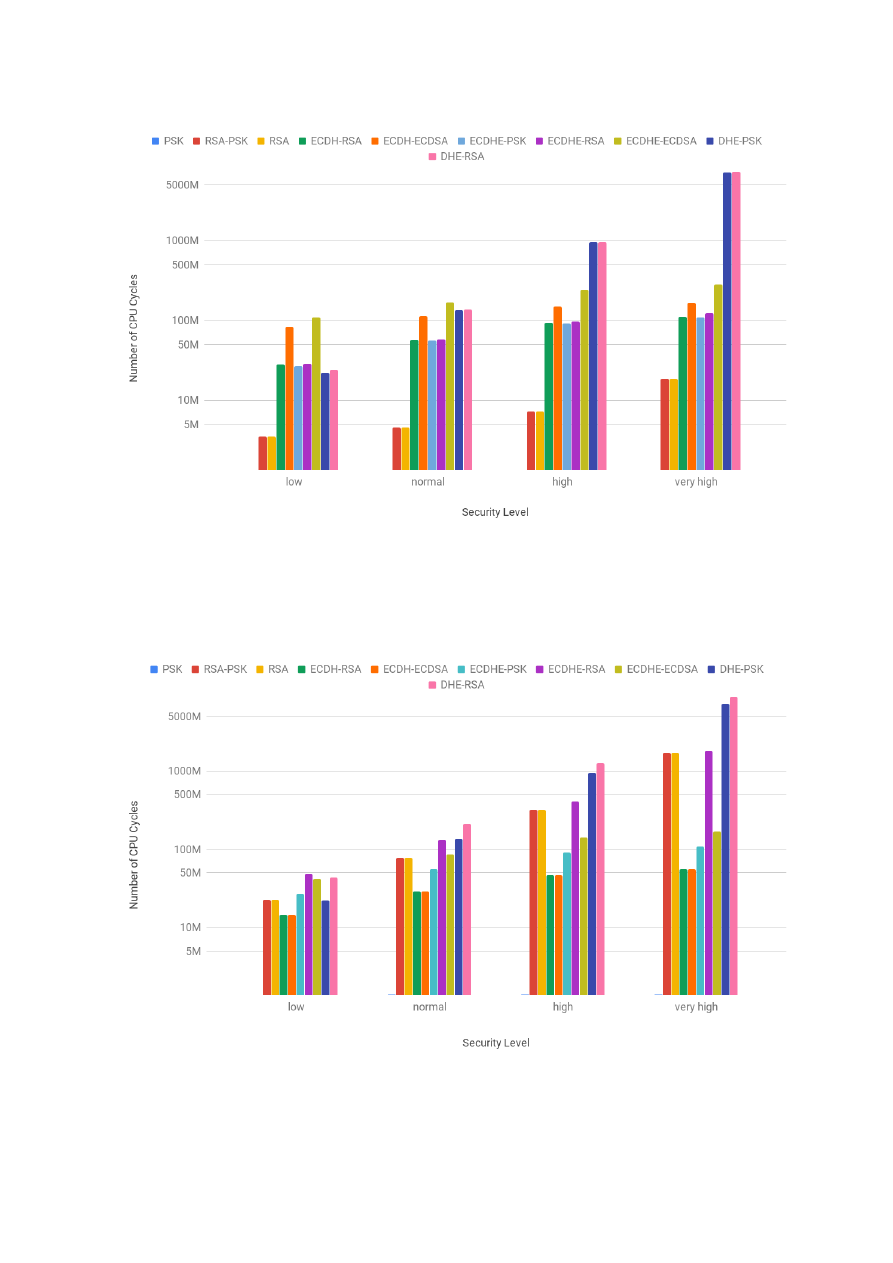

We performed evaluations at the high, the middle and the low levels. At the high level, we analyzed

and compared the cost of the Handshake for each one of the TLS configurations as a whole. This

allowed us to identify groups of configurations with similar costs. Those costs were different for the client

and the server. For this reason, the answer to the question of which configuration is the least costly one

for a given set of security service requirements is not straightforward. It depends not only on whether

our goal is to minimize the cost for the client, the server or both, but also on the security level in use.

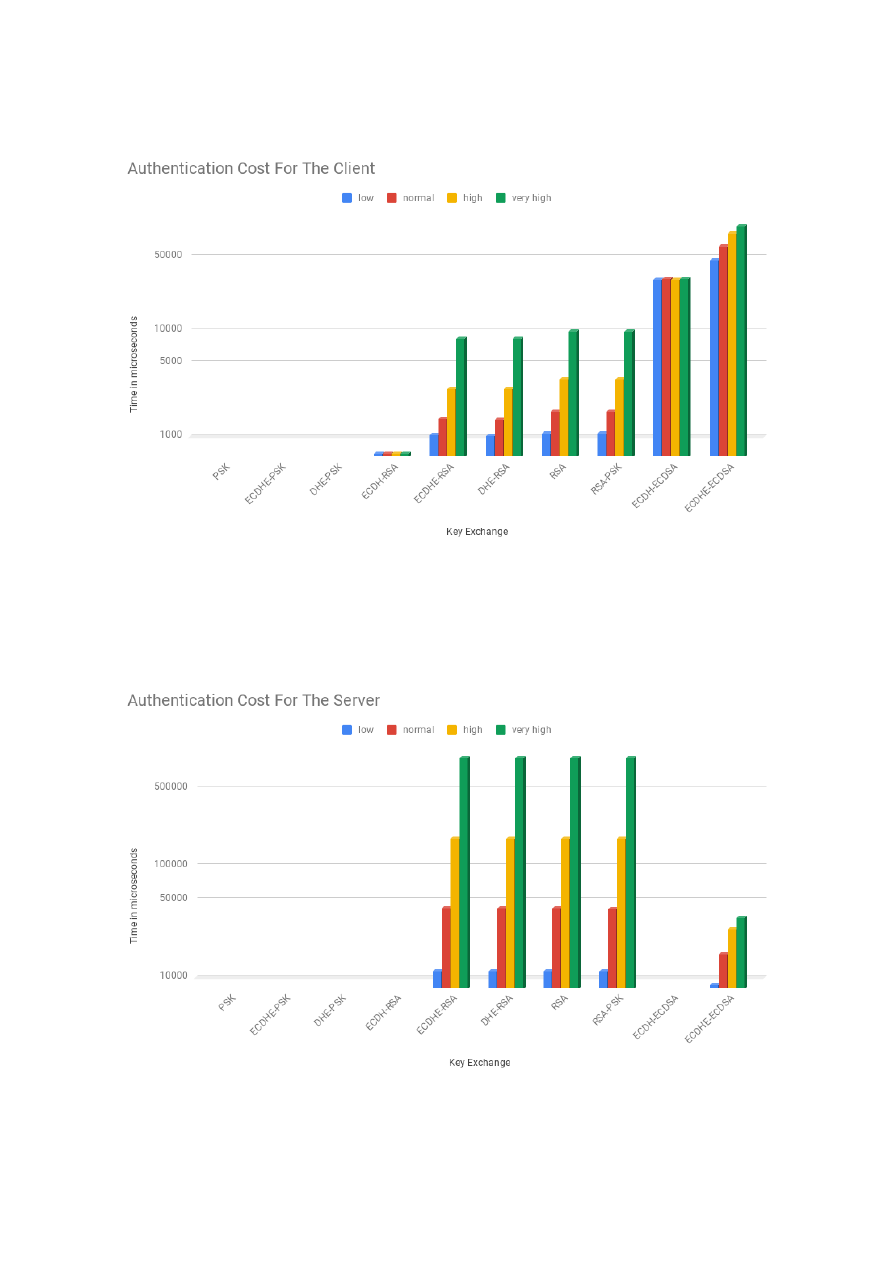

At the middle level, we analyzed the cost of each one of the security services offered by TLS: con-

fidentiality, integrity, PFS and authentication. We explored how a different choice of algorithms for a

security service affected its costs. Here, once again, the choice of the least costly algorithm depends

not only on whether the goal is to optimize the client, the server or the cumulative cost, but also on the

security level used.

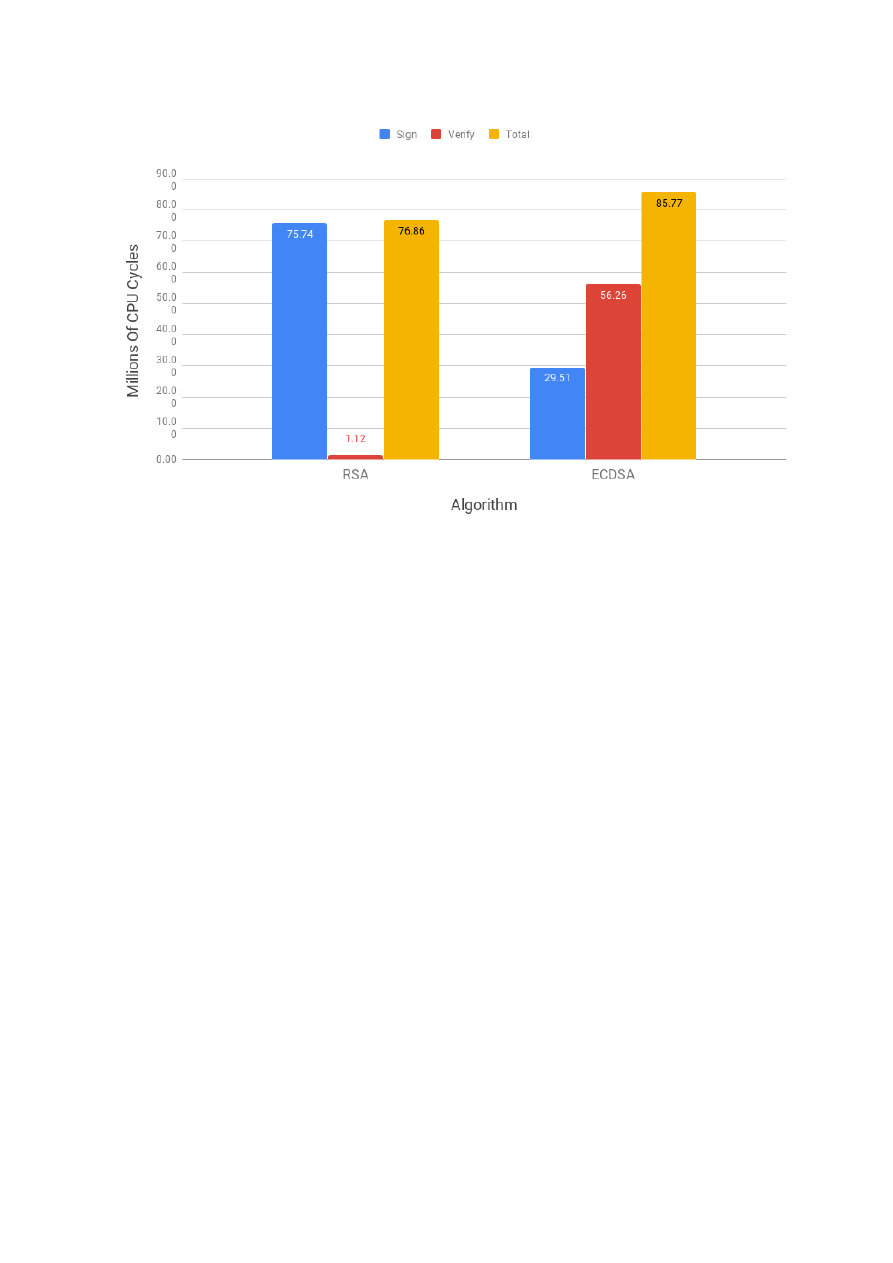

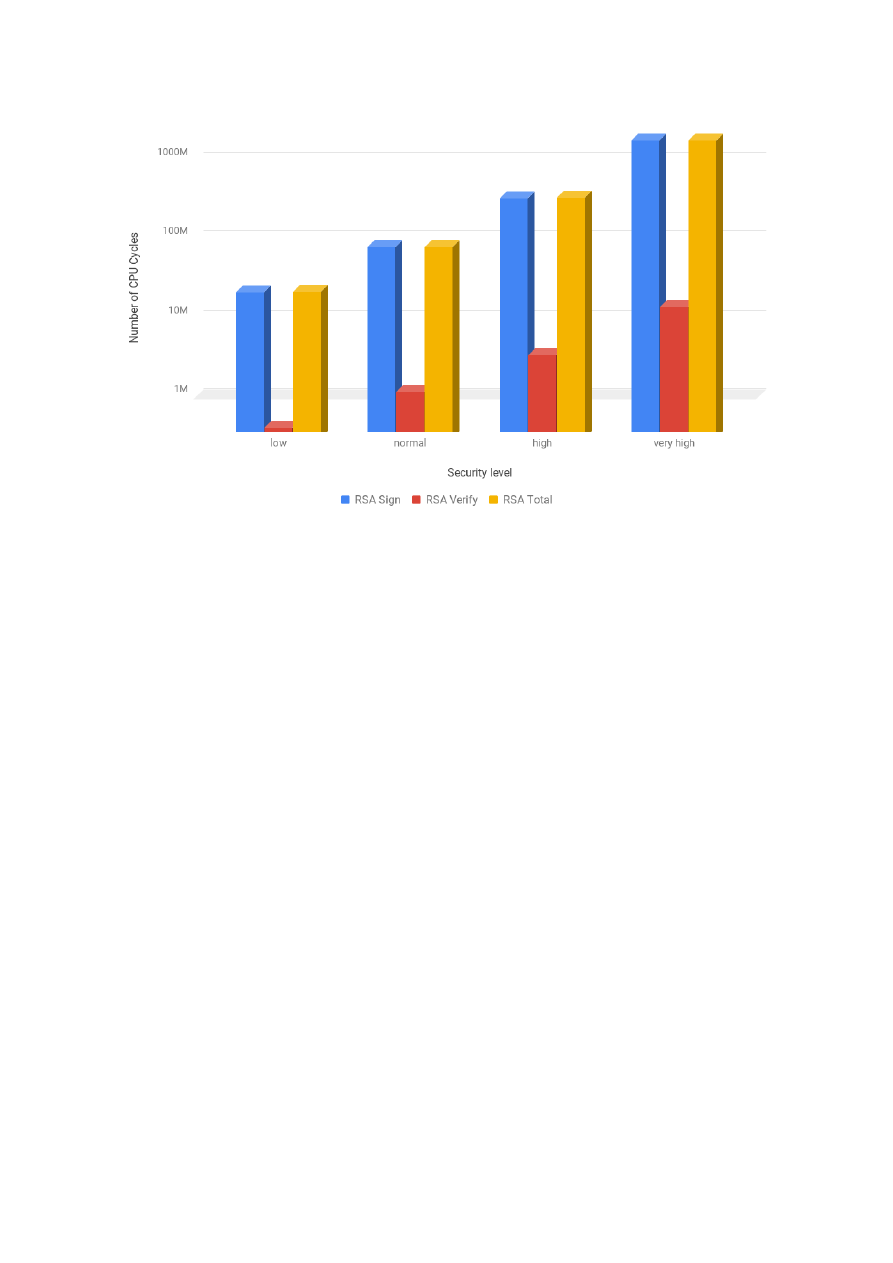

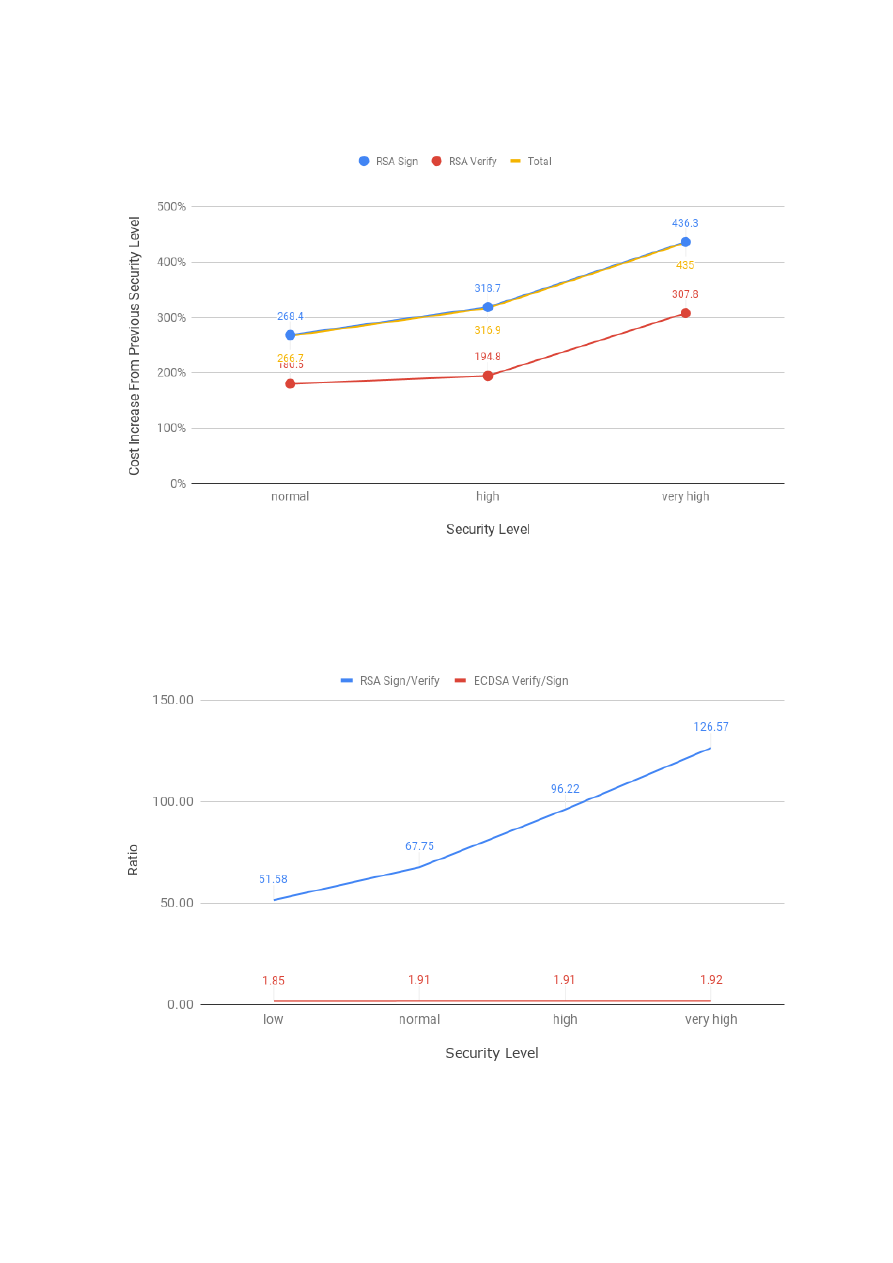

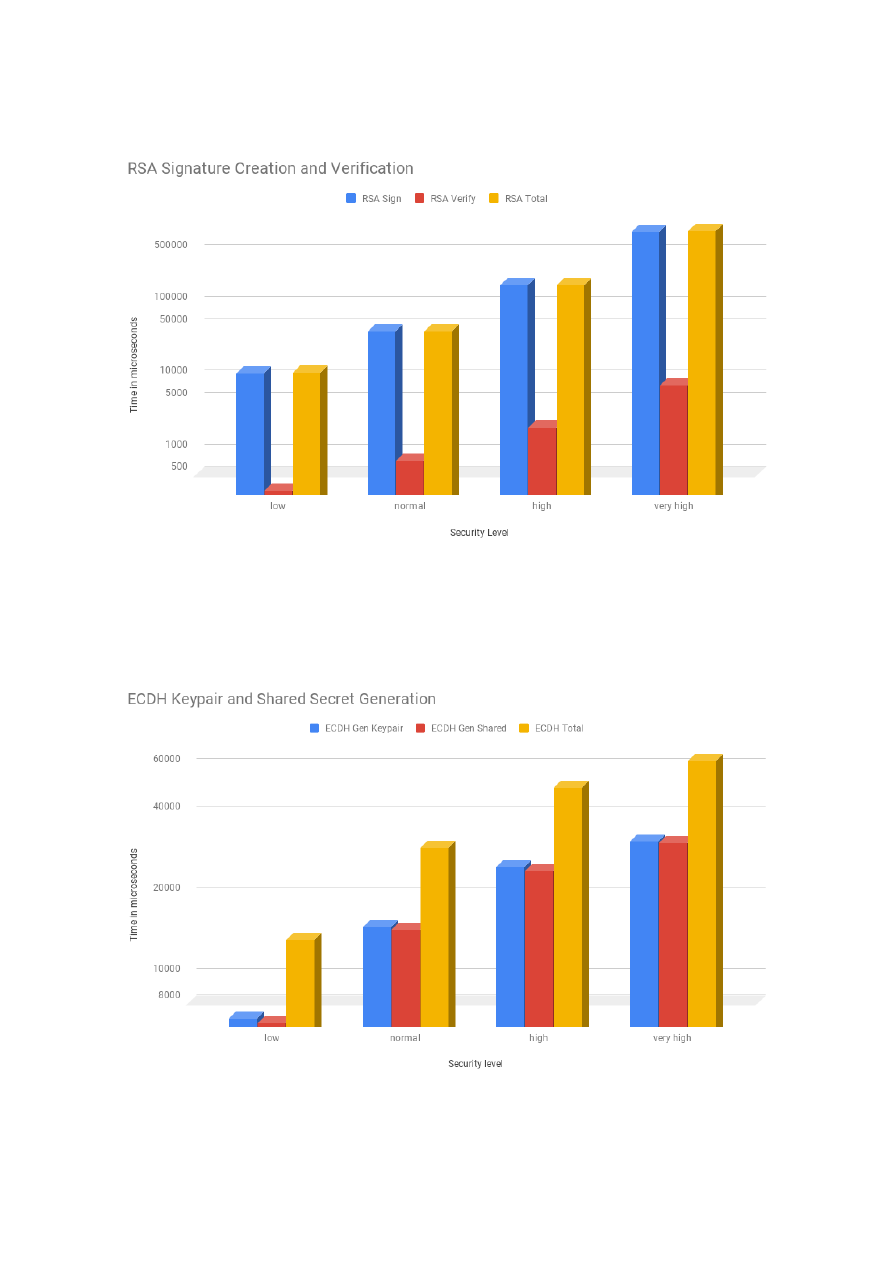

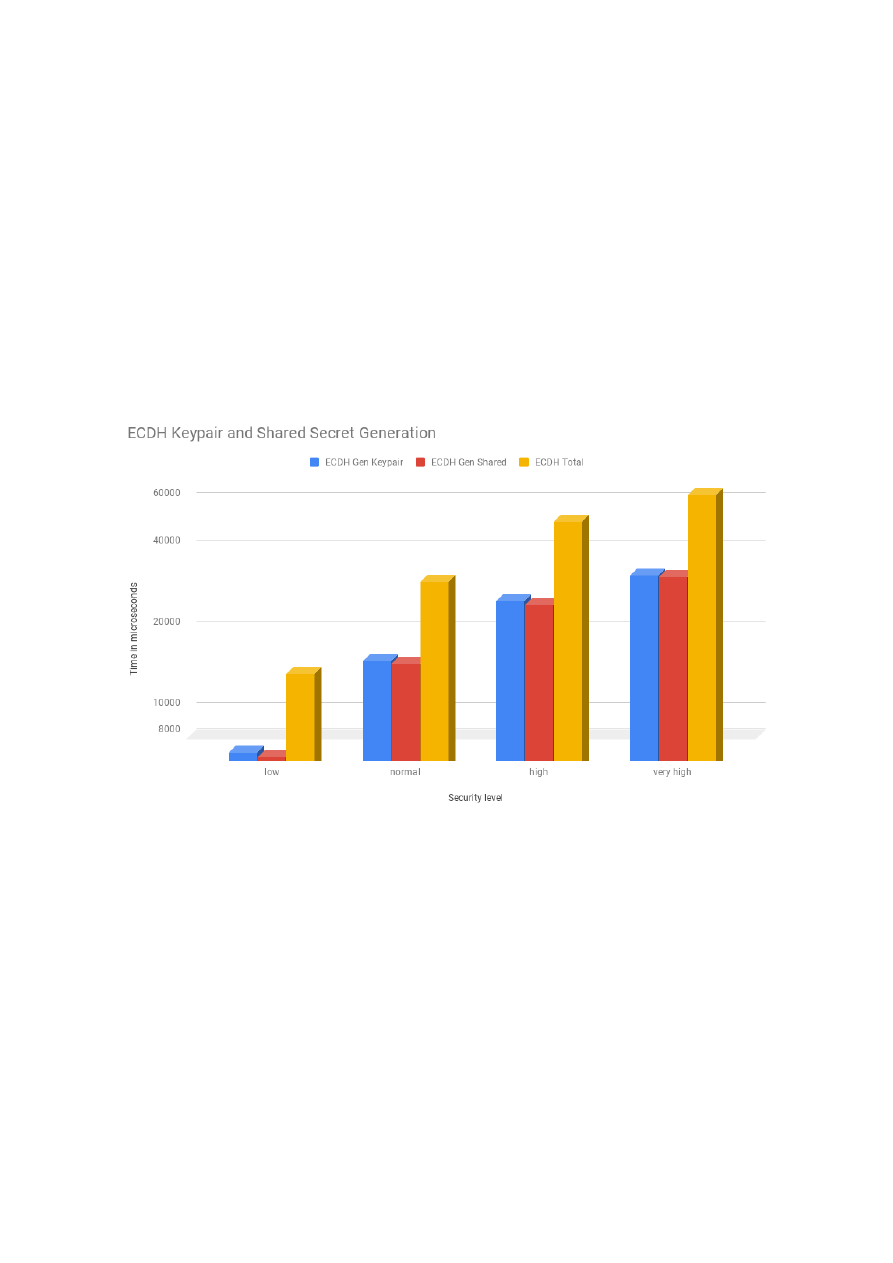

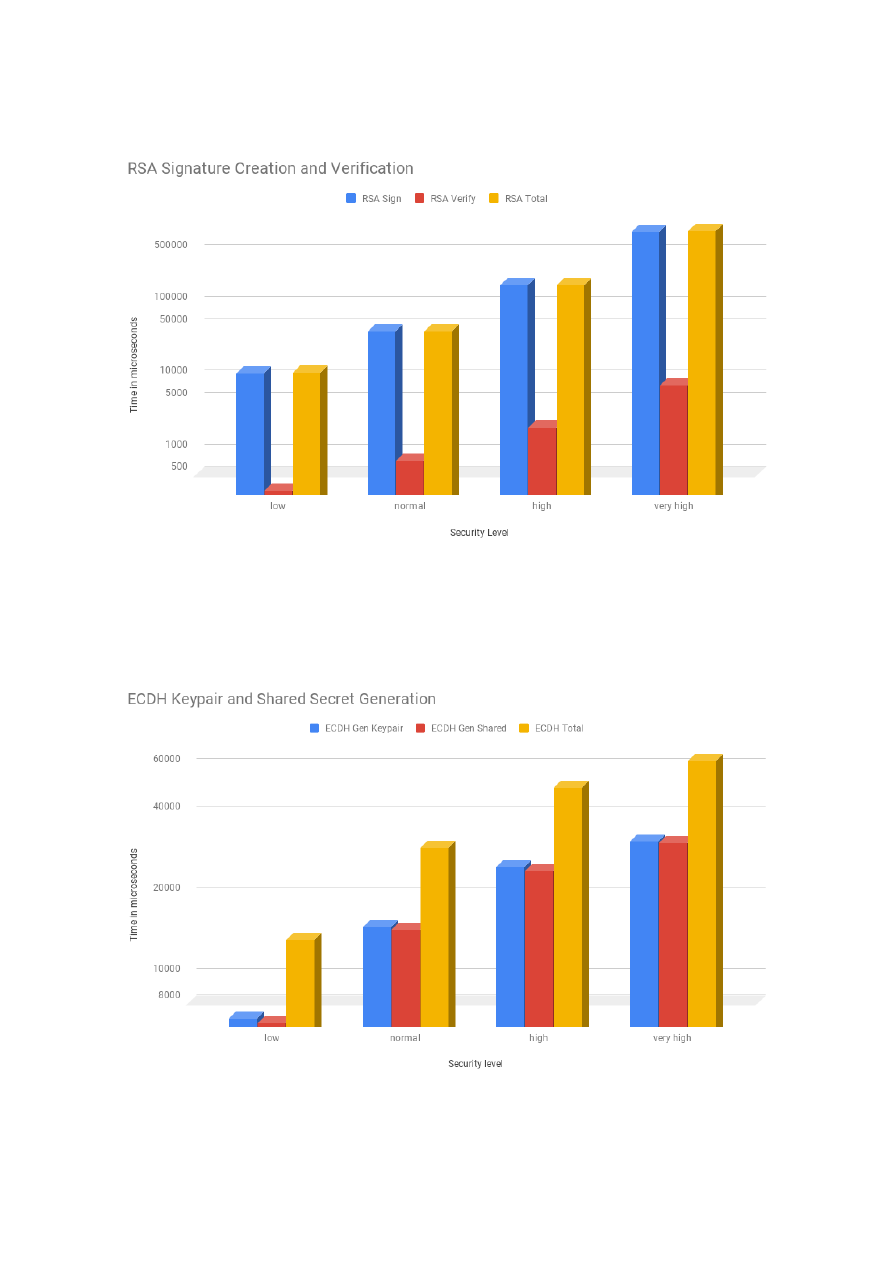

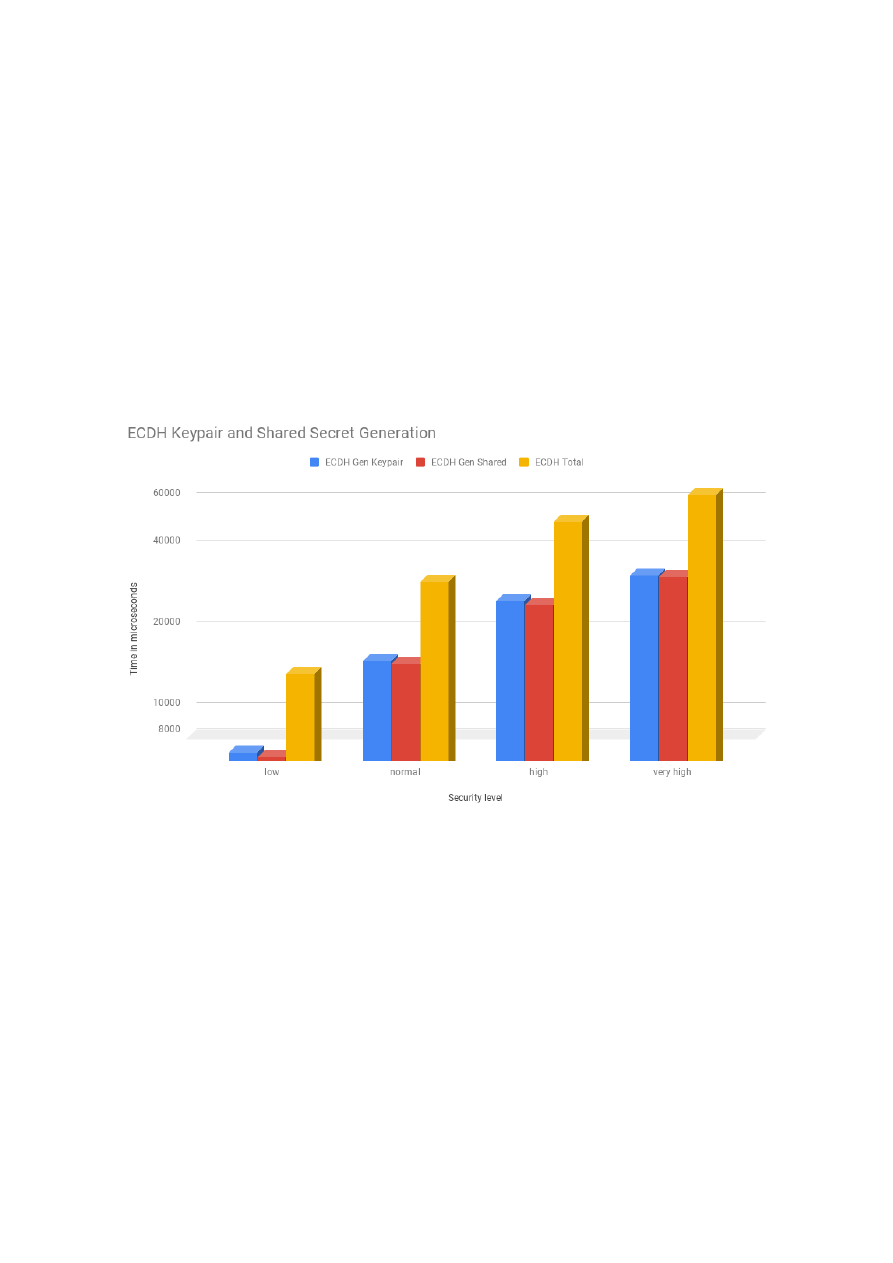

Finally, at the low level, we analyzed and compared the costs of each one of the individual algorithms

used to provide the security services. This allowed us to further understand the differences in costs

observed at the high and middle levels. For the authentication security service, we profiled the costs of

RSA and ECDSA. Our analysis showed that RSA is faster at public key operations and ECDSA at private

key operations. Moreover, with the increase of the security level, the costs of RSA increase exponentially,

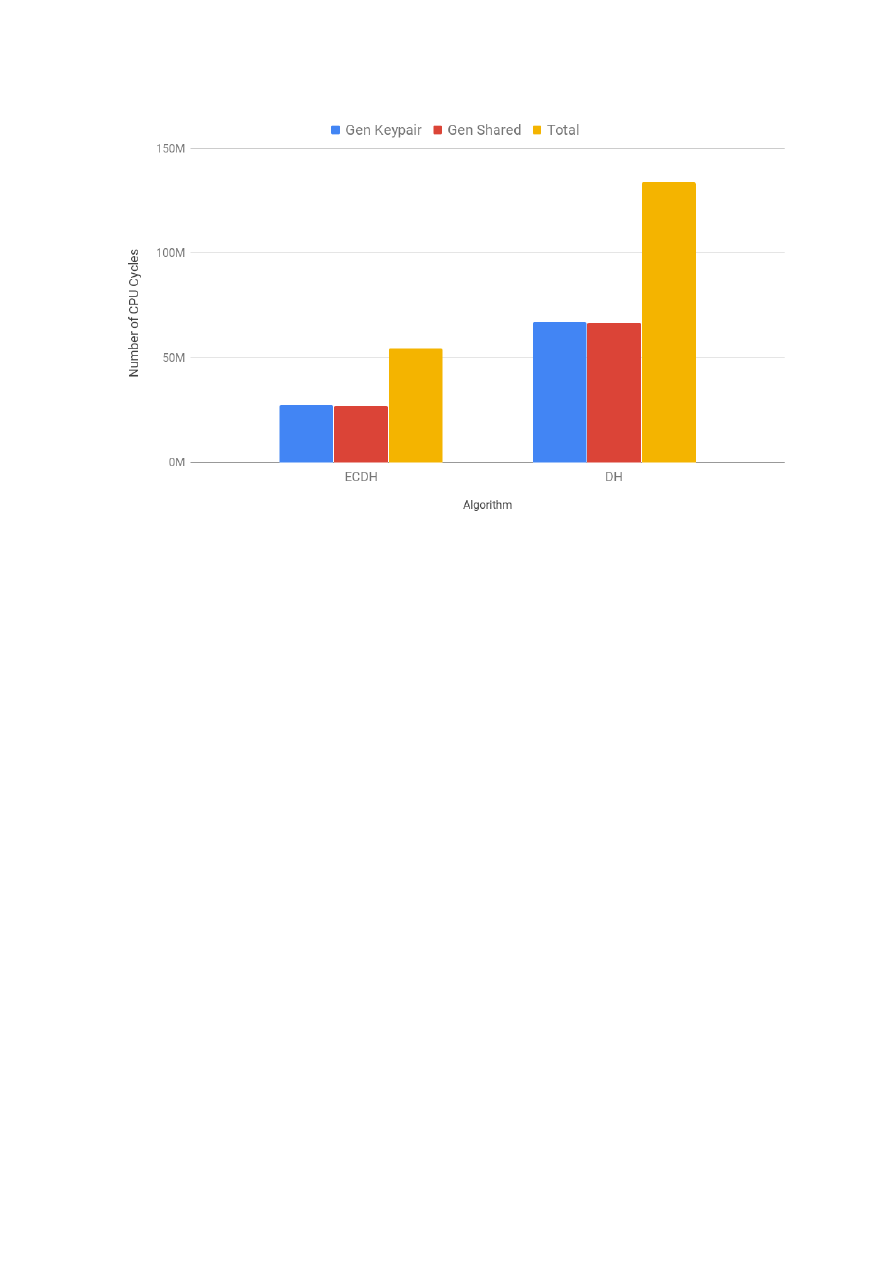

while the costs of ECDSA logarithmically. For the PFS security service, we profiled the costs of Diffie-

Hellman (DH) and Elliptic Curve Diffie-Hellman (ECDH). As the security level increased, the costs of DH

rose exponentially and the costs of ECDH logarithmically. In that sense, DH is similar to RSA and ECDH

to ECDSA. This is a result of them sharing the same underlying mathematical operations: modular

4

exponentiation for the first group and multiplication of a scalar by a point on the elliptic curve in the

second group. Finally, for the confidentiality and integrity security services, we profiled each one of the

26

combinations of a symmetric encryption algorithm and hash function available in mbedTLS 2.7.0.

Although our focus was on the Handshake, we also profiled the costs of the symmetric encryption

algorithms and hash functions. While the cost of the Handshake might dominate when small amounts

of data are transmitted, the natural question that arises is at how much transferred data the cost of the

Handshake becomes negligible. In order to answer to this question, we measured how much data needs

to be exchanged between the peers in order for the costs of the Record phase to equate the costs of the

Handshake phase. Our conclusions were that, for the typical configurations used on the internet, that

number is between 560KB and 1.62MB for the client and between 830KB and 1.27MB for the server.

The work on the dissertation started before TLS protocol’s version 1.3 specification was finished and

there were no embedded device libraries which implemented it. For this reason we did not evaluate TLS

1.3

. Despite that, the results obtained in this work apply to it as well, since the core functionality of the

security services remained mostly unchanged. In the same manner, the information presented here is

also relevant for DTLS versions 1.2 and the upcoming version 1.3.

1.4

Results

In summary, the results of this work are enumerated as follows:

1. Evaluation of the costs of the security services of confidentiality, integrity, PFS and authentication

in TLS. This evaluation is done in terms of execution time and estimated number of CPU cycles

2. Evaluation and comparison of the costs of various alternative algorithms which can be used to

provide each one of the security services

3. Evaluation and comparison the costs of all of the possible TLS configurations present in mbedTLS

2.7.0

4. Contributions to the TLS protocol’s version 1.3 specification, for which we were formally recognized,

by having our name added to the document specifying TLS 1.3[6]

5. Contributions to the DTLS protocol’s version 1.3 specification[7]

6. Finding and reporting a security vulnerability in the peer authentication phase of the protocol and

a deviation from the TLS specification in mbedTLS 2.7.0, which was assigned a CVE with id CVE-

2018-1000520[8]

7. Finding and reporting a bug present in mbedTLS 2.7.0, as well as submitting a patch to fix to it

[9][10]

5

1.5

Structure of The Document

The remainder of this document is organized as follows. Chapter 2 describes the most relevant crypto-

graphic concepts and algorithms that will be used throughout this work, provides an overview of the TLS

and DTLS protocols and presents a summary of the related work. Chapter 3 focuses on the analysis

of the results obtained experimentally, as well as explains how they were obtained. Finally, Chapter 4

concludes this document by summarizing the main achievements and future work.

6

Chapter 2

Background and Related Work

This chapter will begin with a summary of the most relevant theoretical background. This is done is

Section 2.1. Section 2.2 covers the details of the TLS protocol. After that, in Section 2.3 we describe

the current state of art in the topic of this work.

2.1

Cryptographic Algorithms

TLS is a complex protocol that relies on various cryptographic algorithms to provide security. The most

relevant ones will be described here.

In a typical scenario, TLS uses asymmetrical cryptography for peer authentication and symmetrical

cryptography for bulk data encryption and integrity protection, for this reason this topic will be covered in

Section 2.1.1. Section 2.1.2 covers the most common way of peer authentication: public key certificates.

Authenticated Encryption With Additional Data (AEAD) ciphers offer various advantages in the context of

IoT, particularly less computational and spacial overhead. Furthermore, they are the only type of ciphers

that can be used in TLS 1.3. For those reasons, they are covered in Section 2.1.3. When compared to

other public key cryptography approaches, ECC offers shorter keys, lower processing requirements and

lower memory usage for equivalent security strength, being heavily used in TLS. An overview of ECC in

presented in Section 2.1.4.

2.1.1

Symmetric vs Asymmetric Cryptography

Asymmetrical cryptography is more expensive than symmetrical cryptography in terms of performance.

There are two main reasons for this. First, larger key sizes are required for an asymmetrical cryptography

system to achieve the same level of security as in a symmetrical cryptography system. Second, CPUs

are slower at performing the underlying mathematical operations involved in asymmetrical cryptography,

namely exponentiation requires O(loge) multiplications for an exponent e. The 2016 NIST report [13]

suggests that an asymmetrical cryptography algorithm would need to use a secret key with size of

15360 bits to have equivalent security to a 256-bit secret key for a symmetrical cryptography algorithm.

This situation is ameliorated by ECC, which requires keys of 512 bits, but it is still slower than using

7

symmetrical cryptography. The 2017 BSI report [14] (from the German federal office for information

security) suggests similar numbers.

Another argument for avoiding the use of asymmetrical cryptography algorithms as much as possible,

is that they require additional storage space. This can be a problem for many IoT devices, like class

1 devices according to the terminology of constrained-code networks[15] which have approximately

10KB of RAM and 100KB of persistent memory. We measured and compared the resulting size of the

mbedTLS 2.7.0 library[16] binary when it was compiled with and without the RSA module (located in the

rsa.c file). The conclusion is that that using the rsa.c module adds an overhead of about 32KB.

2.1.2

Public Certificates and Certificate Chains

A public key certificate, also known as a digital certificate, is an electronic document used to prove the

ownership of a public key. This allows other parties to rely upon assertions made by the private key that

corresponds to the public key that is certified. In the context of (D)TLS, certificates serve as a guarantee

that the communication is done with the claimed entity and not someone impersonating it.

A Certification Authority (CA) is an entity that issues digital certificates. There are two types of CAs:

the

root CAs and the intermediate CAs. An intermediate CA is provided with a certificate with signing

capabilities signed by one of the root CAs. A

certificate chain is a list of certificates from the root

certificate to the end-user certificate, including any intermediate certificates along the way. In order for a

certificate to be trusted by a device, it must be directly or indirectly issued by a CA trusted by the device.

In (D)TLS, the certificates are in the X.509 format, defined in RFC 5280[17].

2.1.3

AEAD Ciphers

Authenticated Encryption (AE) and AEAD are forms of encryption which simultaneously provide confi-

dentiality, integrity and authenticity guarantees on the data. An AE cipher takes as input a key, a nonce

and a plaintext and outputs the pair (ciphertext, MAC), if it is encrypting and does the inverse process,

while also performing the Message Authentication Code (MAC) check if it is decrypting.

AEAD is nothing more than a variant of AE, which comes with an extra input parameter that is

additional data, that is

only authenticated, but not encrypted. Some AEAD ciphers have shorter

authentication tags (i.e. shorter MACs), which makes then more suitable for low-bandwidth networks,

since the messages to be sent are smaller in size.

2.1.4

ECC

Public key cryptography is based on the use of one-way math functions. Such functions make it easy to

compute the answer given an input, but hard to compute the input given the answer. For example, RSA

uses factoring as the one one way function: it is easy to multiply large numbers, but it is hard to factor

them.

8

ECC is based on elliptic curves, which are set of points (x, y) that are solutions to the equation

y2 = x3 + ax + b

, where 4a3 + 27b2 6= 0. Depending on the value of a and b, elliptic curves assume

different shapes on the plane.

The security of ECC is based on the elliptic curve discrete logarithm problem. It states that scalar

multiplication is a one way function. To exemplify, given a curve E(Z/pZ) and points Q and P on that

curve Q, P ∈ E(Z/pZ), where Q is a multiple of P , the elliptic curve discrete logarithm problem states

that finding the integer k, such that Q = kP is a very hard problem.

2.2

The TLS Protocol

TLS is a

client-server protocol that runs on top a connection-oriented and reliable transport proto-

col, such as TCP. Its main goal is to provide confidentiality and integrity between the two communi-

cating peers. Confidentiality implies that a third party will not be able to read the data, while integrity

means that a third party will not be able to alter the data.

In the TCP/IP Protocol Stack, TLS is placed between the

Transport and Application layers. It is de-

signed to simplify the establishment and use of secure communications from the application developer’s

standpoint. The developer’s task is reduced to creating a ”secure” connection (i.e. socket), instead of a

”normal” one.

A secure communication established using TLS has two phases. In the first phase, the communicat-

ing peers authenticate one to another and negotiate the parameters, such as the secret keys and the

encryption algorithm. In the second phase, they exchange cryptographically protected data under the

previously negotiated parameters. The first phase is done under the Handshake Protocol and the sec-

ond under the Record Protocol. In order to achieve its goals, during the Handshake Protocol the client

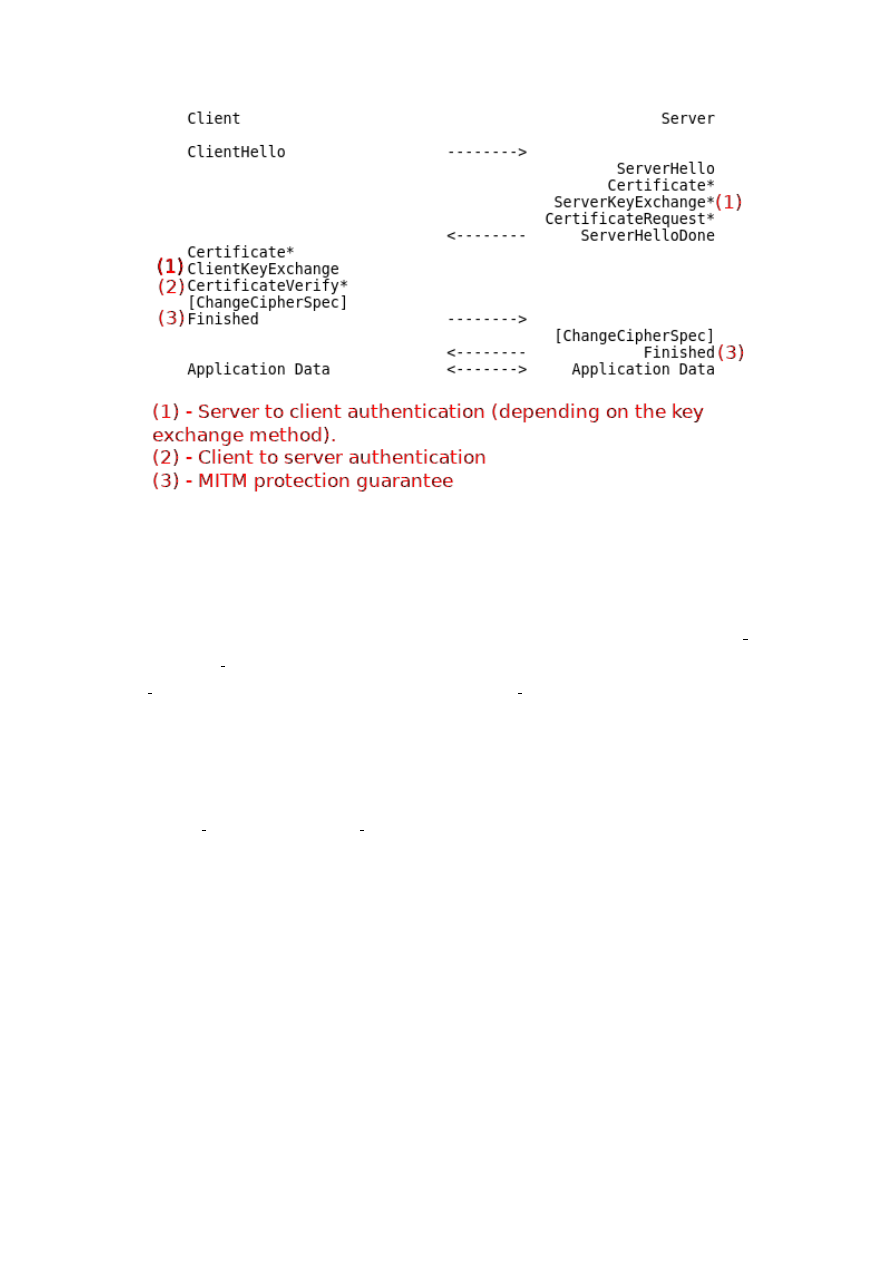

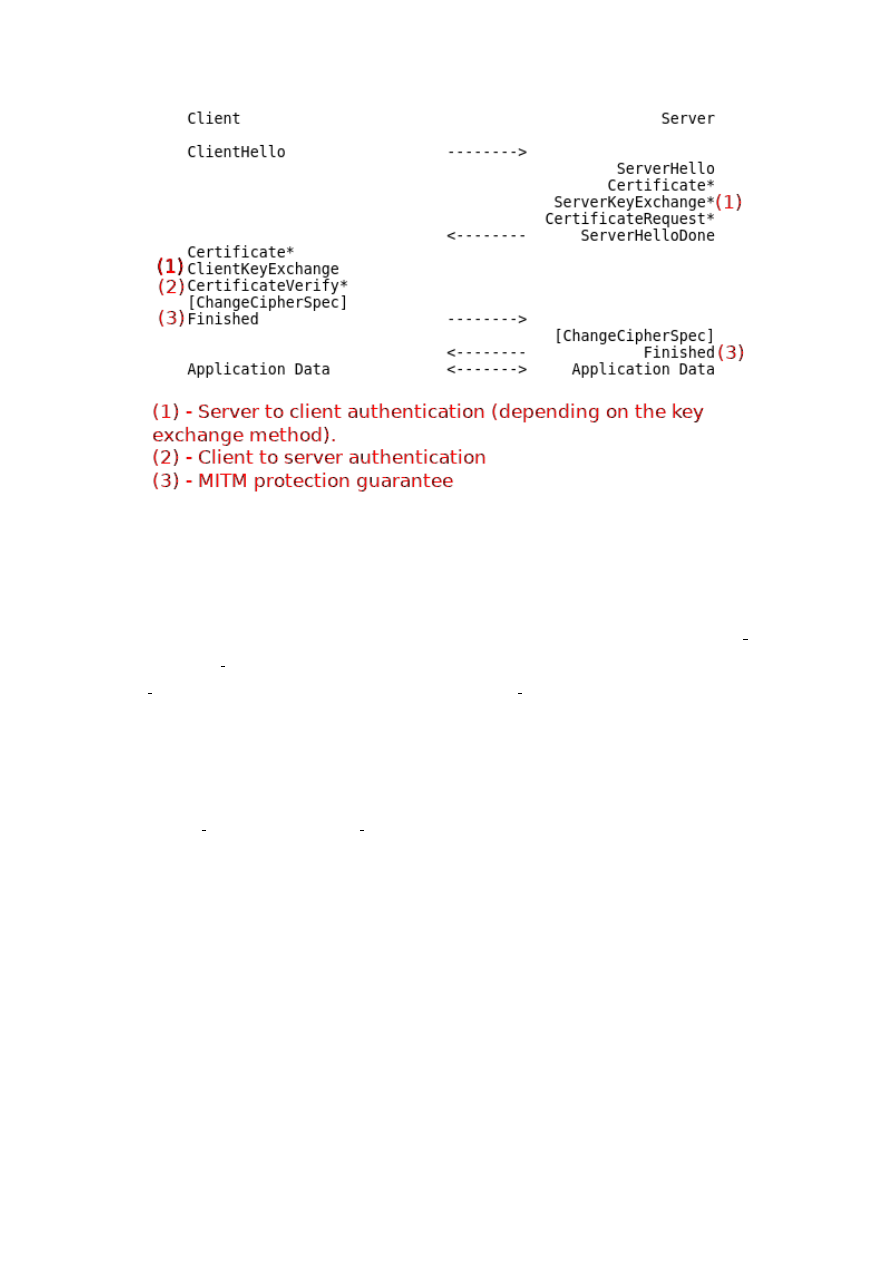

and the server exchange various messages. This message flow is depicted in Figure 2.3 and described

in more detail in Section 2.2.2.

TLS provides the following

security services:

• authentication - both, peer entity and data origin (or integrity) authentication.

peer entity authentication - a peer has a guarantee that it is talking to certain entity, for

example, www.google.com. This is achieved thought the use of asymmetrical cryptography, also

known as Public Key Cryptography (PKC), (e.g. RSA and DSA) or

symmetric key cryptography,

using a Pre-Shared Key (PSK).

• confidentiality - the data transmitted between the communicating entities (the client and the

server) is encrypted. Symmetric cryptography is used for data encryption (e.g., AES).

• integrity (also called data origin authentication) - a peer can be sure that the data was not

modified or forged, i.e., there is a guarantee that the received data is coming from the expected

entity. For example, a peer can be sure that the index.html file that was sent to when it connected

to www.google.com did, in fact, come from www.google.com and it was not tampered with by an

9

attacker (

data integrity). This is achieved either through the use of a keyed MAC or an AEAD

cipher.

• replay protection (also known as freshness) - a peer can be sure that a message has not been

replayed. This is achieved through the use of sequence numbers. Each TLS record has a different

sequence number, which is incremented. If a non-AEAD cipher is used, the sequence number is

a direct input of the MAC function. If an AEAD cipher is used, a nonce derived from the sequence

number is used as input to that cipher.

Despite using PKC, TLS does

not provide non-repudiation services: neither non-repudiation with

proof of origin, which addresses the peer denying the sending of a message, nor non-repudiation with

proof of delivery, which addresses the peer denying the receipt of a message. This is due to the fact

that instead of using

digital signatures, either a keyed MAC or an AEAD cipher is used, both of which

require a secret to be

shared between the peers.

It is not required to use all of the tree security services every situation. In this sense, TLS is like a

framework that allows to select which security services should be used for a communication session.

As an example, certificate validation might be skipped, which means that the

authentication guarantee

is not provided. There are some differences regarding this claim between TLS 1.2[18] and TLS 1.3. For

example, while in the first there is a null cipher (no authentication, no confidentiality, no integrity), in the

latter this is not true, since it deprecated all non-AEAD ciphers in favor of AEAD ones.

The terms Secure Sockets Layer (SSL) and TLS are often used interchangeably, but one is a prede-

cessor of another - SSL 3.0[19] served as the basis for TLS 1.0[19].

Section 2.2.1 will begin with a brief overview of the various sub-protocols that compose TLS. The

TLS Record Layer will be described in sufficient detail for the TLS Handshake Protocol description that

follows in Section 2.2.2. The way each record is processed when sending and receiving data is covered

in Section 2.2.3. The symmetric keys involved in cryptographic operations that provide confidentiality

and security are described in Section 2.2.4. Section 2.2.5 explains how those keys are generated in

TLS 1.2. There are various methods that the client and the server can use to exchange keys, those will

be covered in Section 2.2.6. The TLS Extension mechanism will be covered in Section 2.2.7. There are

various differences from TLS 1.2 to 1.3 and those that were not covered in the previous sections will be

in Section 2.2.8. This section ends with an outline of the main differences from DTLS to TLS in Section

2.2.9.

2.2.1

TLS (Sub)Protocols

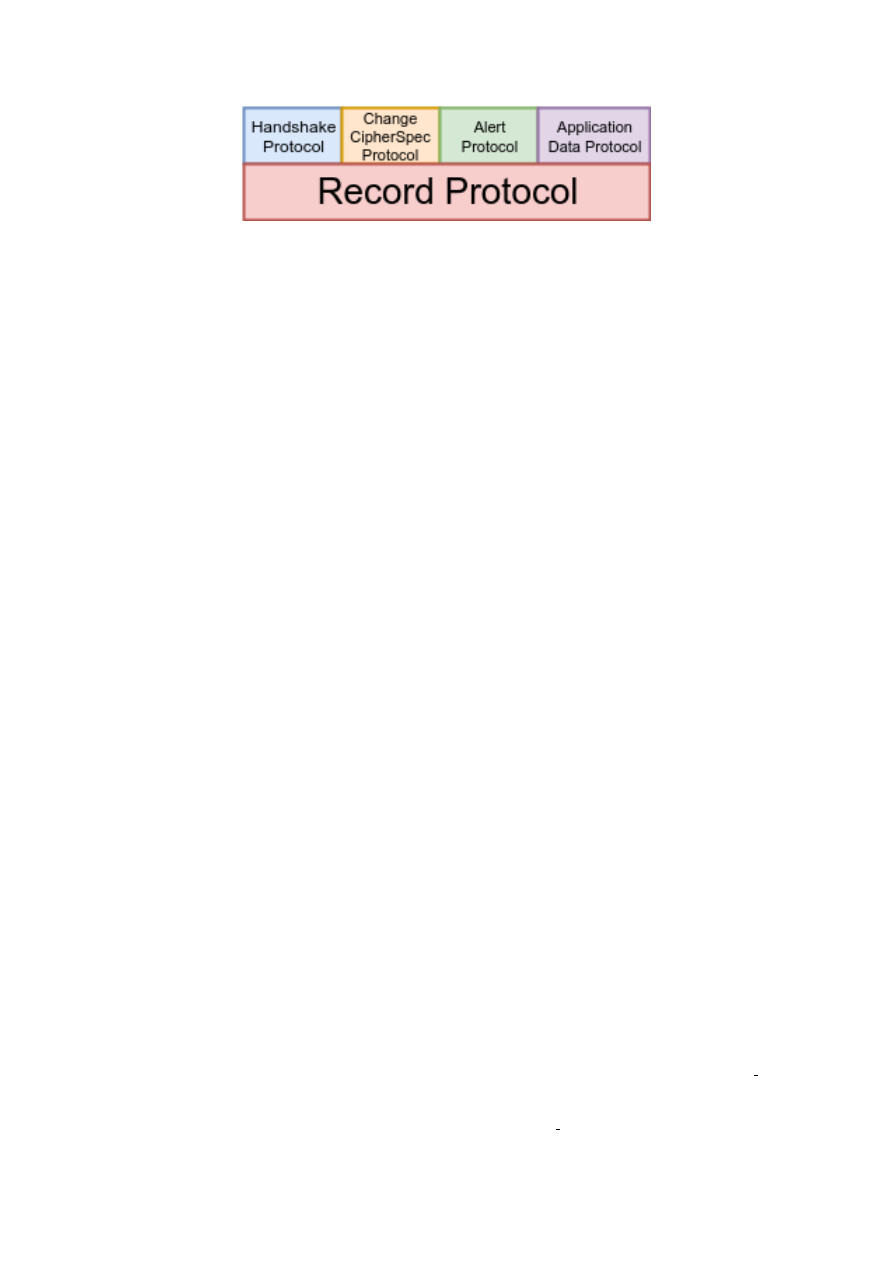

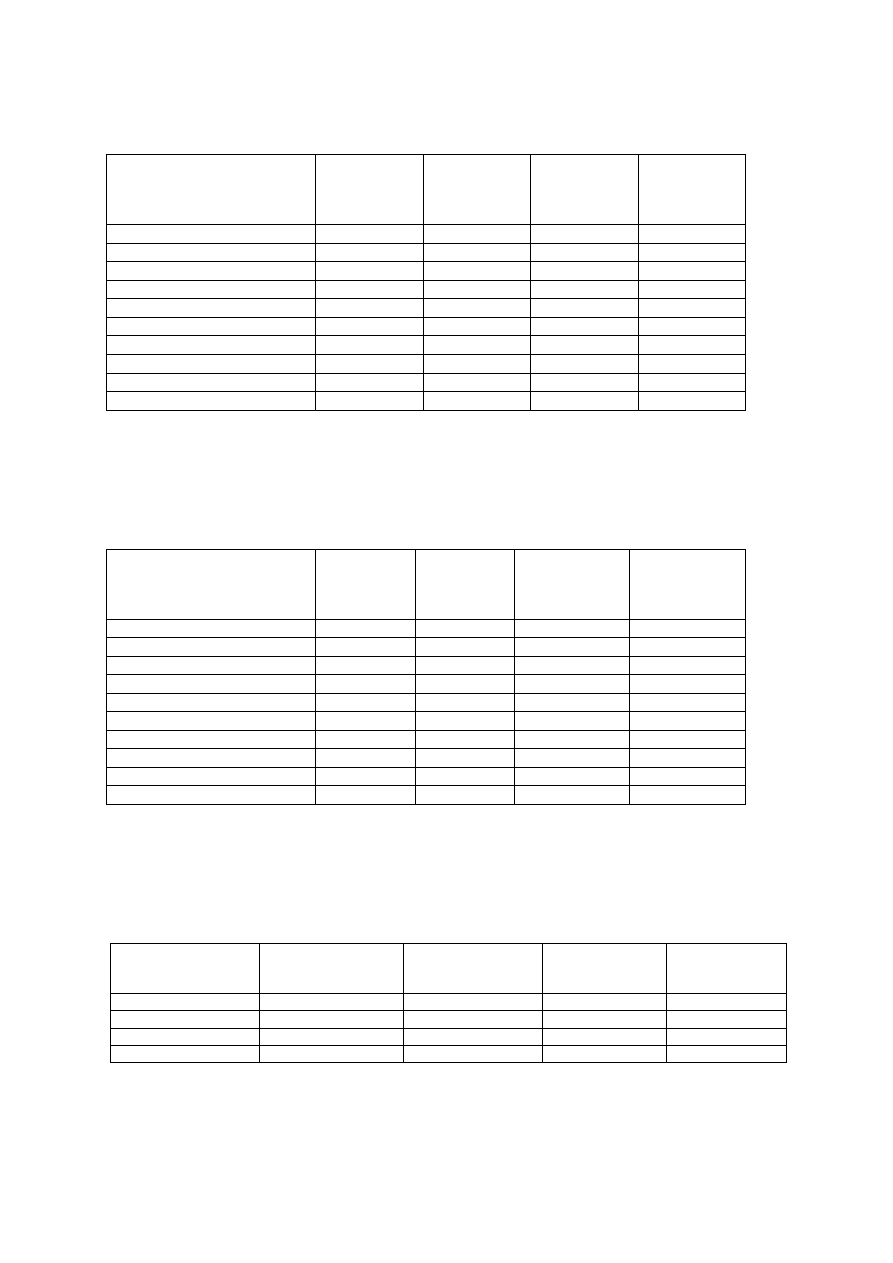

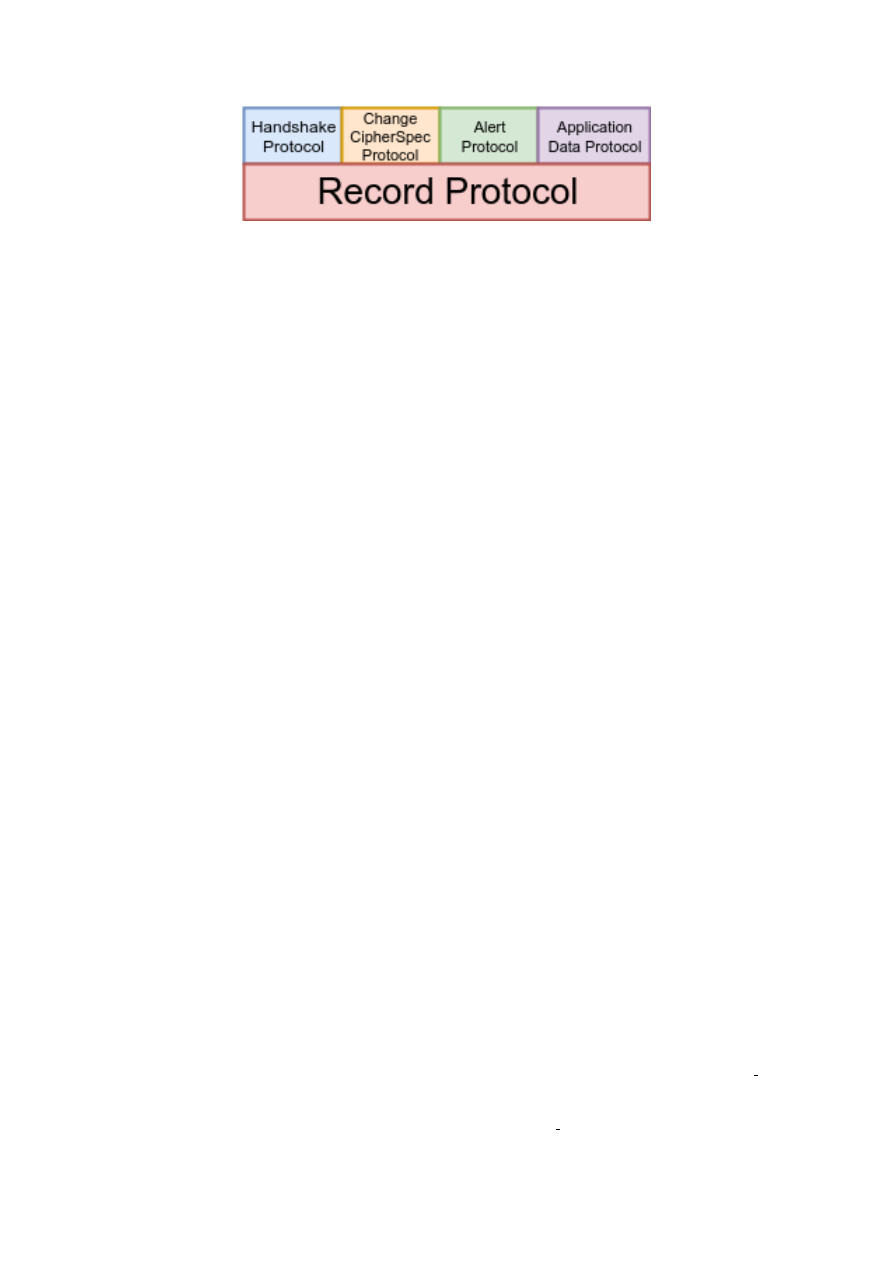

TLS is composed of several protocols, which are illustrated in Figure 2.2 and briefly described below:

• TLS Record Protocol - the lowest layer in TLS. It takes messages to be transmitted, fragments

the data into manageable blocks, optionally compresses them, encrypts them and transmits the

result. When the data is received, the reverse process is done. The TLS Record Protocol is located

directly on top of

TCP/IP and it serves as an encapsulation for the remaining sub-protocols (4

10

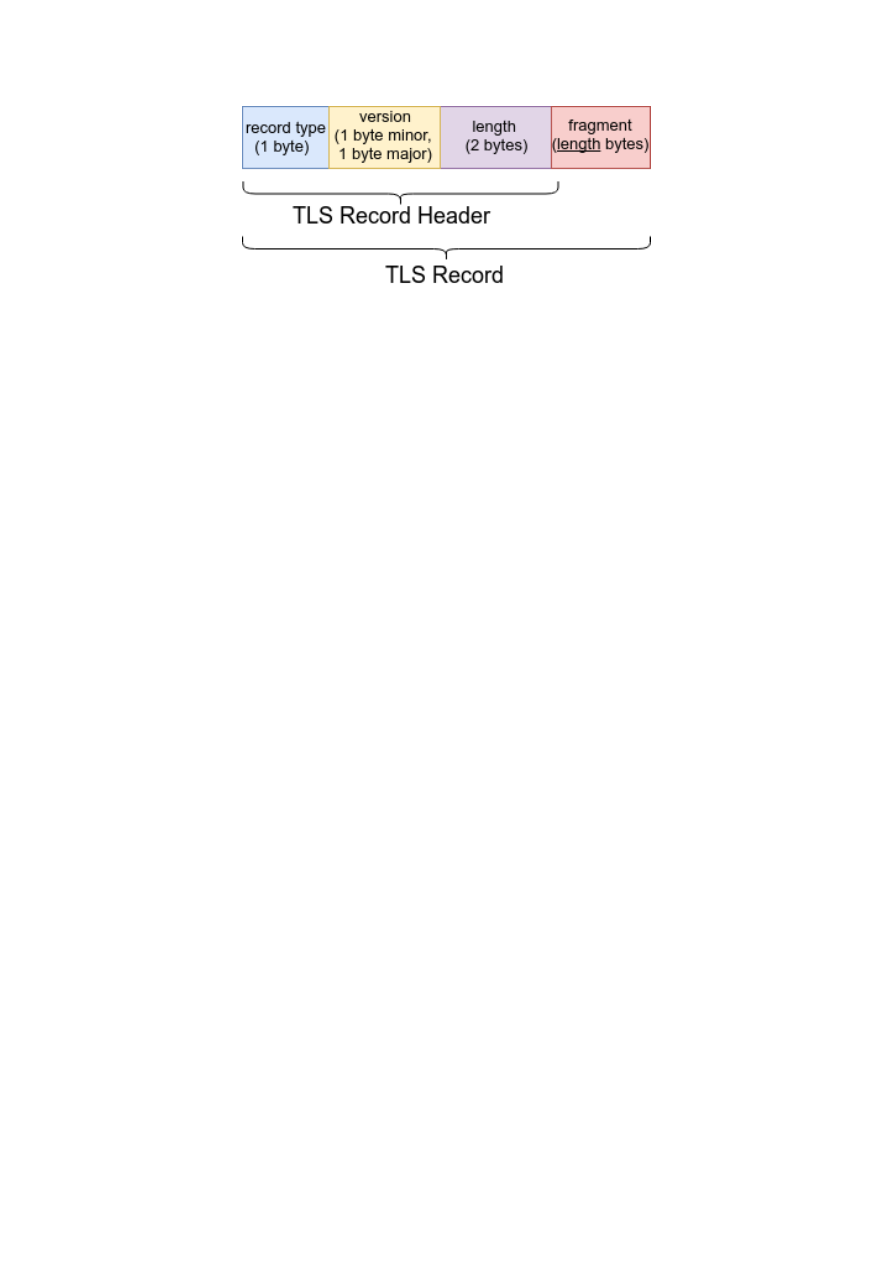

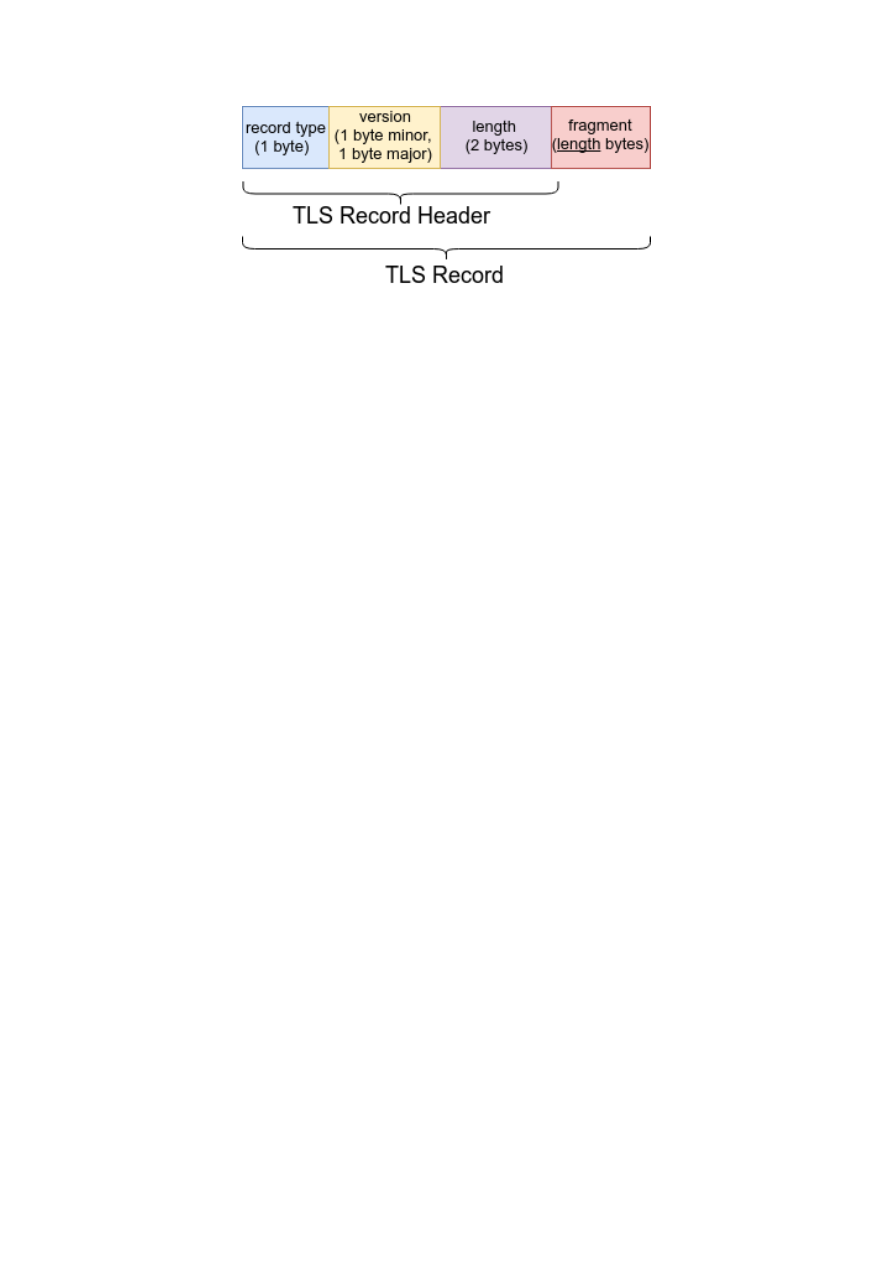

Figure 2.1: TLS Record header

in case of TLS 1.2 and 3 in case of TLS 1.3). To the

Record Protocol, the remaining sub-protocols

are what TCP/IP is to HTTP. A TLS Record is comprised of 4 fields, with the first 3 comprising

the TLS Record header. The first field is a 1-byte record type specifying the type of record that is

encapsulated (ex: value 0x16 for the handshake protocol). The second is a 2-byte TLS version

field. The third is a 2-byte length field specifying the length of the data in the record, excluding the

header itself (this means that TLS has a maximum record size of 16384 bytes). The fourth is a

fragment field, containing length bytes of data that is transparent to the Record layer and should

be dealt by a higher-level protocol. That higher-level protocol is specified by the type field. This is

illustrated in Figure 2.1.

• TLS Handshake Protocol - the core protocol of TLS. It allows the communicating peers to au-

thenticate one to another and to negotiate the connection state. In TLS 1.2 a cipher suite and a

compression method are negotiated. In TLS 1.3, a cipher suite and a key exchange algorithm

are negotiated. The agreed upon

cipher suite is used to provide the previously described security

services. In TLS 1.2, a

cipher suite consists of a cipher spec, a key exchange algorithm and

a PRF, which is used for key generation. In TLS 1.2,

cipher spec defines the message encryp-

tion algorithm and the message authentication algorithm. In TLS 1.3, the term

cipher spec is no

longer present, since the

ChangeCipherSpec protocol has been removed. The concept of cipher

suite has been updated to define the pair consisting of an AEAD algorithm and a hash function to

be used with HMAC-based Extract-and-Expand Key Derivation Function (HKDF). In TLS 1.3 the

key exchange algorithm is negotiated via extensions[6].

• TLS Alert Protocol - allows the communicating peers to signal potential problems.

• TLS Application Data Protocol - used to transmit application data messages securely using the

security parameters negotiated during the

Handshake Protocol. The messages are treated as

transparent data to the record layer.

• TLS Change Cipher Spec Protocol (removed in TLS 1.3) - used to activate the initial cipher

spec or change it during the connection.

11

Figure 2.2: TLS (Sub)protocols and Layers

2.2.2

TLS 1.2 Handshake Protocol

The Handshake Protocol is responsible for negotiating a

session, which will then be used in a connec-

tion. There is a difference between a TLS session and a TLS connection:

• TLS session - association between two communication peers that is created by the TLS Hand-

shake Protocol, which defines a set of negotiated parameters (cryptographic and others, such as

the compression algorithm, depending on the TLS version) that are used by the

TLS connections

associated with that session. A single TLS session can be shared among multiple TLS con-

nections and its main purpose is to avoid the expensive negotiation of new parameters for each

TLS connection. For example, let us say that a Hypertext Markup Language (HTML) page is

being downloaded over the HTTPS and that page references some images from that same server

using HTTPS links. Instead of the web browser negotiating a new TLS session for every single

image again, it can re-use the the one it has established to download the HTML page, saving time

and computational resources. Session resumption can be done using various approaches, such

as

session identifiers, described throughout Section 7.4 of RFC 5246[18] and session tickets,

defined in RFC 5077 [20].

• TLS connection - used to actually transmit the cryptographically protected data. For the data to

be cryptographically protected, some parameters, such as the secret keys used to encrypt and

authenticate the transmitted data need to be established; this is done when a

TLS session is

created, during the

TLS Handshake Protocol.

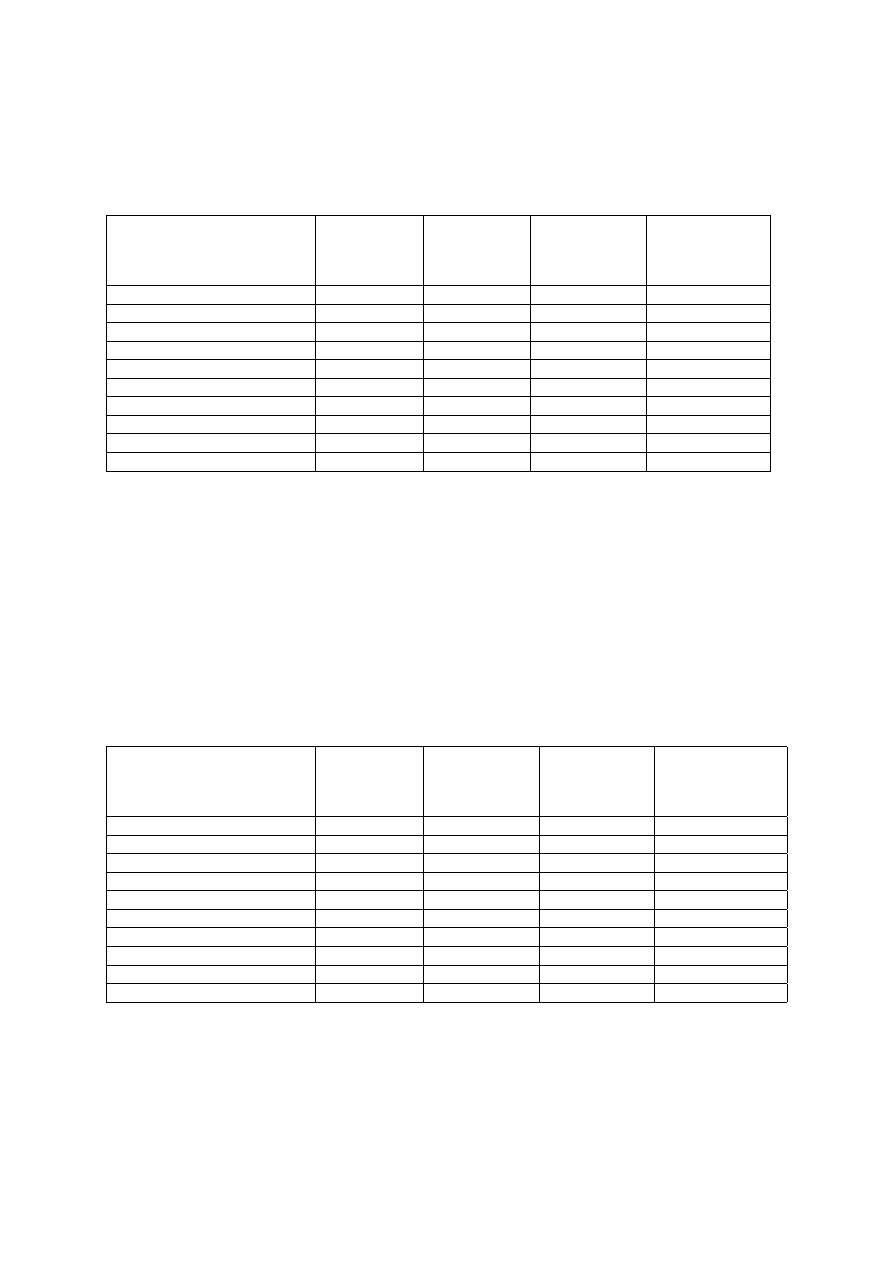

In the handshake phase the client and the server agree on which version of the TLS protocol to use,

authenticate one to another and negotiate session state items like the cipher suite and the compression

method. Figure 2.3 shows the message flow for the full TLS 1.2 handshake. * indicates situation-

dependent messages that are not always sent. ChangeCipherSpec is a separate protocol, rather than

a message type.

As already mentioned, every TLS handshake message is encapsulated within a TLS record. The

actual handshake message is contained within the fragment of a TLS record. The record type for a

handshake message is 0x16. The handshake message has the following structure: a 1-byte msg type

field (specifies the Handshake message type), a 2-byte length field (specifies the length of the body )

and a body field, which contains a structure depending on the msg type (similar to fragment field in a

TLS record).

12

Figure 2.3: TLS 1.2 message flow for a full handshake

A typical handshake message flow will be described next, with only the most important fields of each

message mentioned.

The TLS handshake starts with the client sending a ClientHello, containing random, cipher suites

and compression methods, among other fields.

cipher suites contains a

list of cipher suites and compression methods contains a list of compression

methods that the client supports,

ordered by preference, with the most preferred one appearing first.

The TLS record contains a 2-byte version field which indicates the highest version supported by the

client.

The server responds to the ClientHello with a ServeHello. This message is similar, but contains the

chosen cipher suite and compression method from the list sent by the client. Just like in the client’s

case, a random is present. The version field in the TLS record indicates the TLS version chosen by the

server, which will be the one used for that connection.

TLS requires cryptographically secure pseudorandom numbers to be generated by both of the parties

independently. Those random numbers (or nonces) are essential for freshness (protection against replay

attacks) and session uniqueness. To provide those properties, both of the random values are required.

Those two random values are inputs to the PRF when the master secret is generated, meaning that

a new keying material will be obtained with every new session. If the output of the pseudorandom

number generator can be predicted by the attacker, he can predict the keying material, as described in

”A Systematic Analysis of the Juniper Dual EC Incident”[21]. The 32-byte random value is composed by

concatenating the 4-byte GMT UNIX time with 28 cryptographically random bytes. Note that, in TLS 1.3,

the random number structure has the same length, but is generated in a different manner: the client’s

32 bytes are all random, while the server’s last 8 bytes are fixed when negotiating TLS 1.2 or 1.3.

13

Next, the server sends a Certificate message, which contains a list of public key certificates: the

server’s certificate, every intermediate certificate and the root certificate, i.e, a certificate chain. The

certificate’s contents will depend on the negotiated cipher suite and extensions. The same message type

occurs later in the handshake, if the server requests the client’s certificate with the CertificateRequest

message. In a typical scenario, the server will not request client authentication.

The ServerKeyExchange message follows, containing additional information needed by the client

to compute the premaster secret. This message is only sent in some key exchange methods, namely

DHE DSS, DHE RSA and DH anon. For non-anonymous key exchanges, this is the message that

authenticates the server to the client, since the server sends a digital signature over the client and

server randoms, as well as the server’s key exchange parameters. Note that this is not the only place

where the server can authenticate itself to the client. For example, if RSA key exchange is used, the

server authentication is done indirectly when the client sends the premaster secret encrypted with the

public RSA key provided in the server certificate. Since only the server knows the corresponding private

key, if both of the sides generate the same keying material, then the server must be who it claims to

be. In TLS 1.3 this message is non-existent and a similar functionality is taken by the key exchange

extension.

The ServerHelloDone is sent to indicate the end of ServerHello and associated messages. Upon the

receipt of this message, the client should check if the server provided a valid certificate. This message

is not present in TLS 1.3.

With the ClientKeyExchange message the premaster secret is set. This is done either by direct

transmission of the secret generated by the client and encrypted with the server’s public RSA key (thus,

authenticating the server to the client) or by the transmission of DH parameters that will allow each side

to generate the same premaster secret independently. In TLS 1.3 this message is non-existent and a

similar functionality is taken by the key exchange extension.

The CertificateVerify message is sent by the client to verify its certificate. This message is only sent if

client authentication is used and if the client’s certificate has signing capability (i.e. all certificates except

for the ones containing fixed DH parameters).

The ChangeCipherSpec is its own protocol, rather than a type of handshake message. It is sent by

both parties to notify the receiver that subsequent records will be protected under the newly negotiated

cipher spec and keys. This message is not present in TLS 1.3.

The Finished message is an essential part of the protocol. It is the first message protected with

the newly negotiated algorithms, keys and secrets. Only after both parties have sent and verified the

contents of this message they can be sure that the Handshake has not been tampered with by a Man In

The Middle (MITM) and begin to receive and send application data. Essentially, this message contains

a keyed hash with the master secret over the hash of all the data from all of the handshake messages

not including any HelloRequest messages and up to, but not including, this message. The other party

must perform the same computation on its side and make sure that the result is identical to the contents

of the other party’s Finished message. If at some point a MITM has tampered with the handshake, there

will be a mismatch between the computed and the received contents of the Finished message.

14

At any time after a session has been negotiated, the server may send a HelloRequest message, to

which the client should respond with a ClientHello, thus beginning the negotiation process anew.

At any point in the handshake, the Alert protocol may be used by any of the peers to signal any

problems or even abort the process through the use of an appropriate message type.

Besides the full handshake, TLS 1.2 also defines an abbreviated handshake mechanism, which can

be used to either resume a previous session, or duplicate one, instead of negotiating new security

parameters. This requires state to be maintained by both peers. The advantage of this mechanism

is that the handshake is reduced to 1 RTT, instead of the usual 2 RTT, as it is the case in the full

handshake.

In order to perform an abbreviated handshake, the client and the server must have already estab-

lished a session previously, by the means of a full handshake. In its ServerHello phase, the server

generates and sends a session id, which will be associated with the newly negotiated session.

To resume a session, in its ClientHello phase the client includes the session id of the session it wants

to resume. It is up to the server to decide if it will resume that session. In the positive case, the server

responds with a ServerHello containing the same session id value as the one sent by the client. In the

negative case, the ServerHello will contain a different session id value, thus triggering a new session

negotiation process.

The keying material, such as the bulk data symmetric encryption keys and the MAC keys are formed

by hashing the new client and server random values with the master secret. Therefore, provided that the

master secret has not been compromised and that the secure hash operations are, in fact, secure, the

new connection will be secure and independent from previous ones. The TLS 1.2 spec, suggests and

upper limit of 24 hours for session ID lifetimes, since an attacker which obtains the master secret may

be able to impersonate the compromised party until the corresponding session ID is retired.

2.2.3

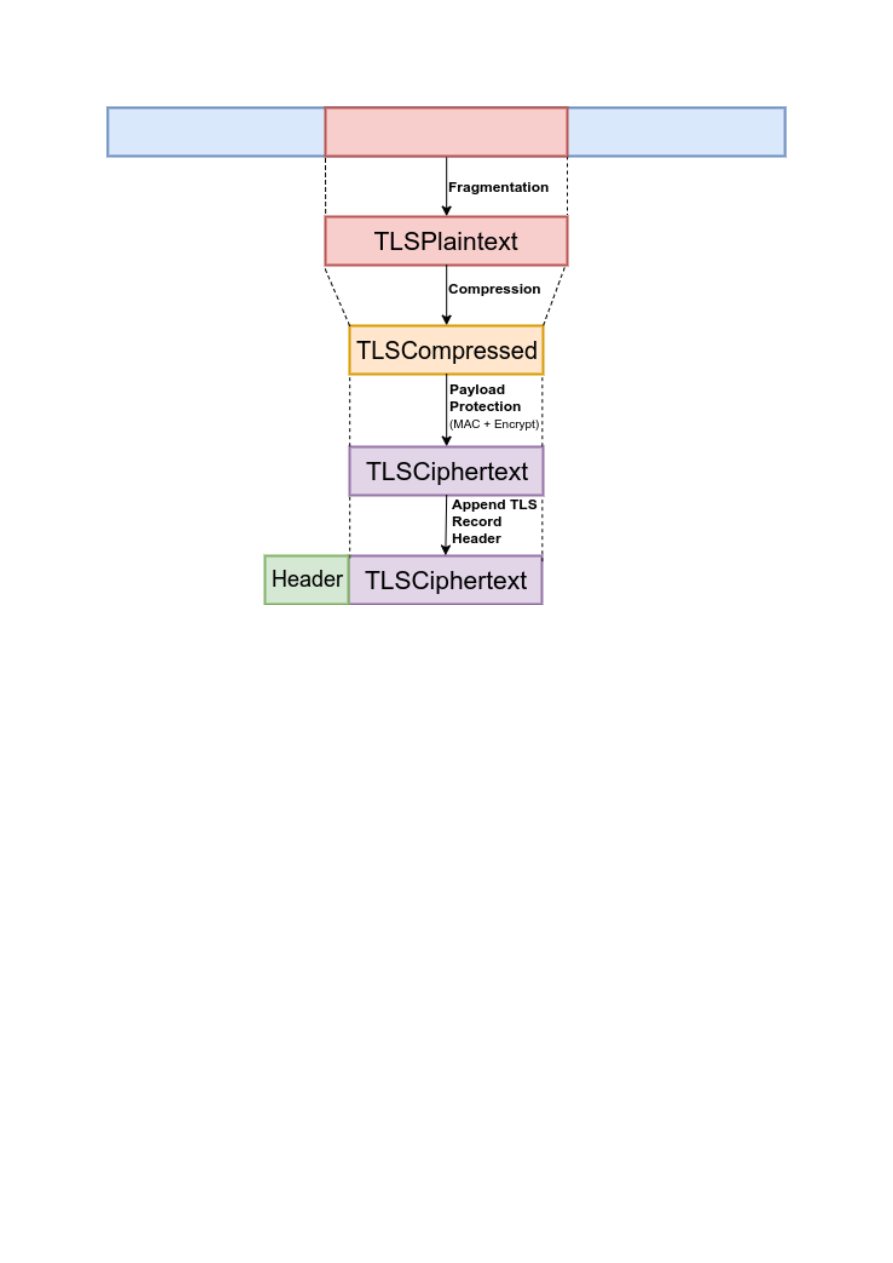

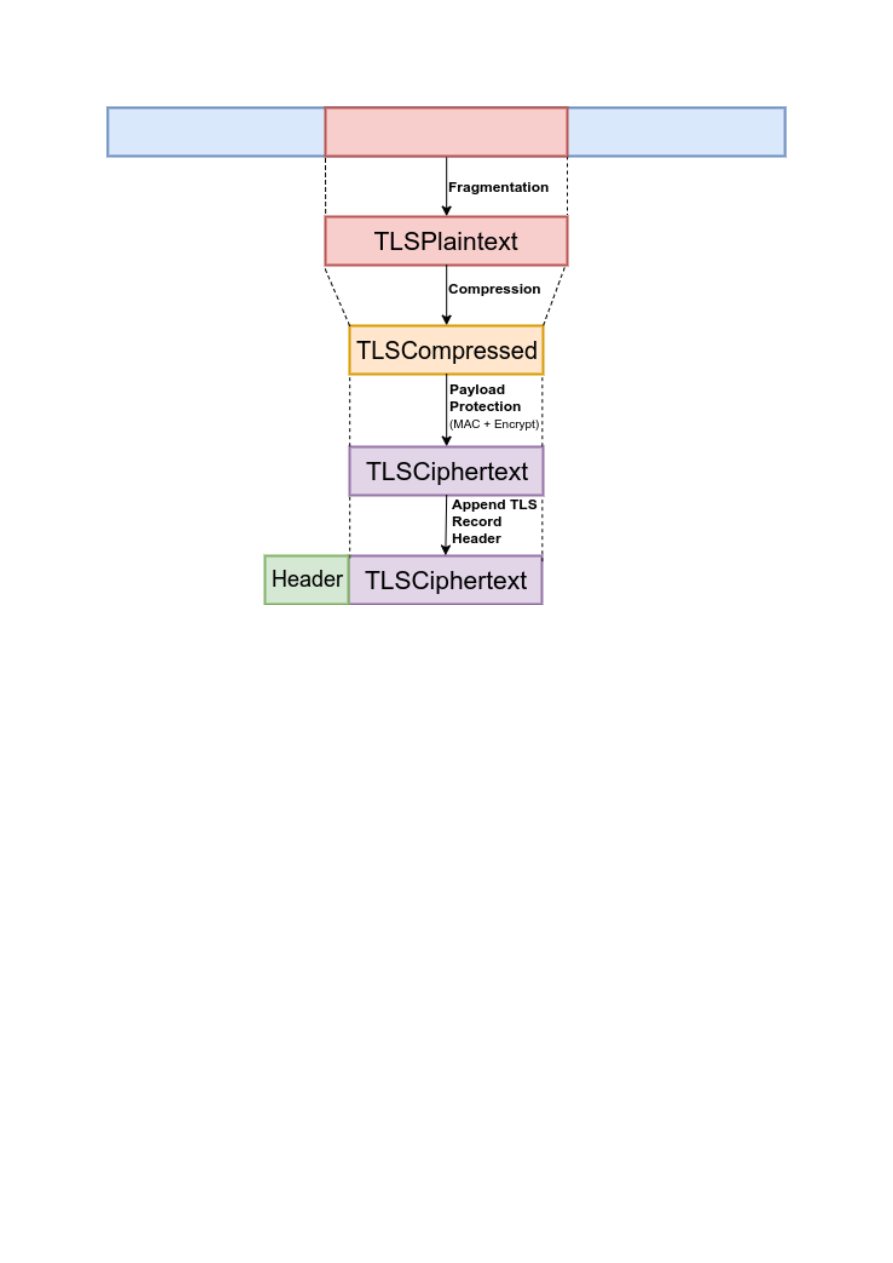

TLS Record Processing

A TLS record must go through some processing before it can be sent over the network. This processing

is done by the

TLS Record Protocol and involves the following steps (1-4 for TLS 1.2 and 1, 3-4 for TLS

1.3

):

1.

Fragmentation - the TLS Record Layer takes arbitrary-length data and fragments it into man-

ageable pieces: each one of the resulting fragments is called a TLSPlaintext. Client message

boundaries are not preserved, which means that multiple messages of the same type may be

placed into the same fragment or a single message may be fragmented across several records.

2.

Compression (removed in TLS 1.3) - the TLS Record Layer compresses the TLSPlaintext struc-

ture according to the negotiated compression method, outputting TLSCompressed. Compression

is optional. If the negotiated compression method is null, TLSCompressed is identical to TLSPlain-

text.

3.

Cryptographic Protection - in TLS 1.2, either an AEAD cipher or a separate encryption and MAC

functions transform a TLSCompressed fragment into a TLSCipherText fragment. In the case of

15

Figure 2.4: TLS 1.2 Record Processing

TLS 1.3, the TLSPlaintext fragment is transformed into a TLSCipherText by applying an AEAD

cipher, since all non-AEAD ciphers have been removed.

4. Append the TLS Record Header - encapsulate TLSCipherText in a TLS Record.

The process described above, as well as the structure names are depicted in Figure 2.4. The com-

pression step is not present in TLS 1.3. The structure names are exactly as the appear in the TLS

specifications.

2.2.4

TLS Keying Material

In TLS, the confidentiality and integrity guarantees are achieved through the use of symmetrical cryp-

tography. Consequently, the communicating peers need to

share a set of keys. In TLS they are derived

independently by the client and the server, during the TLS Handshake Protocol.

The keys appear with different names in TLS 1.2 and 1.3 specs, but they serve the same purpose.

Additionally, more keys can be found in TLS 1.3, for reasons that will be covered in Section 2.2.8. In TLS

1.2, the peers agree on the following set of keys:

• client write key - used by the client to encrypt the data to be sent

• client read key - used by the client to decrypt the incoming data from the server

16

• server write key - used by the server to encrypt the data to be sent

• server read key - used by the server to decrypt the incoming data from the server

• client write IV - used by the client for implicit nonce techniques with AEAD ciphers

• server write IV - used by the server for implicit nonce techniques with AEAD ciphers

• client write MAC key (TLS 1.2 only) - used by the client to authenticate the data to be sent

• client write MAC key (TLS 1.2 only) - used by the client to authenticate the data to be sent

When communicating with one another, the client uses one key to encrypt the data that it sends

to the server and another key, different from the first one, to decrypt the data that it receives from the

server, and vice-versa. This implies that the following relationships must hold: client write key == server

read key and server write key == client read key.

2.2.5

TLS 1.2 Keying Material Generation

The generation of secret keys, used for various cryptographic operations involves the following steps, in

order:

1. Generate the

premaster secret.

2. From the

premaster secret generate the master secret.

3. From the

master secret generate the various secret keys, which will be used in the cryptographic

operations.

The derivation of the keying material needed for a connection is done using the TLS PRF. It is

defined as PRF(secret, label, seed) = P hash(secret, label + seed). The P hash(secret, seed) function

is an auxiliary data expansion function which uses a single cryptographic hash function to expand a

secret and a seed into an arbitrary quantity of output. Therefore, it can be used to generate anywhere

from 1 to an infinite number of bits of output. PRF(secret, label, seed) is used to generate as many

bits of output as needed. When generating the master secret, the secret input is the premaster secret.

When generating the key block, from which the final keys will be obtained, the secret input is the master

secret.

The cryptographic hash function used in P hash(secret, label, seed) is the hash function that is

implicitly defined by the cipher suite in use. All of the cipher suites defined in the TLS 1.2 base spec use

SHA-256 and any new cipher suites must explicitly specify a the same hash function or a stronger one.

2.2.6

TLS 1.2 Key Exchange Methods

The way the peremaster secret is generated depends on the key exchange method used. This is the

only phase of the keying material generation phase that is variable for a fixed cipher suite, since a cipher

17

suite defines the PRF function that will be employed. Neither the derivation of the shared keys are

impacted by the key exchange method.

There are many key exchange methods to choose from. Some of them are defined in the base spec

(RFC5246[18]), while others in separate Request For Comment (RFC)s. For example, the ECC based

key exchange, specified in RFC4492 [22]).

The base spec specifies four key exchange methods, one using RSA and three using DH:

• static RSA (RSA; removed in TLS 1.3) - the client generates the premaster secret, encrypts it with

the server’s public key (which it obtained from the server’s X.509 certificate) and sends it to the

server. The server then decrypts it using the corresponding private key and uses it as its premaster

secret. PFS is a property that preserves the confidentiality of past interactions even if the long-term

secret is compromised. This key exchange method offers authenticity, but does not offer PFS.

• anonymous DH (DH annon; removed in TLS 1.3) - each run of the protocol, uses different pubic

DH parameters, which are generated dynamically. This results in a different,

ephemeral key being

generated every time. Since the exchanged DH parameters are

not authenticated, the resulting

key exchange vulnerable to MITM attacks. TLS 1.2 spec states that cipher suites using DH annon

must not be used, unless the application layer explicitly requests so. This key exchange offers

PFS, but does not offer authenticity.

• fixed/static DH (DH; removed in TLS 1.3) - the server’s/client’s public DH parameter is embedded

in its certificate. This key exchange method offers authenticity, but does not offer PFS.

• ephemeral DH (DHE) - the DH protocol is used, identically to DH annon, but the public parameters

are digitally signed in some way, usually using the sender’s private RSA (DHE RSA) or Digital

Signature Algorithm (DSA) (DHE DSS) key. This key exchange offers both, authenticity and PFS.

When either of the DH variants is used, the value obtained from the exchange is used as the pre-

master secret. Usually, only the server’s authenticity is desired, but client’s can also be achieved if it

supplies the server with its certificate. Whenever the server is authenticated, it is secure against MITM

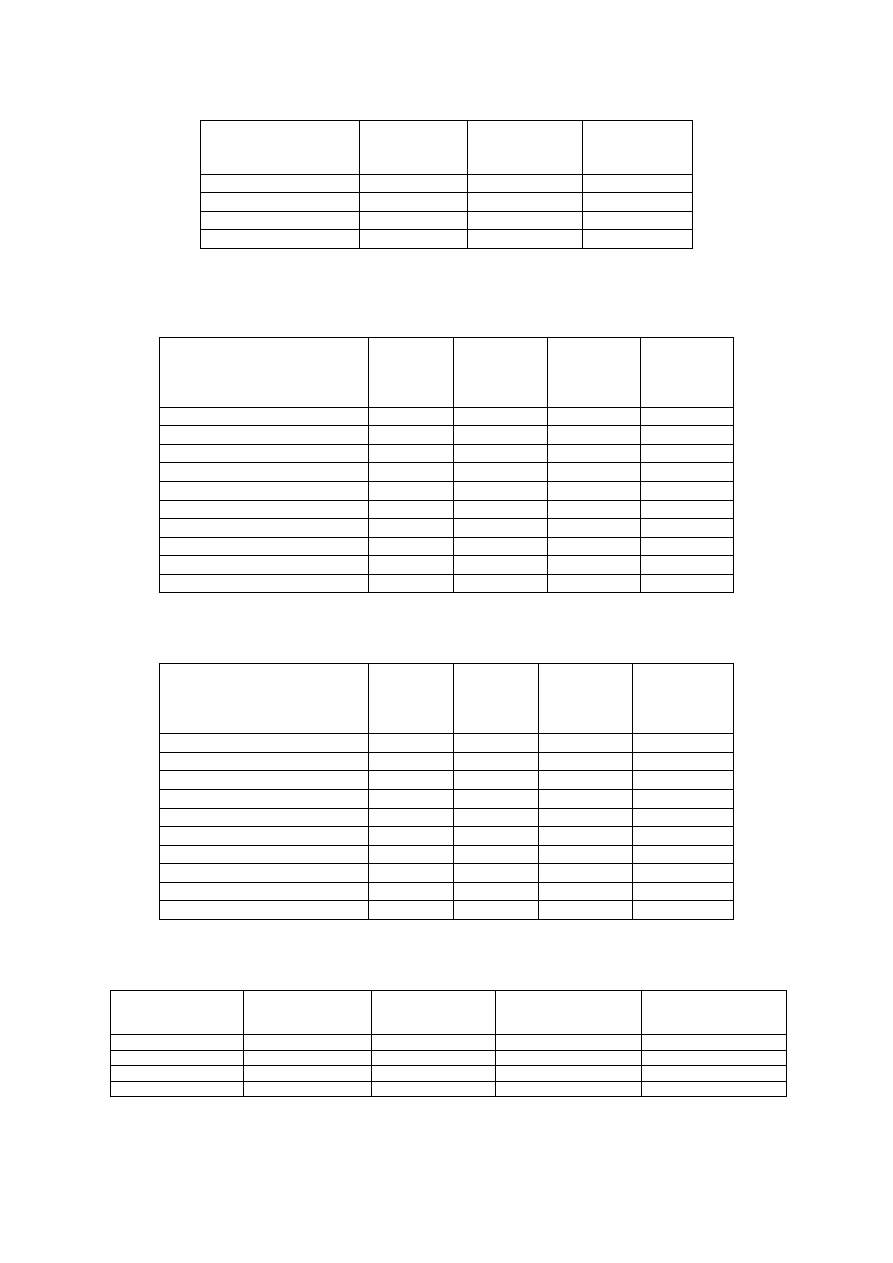

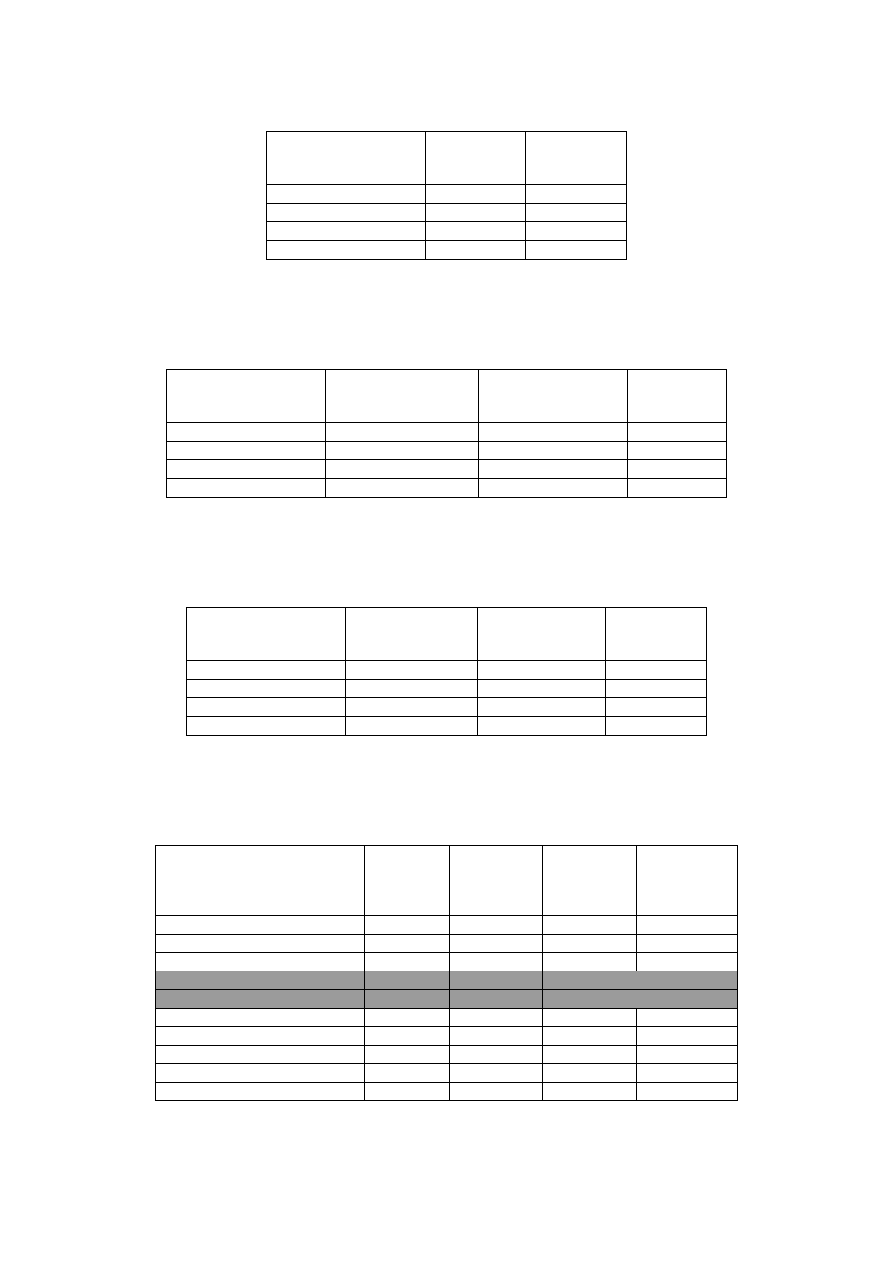

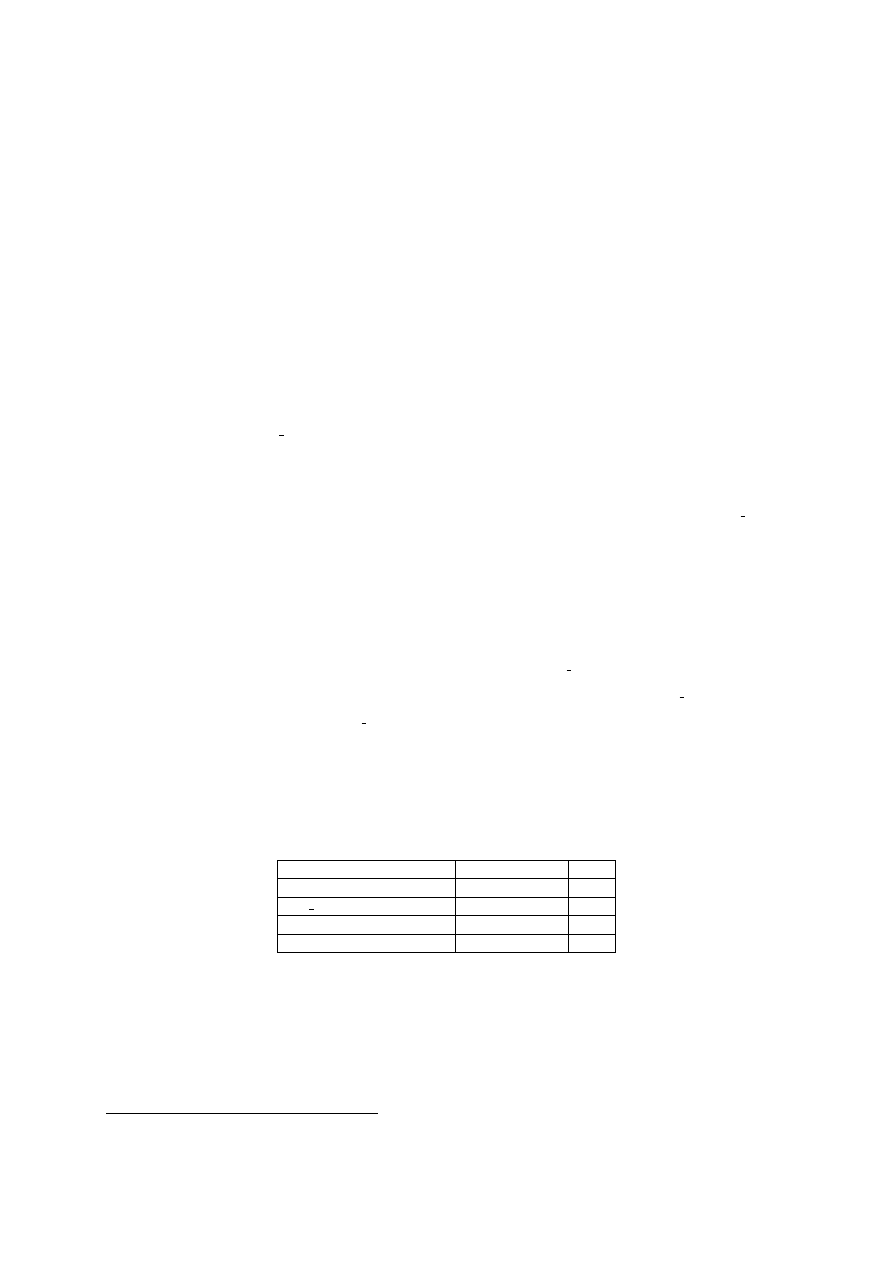

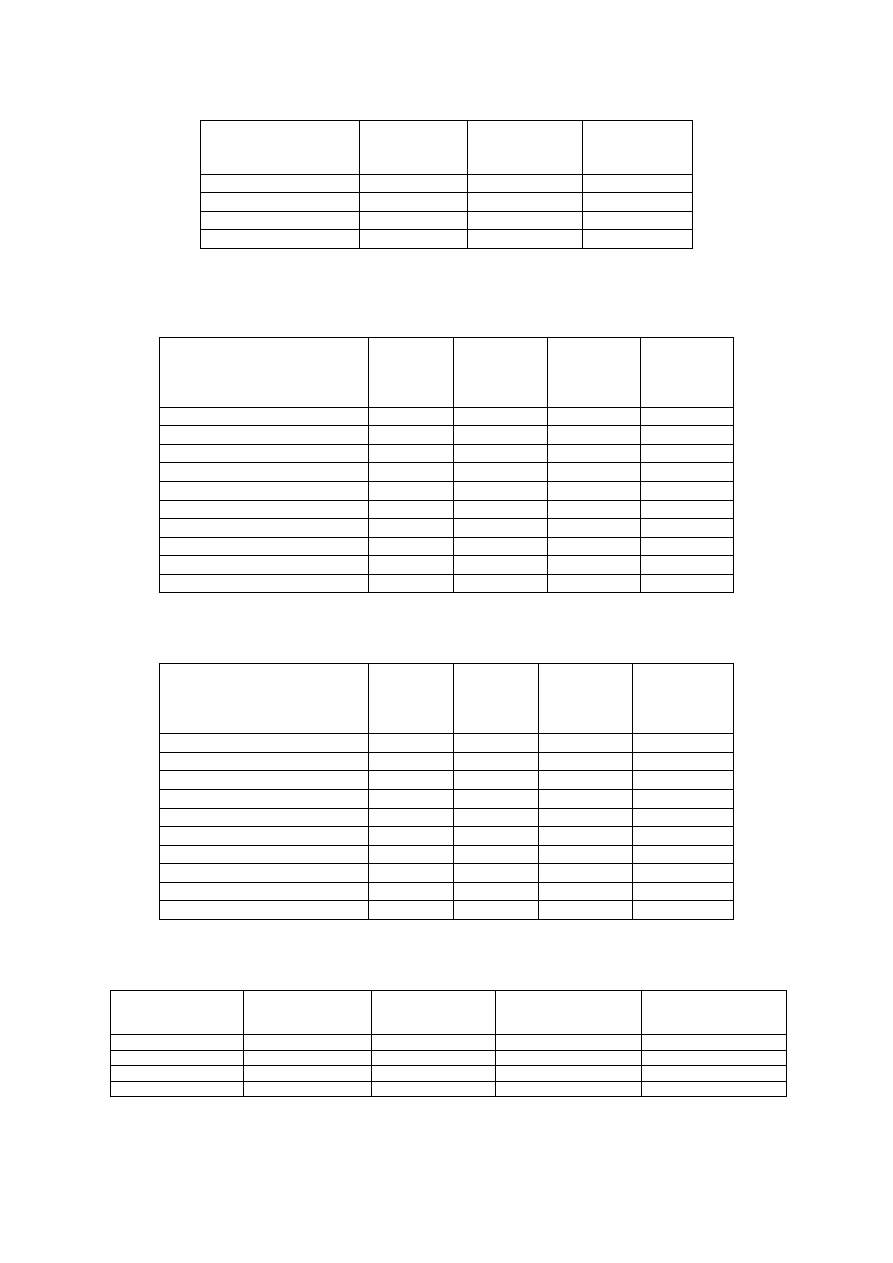

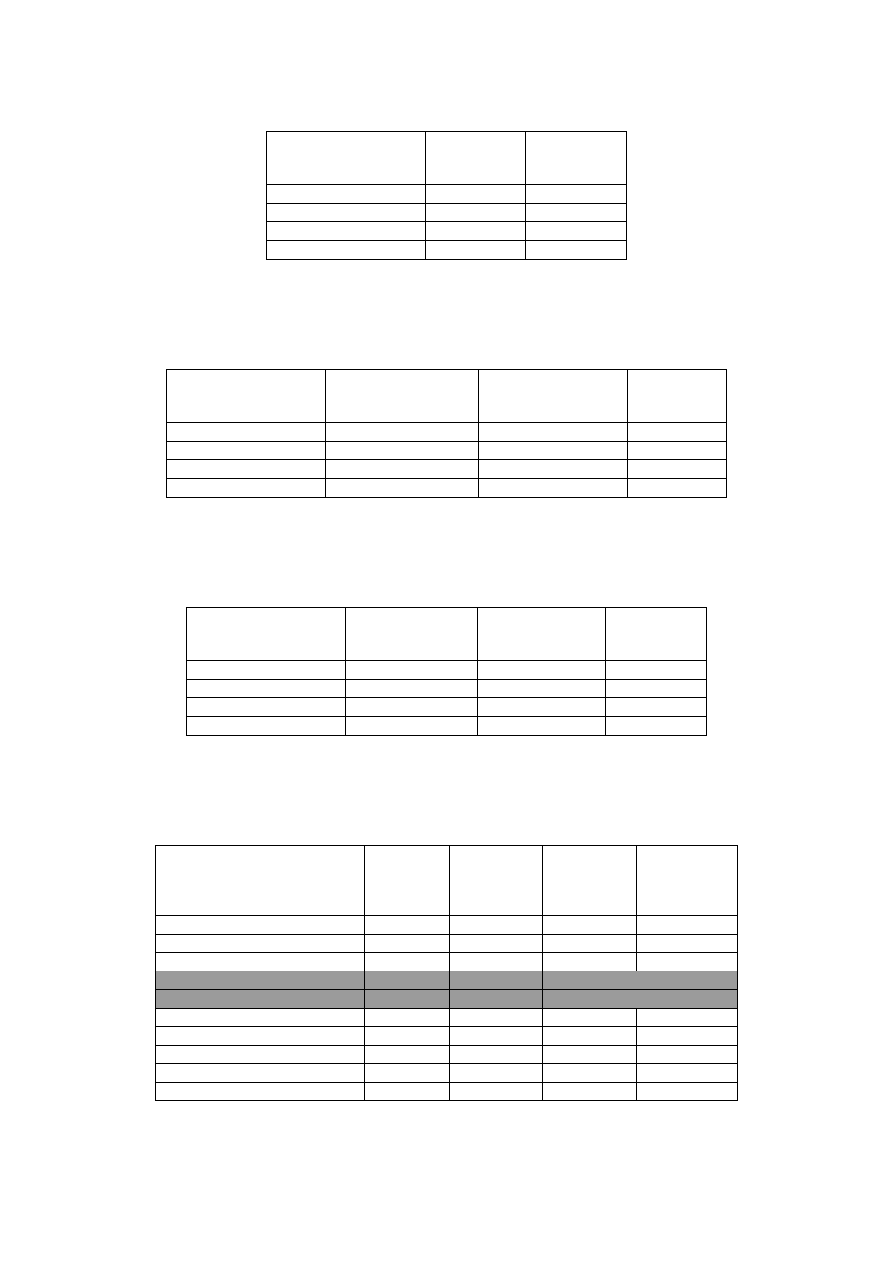

attacks. Table 2.1 summarizes the security properties offered by each key exchange method.

Key Exchange Method

Authentication

PFS

RSA

X

DH anon

X

DH

X

DHE

X

X

Table 2.1: Key exchange methods and security properties

In TLS 1.3, static RSA and DH ciphersuites have been removed, meaning that all public key ex-

change mechanisms now provide PFS. Even though anonymous DH key exchange has been removed,

unauthenticated connections are still possible, by either using raw public keys1[23] or not verifying the

certificate chain and any of its contents.

1A raw public key uses only a subset of the information found in typical certificates: namely, the SubjectPublicKeyInfo structure

containing the necessary parameters to describe the public key. As a result, a raw public key is smaller when compared to the

original certificate, and the code needed to process it is simpler.

18

The use of ECC-based key exchange (ECDH and Elliptic Curve Diffie-Hellman Ephemeral (ECDHE))

and authentication (ECDSA) algorithms with TLS is described in RFC4492[22]. The document intro-

duces five new ECC-based key exchange algorithms, all of which use ECC to compute the premaster

secret, differing only in whether the negotiated keys are ephemeral (ECDH) or long-term (ECDHE), as

well as the mechanism (if any) used to authenticate them. Three new ECDSA

client authentication

mechanisms are also defined, differing in the algorithms that the certificate must be signed with, as well

as the key exchange algorithms that they can be used with. Those features are negotiated through TLS

extensions.

2.2.7

TLS Extensions

TLS extensions were originally defined in RFC 4366[24] and later merged into the TLS 1.2 base spec.

Each extension consists of an extension type, which identifies the particular extension type, and exten-

sion data, which contains information specific to a particular extension.

The extension mechanism can be used by TLS clients and servers; it is backwards compatible, which

means that the communication is possible between a TLS client that supports a particular extension and

a server that does not support it, and vice versa. A client may request the use of extensions by sending

an extended ClientHello message, which is just a normal ClientHello with an additional block of data that

contains a list of extensions. The backwards compatibility is achieved based on the TLS requirement

that the servers that are not extensions-aware must ignore the data added to the ClientHellos that they

do not understand (section 7.4.1.2 of RFC 2246[25]). Consequently, even servers running older TLS

versions that do not support extensions, will not break.

The presence of extensions can be determined by checking if there are bytes following the com-

pression methods field in the ClientHello. If the server understands an extension, it sends back an

extended ServerHello, instead of a regular one. An extended ServerHello is a regular ServerHello with

an additional block of data following the compression method, containing a list of extensions.

An extended ServerHello message can only be sent in a response to an extended ClientHello mes-

sage. This prevents the possibility that an extended ServerHello message could cause a malfunction of

older TLS clients that do not support extensions. An extension type must not appear in the extended

ServerHello, unless the same extension type appeared in the corresponding extended ClientHello, and

if this happens, the client must abort the handshake.

2.2.8

TLS 1.3

Due to limited space, TLS 1.3[26] will not be described in detail. The focus was on TLS 1.2 instead,

because at the time the work on the thesis started, TLS 1.3 was still in draft mode and 1.2 was the latest

and the recommended to use version.

Numerous differences from TLS 1.3 to 1.2 have been mentioned throughout the document. Various

characteristics found in TLS 1.3 make it more suitable for the context of IoT than TLS 1.2. Some of them

were already mentioned previously, and in this section a additional ones will be outlined.

19

The first important difference is that the use of extensions is required in TLS 1.3. This can be ex-

plained by the fact that some of the functionality has been moved into extensions, in order to preserve

backwards-compatibility with the ClientHellos of the previous versions. The way a server distinguishes

if a client is requesting TLS 1.3 is by checking the presence of the supported versions extension in the

extended ClientHello.

In TLS 1.3 more data is encrypted and the encryption begins earlier. For example, at the server-side

there is a notion of ”encrypted extensions”. The EncryptedExtensions message, as the name suggests,

contains a list of extensions that are encrypted under a symmetric key. It contains any extensions that

are not needed for the establishment of the cryptographic context.

One of the main problems with using TLS in IoT is that while IoT traffic needs to be quick and

lightweight, TLS 1.2 adds two additional round trips (2 RTT ) to the start of every session. TLS 1.3

handshake has a lower latency, and this is extremely important in the context of IoT. The full TLS 1.3

handshake is only 1 RTT. TLS 1.3 even allows clients to send data on the first flight (known as

early

client data), when the clients and servers share a PSK (either obtained externally or via a previous

handshake). This means that in TLS 1.3 0-RTT data is possible, by encrypting it with a key derived

from a PSK. Session resumption via identifiers and tickets has been obsoleted in TLS 1.3, and both

methods have been replaced by a PSK mode. This PSK is established in a previous connection after

the handshake is completed and can be presented by the client on the next visit.

Keying material generation is more complex in TLS 1.3 than in TLS 1.2, since different keys are used

to encrypt data throughout the Handshake protocol. This can be explained by the fact that in TLS 1.3

the encryption begins earlier. Other Handshake messages besides Finished are encrypted. As a result,

multiple encryption keys are generated and used to encrypt different data throughout the handshake.

The way the keying material is derived is also different. The PRF construction described above has

been replaced. In TLS 1.3, key derivation uses the HKDF function [27] and its two components: HKDF-

Extract and HKDF-Expand. This new design allows easier analysis by cryptographers due to improved

key separation properties.

2.2.9

DTLS

As already mentioned, DTLS is an adaption of TLS that runs on top of an unreliable transport protocol,

such as UDP. The design of DTLS is deliberately very similar to TLS, in fact, its specification is written

in terms of differences from TLS. This similarity allows to both, minimize new security invention, and

maximize the amount of code and infrastructure reuse. The changes are mostly done at the lower level

and don not affect the core of the protocol. Even extensions defined before DTLS existed can be used

with it. The latest version of DTLS is 1.2 and it is defined in RFC 6347 [28]. There is a draft of DTLS 1.3

[29] that is currently under active development.

Since DTLS operates on top of an unreliable transport protocol, such as UDP, it must explicitly deal

with the absence of reliable and ordered assumptions that are made by TLS. The main differences from

DTLS 1.2 to TLS 1.2 are:

20

Figure 2.5: DTLS handshake with HelloVerifyRequest containing the cookie

• two new fields are added to the record layer: an explicit 2 byte sequence number and a 6 byte

epoch. The DTLS MAC is the same as in TLS, however, rather than using the implicit sequence

number, the 8 byte value formed by concatenation of the epoch number and the sequence number

is used.

• stream ciphers must not be used with DTLS.

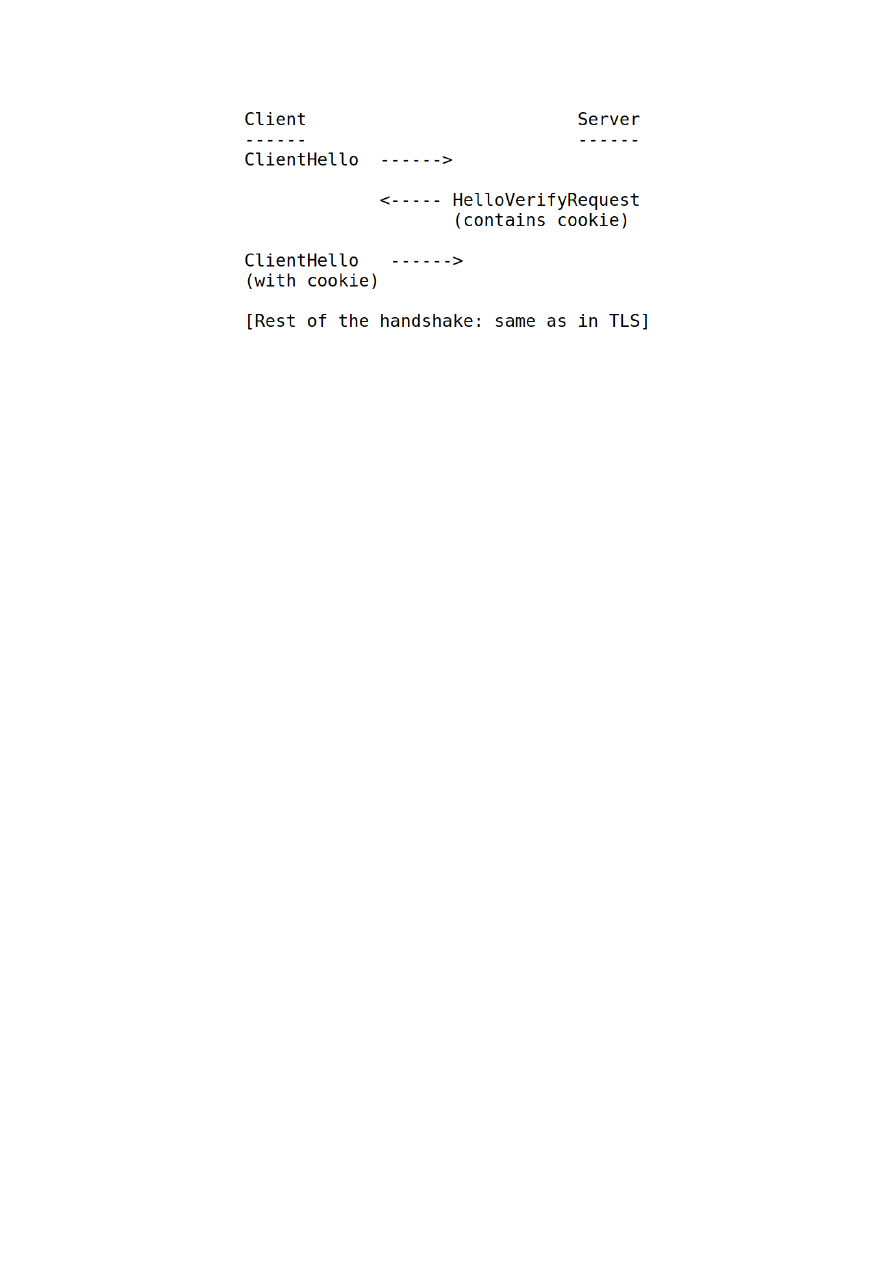

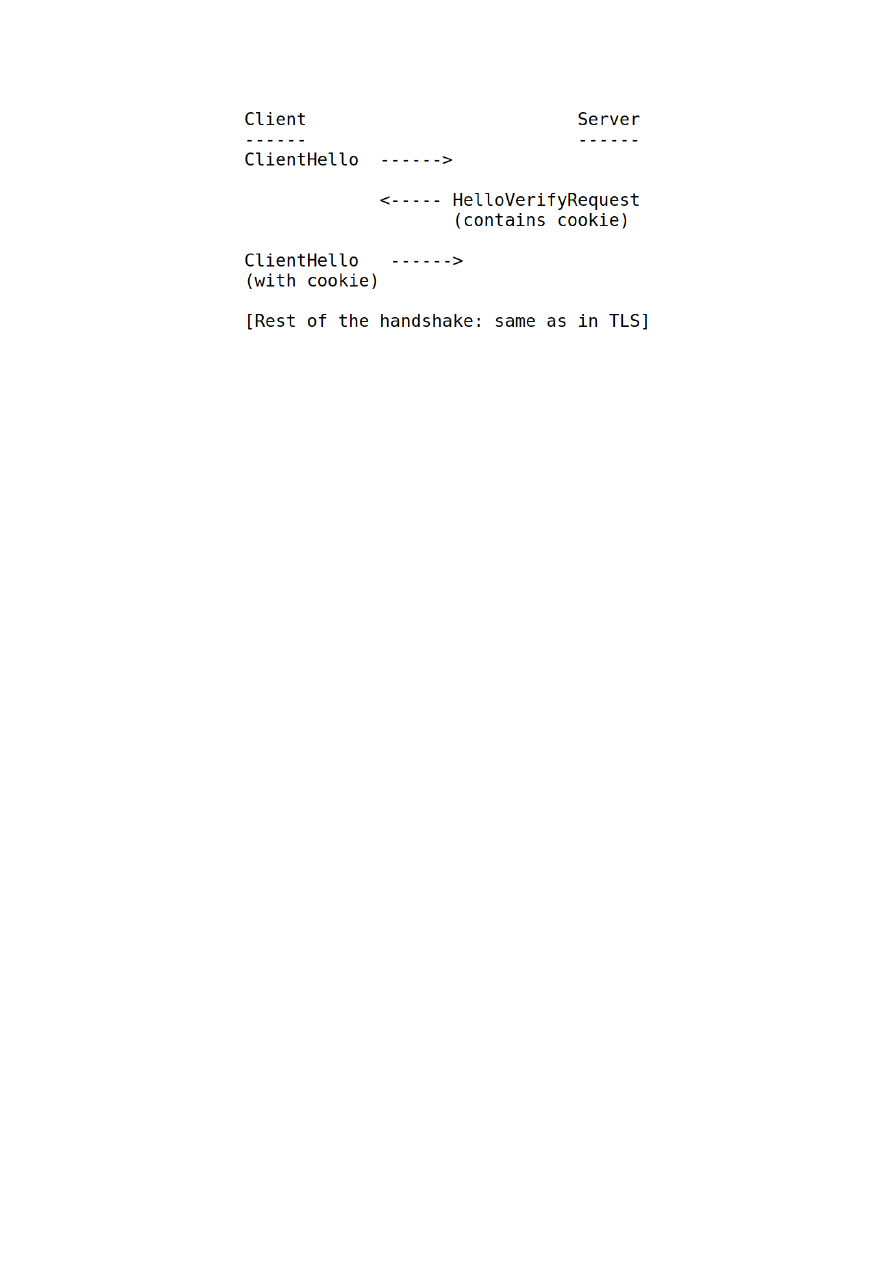

• a stateless cookie exchange mechanism has been added to the handshake protocol in order to

prevent Denial-of-Service (DoS) attacks. To accomplish this, a new handshake message, the

HelloVerifyRequest has been added. After the ClientHello, the server responds with a HelloVer-

ifyRequest containing a cookie, which is returned back to the server in another ClientHello that

follows it. After this, the handshake proceeds as in TLS. This is depicted in Figure 2.5. Although

optional for the server, this mechanism highly recommended, and the client must be prepared to

respond to it. DTLS 1.3 follows the same idea, but does it differently, namely, the HelloVerifyRe-

quest message has been removed, and the cookie is conveyed to the client via an extension in a

HelloRetryRequest message.

• the handshake message format has been extended to deal with message reordering, fragmenta-

tion and loss by addition of three new fields: a message sequence field, a fragment offset field and

a fragment length field.

2.3

Related Work

Lightweight cryptography is an important topic in the context of IoT security, due to the resource-limited

nature of the devices. This section will begin with the description of the work done in this area.

Biryukov et al[30] explore the topic of lightweight symmetric cryptography, providing a summary of

the lightweight symmetric primitives from the academic community, the government agencies and even

proprietary algorithms which have been either reverse-engineered or leaked. All of those algorithms

are listed in the paper, alongside relevant metrics. The list will not be included herein due to the lack of

space. The authors also proposed to split the field into two areas: ultra-lightweight and IoT cryptography.

21

The paper systematizes the knowledge in the area of lightweight cryptography in order to define

”lightweightness” more precisely. The authors observed that the design of lightweight cryptography

algorithms varies greatly, the only unifying thread between them being the low computing power of the

devices that they are designed for.

The most frequently optimized metrics are the memory consumption, the implementation size and

the speed or the throughput of the primitive. The specifics depend on whether the hardware or the

software implementations of the primitives are considered.

If the primitive is implemented in hardware, the memory consumption and the implementation size

are lumped together into its gate area, which is measured in Gate Equivalents (GE), a metric quantifying

how physically large a circuit implementing the primitive is. The throughout is measured in bytes/sec

and it corresponds to the amount of plaintext processed per time unit. If a primitive is implemented in

software (typically for use in micro-controllers), the relevant metrics are the RAM consumption, the code

size and the throughput of the primitive, measured in bytes/CPU cycle.

To accommodate the limitations of the constrained devices, most lightweight algorithms are de-

signed to use smaller internal states with smaller key sizes. After analysis, the authors concluded

that even though at least 128 bit block and key sizes were required from the AES candidates, most

of the lightweight block ciphers used only 64-bit blocks, which leads to a smaller memory footprint in

both, software and hardware, while also making the algorithm better suited for processing of smaller

messages.

Even though algorithms can be optimized in implementation: whether it is a software or a hardware,

dedicated lightweight algorithms are still needed. This comes down mainly to two factors: there are lim-

itations to the the extent of the optimizations that can be done and the hardware-accelerated encryption

is frequently vulnerable to various Side-Channel Attack (SCA)s. An example of such an attack is the

one done on the Phillips light bulbs [31], where the authors were able to recover a secret key used to

authenticate updates.

It is more difficult to implement a lightweight hash function than a lightweight block cipher, since

standard hash functions need large amounts of memory to store both: their internal states, for example,

1600 bits in case of SHA-3, and the block they are operating on, for example, 512 bits in the case

of SHA-2. The required internal state is acceptable for a desktop computer, but not for a constrained

device. Taking this into consideration, the most common approach taken by the designers is to use a

sponge construction with a very small bitrate. A sponge function is an algorithm with an internal state

that takes as an input a bit stream of any length and outputs a bit stream of any desired length. Sponge

functions are used to implement many cryptographic primitives, such as cryptographic hashes. The

bitrate decides how fast the plain text is processed and how fast the final digest is produced. A smaller

bitrate means that the output will take longer to be produced, which means that a smaller capacity (the

security level) can be used, which minimizes the memory footprint at the cost of slower data processing.

A capacity of 128 bits and a bitrate of 8 bits are common values for lightweight hash functions.

Another trend in the lightweight algorithms noticed by the authors is the preference for ARX -based

and bitsliced-S-Box based designs, as well as simple key schedules.

22

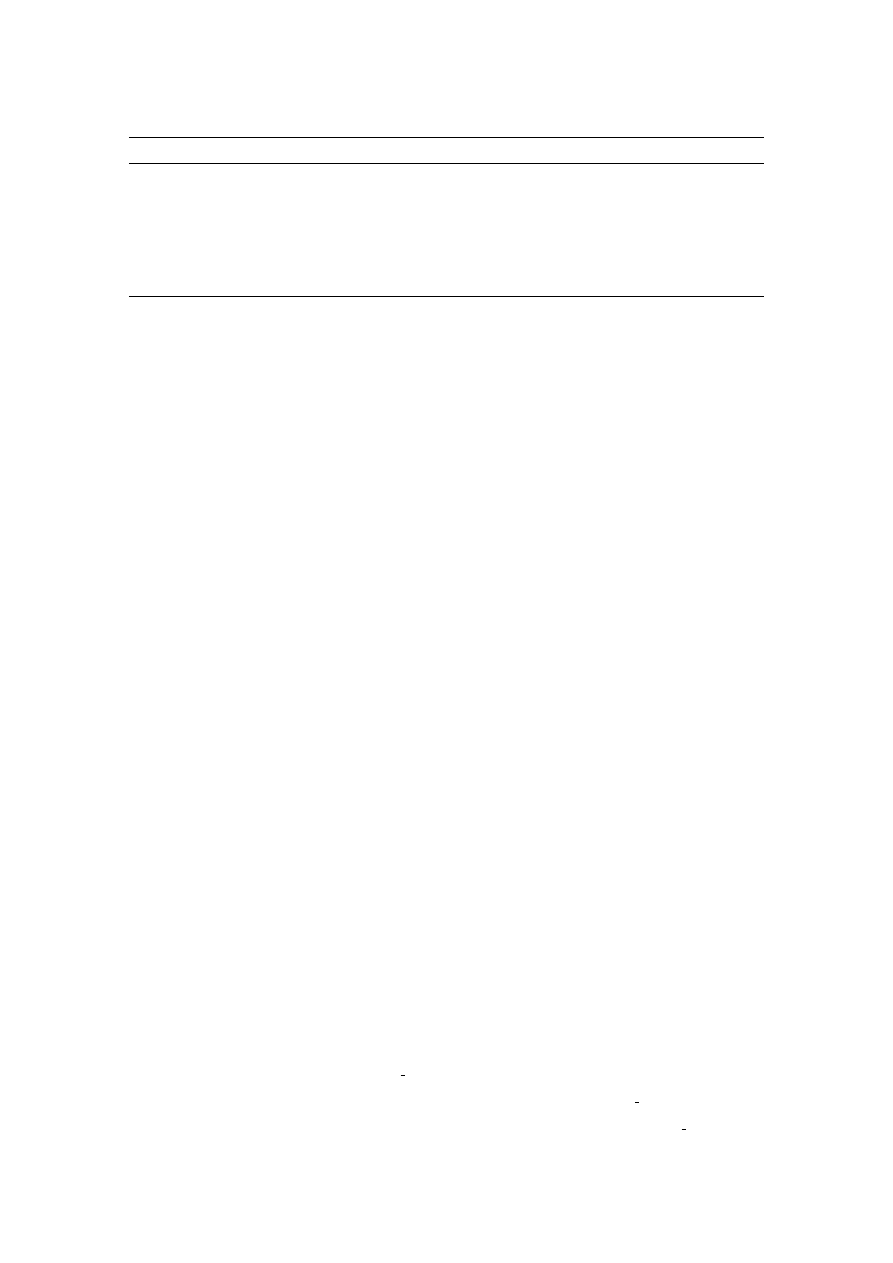

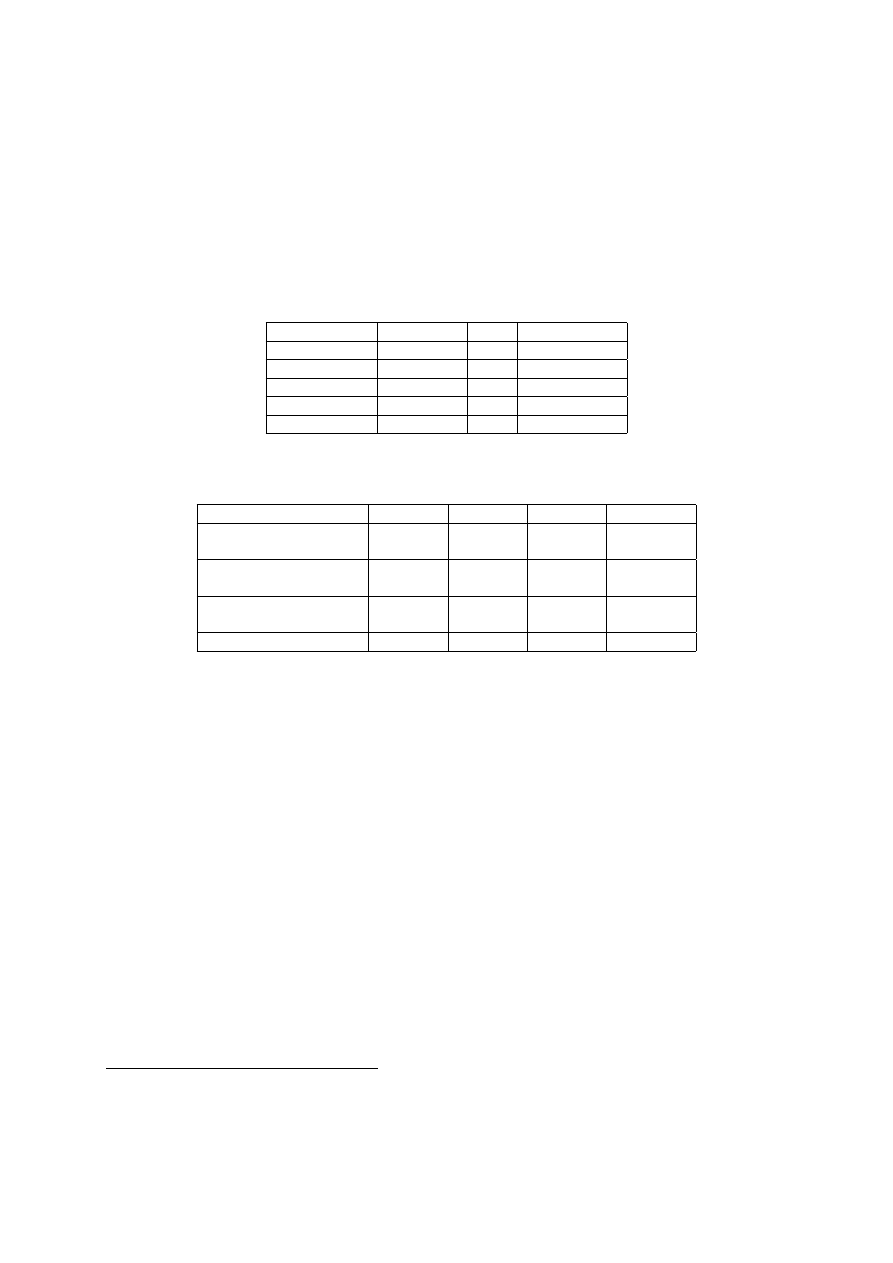

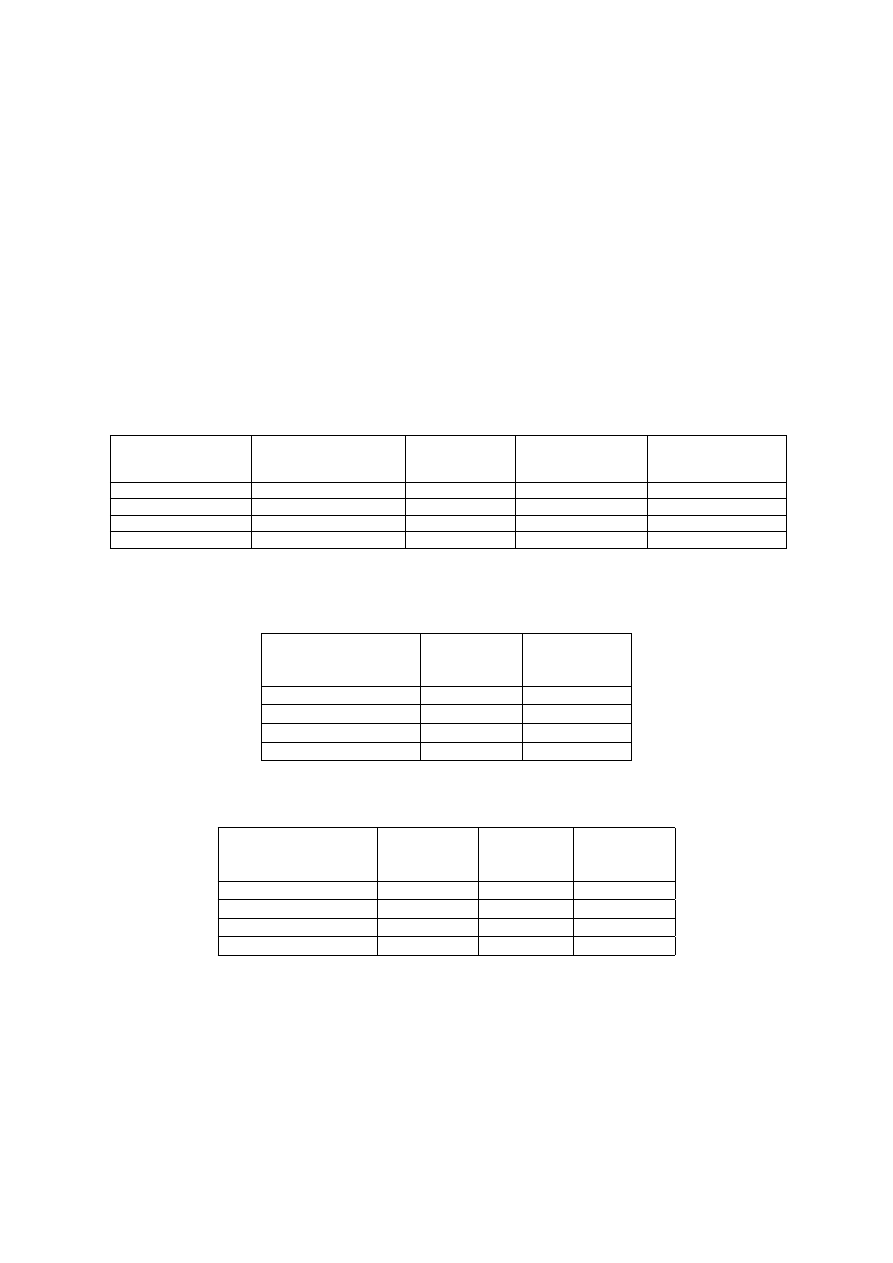

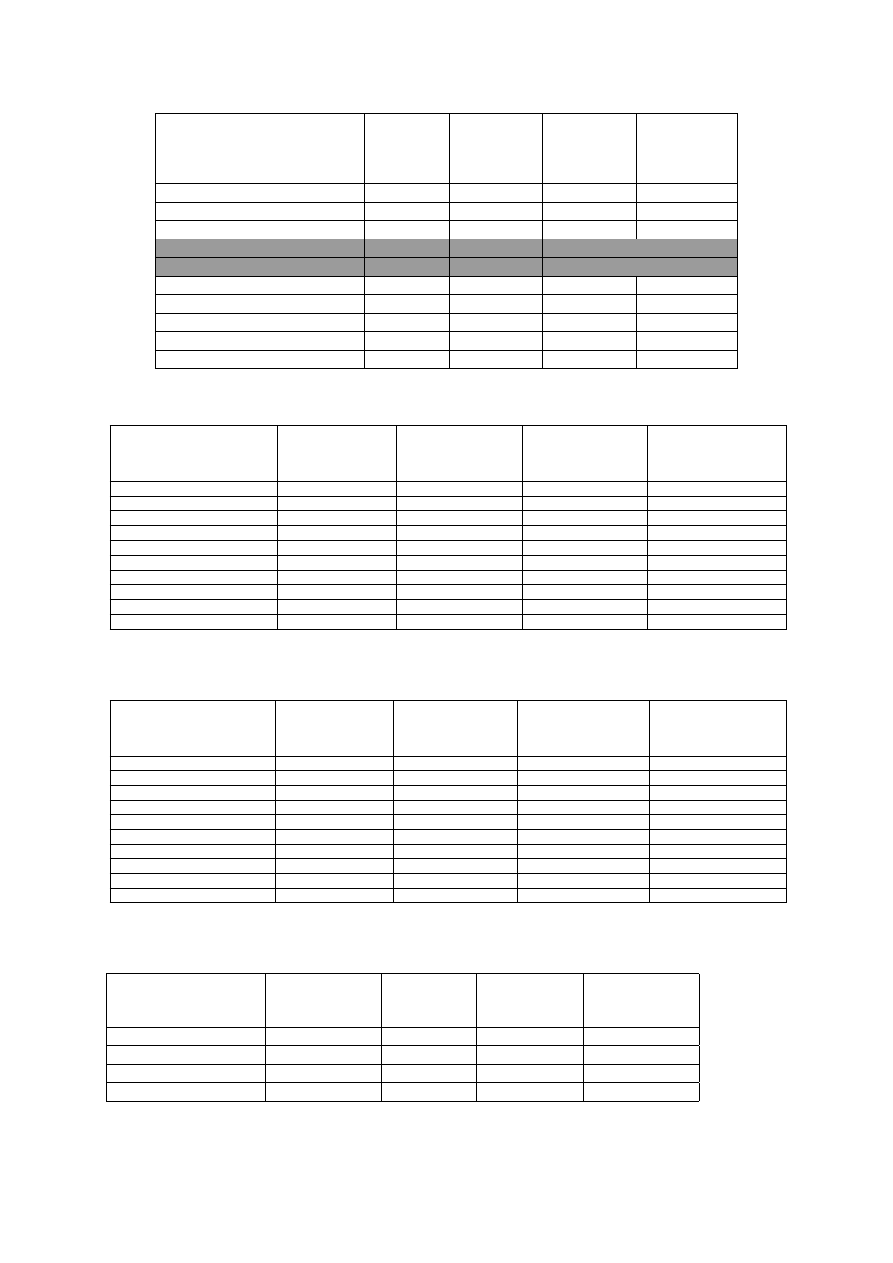

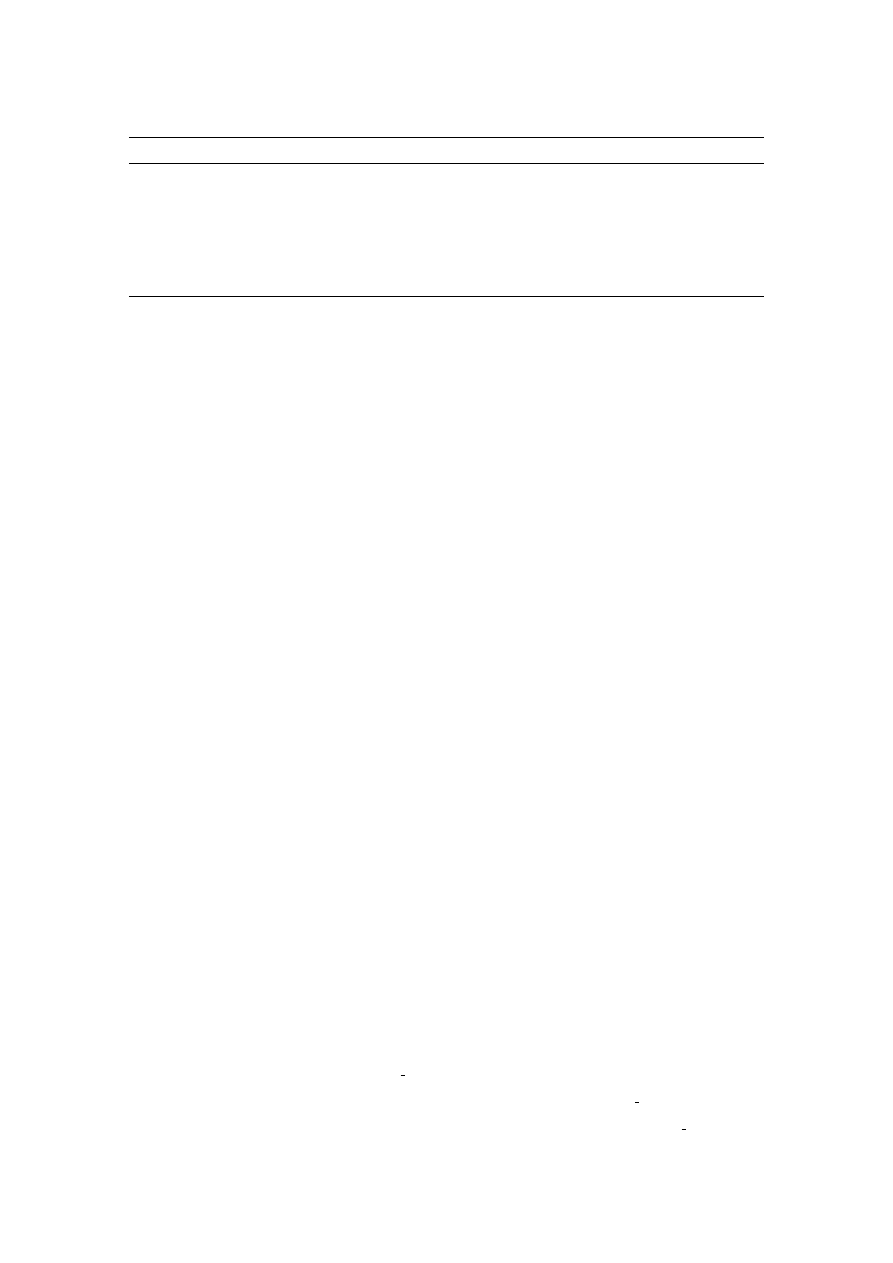

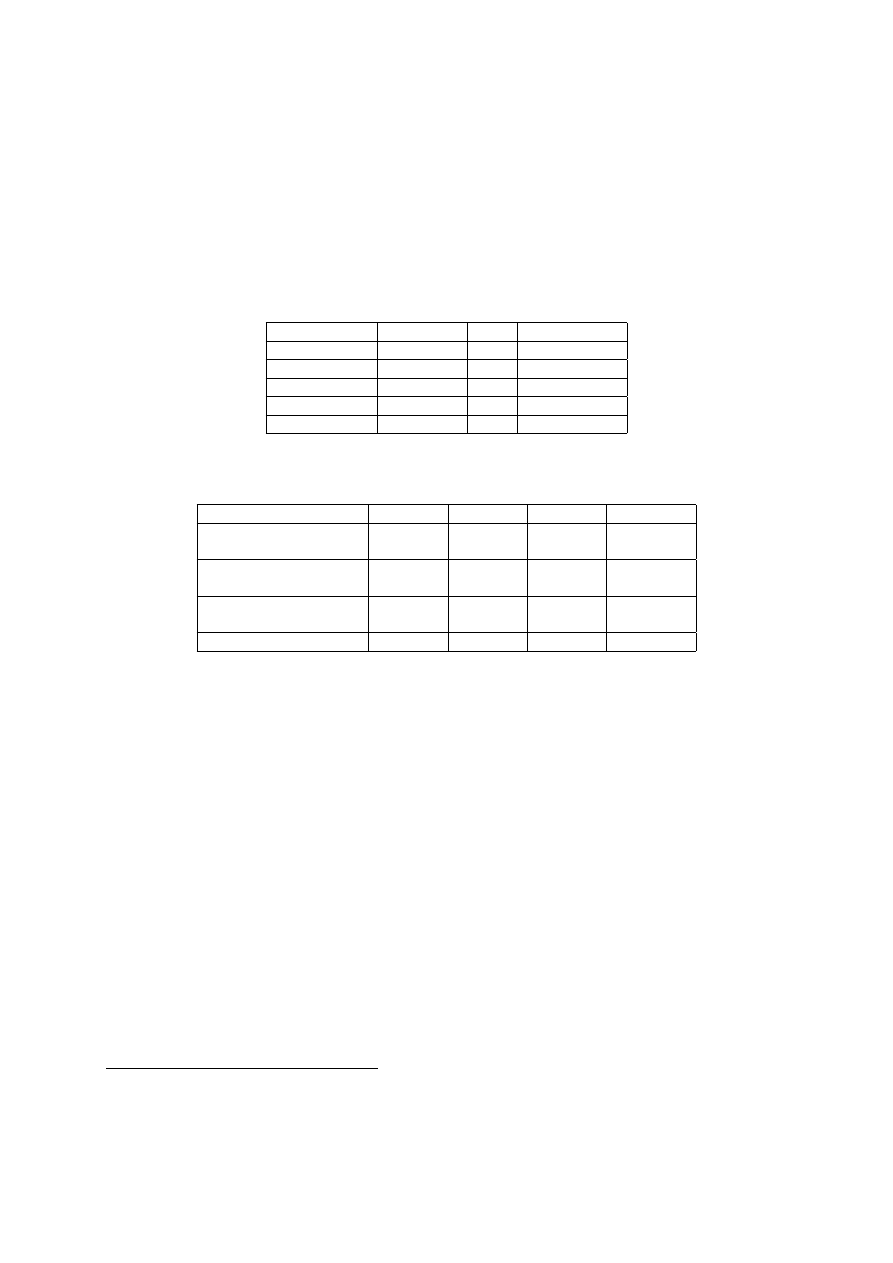

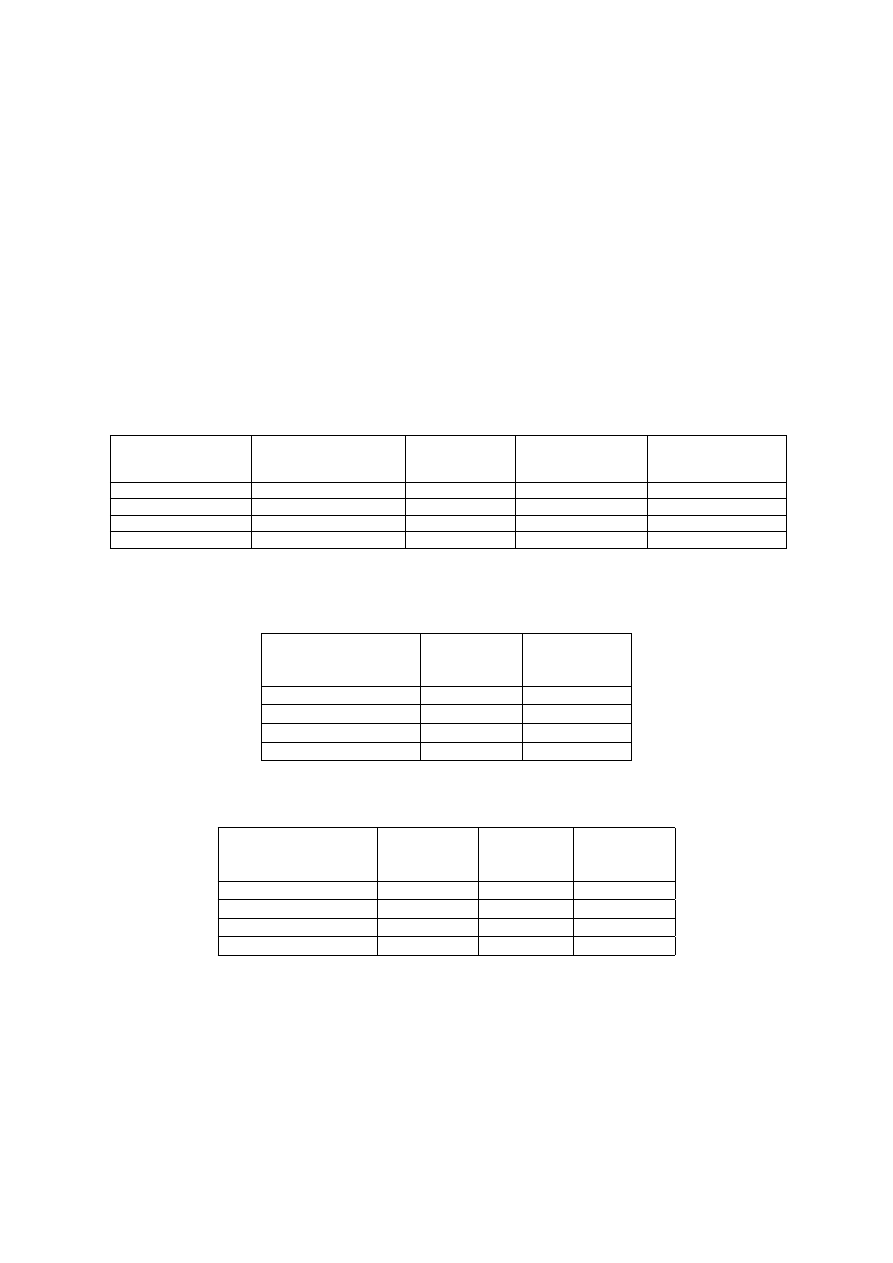

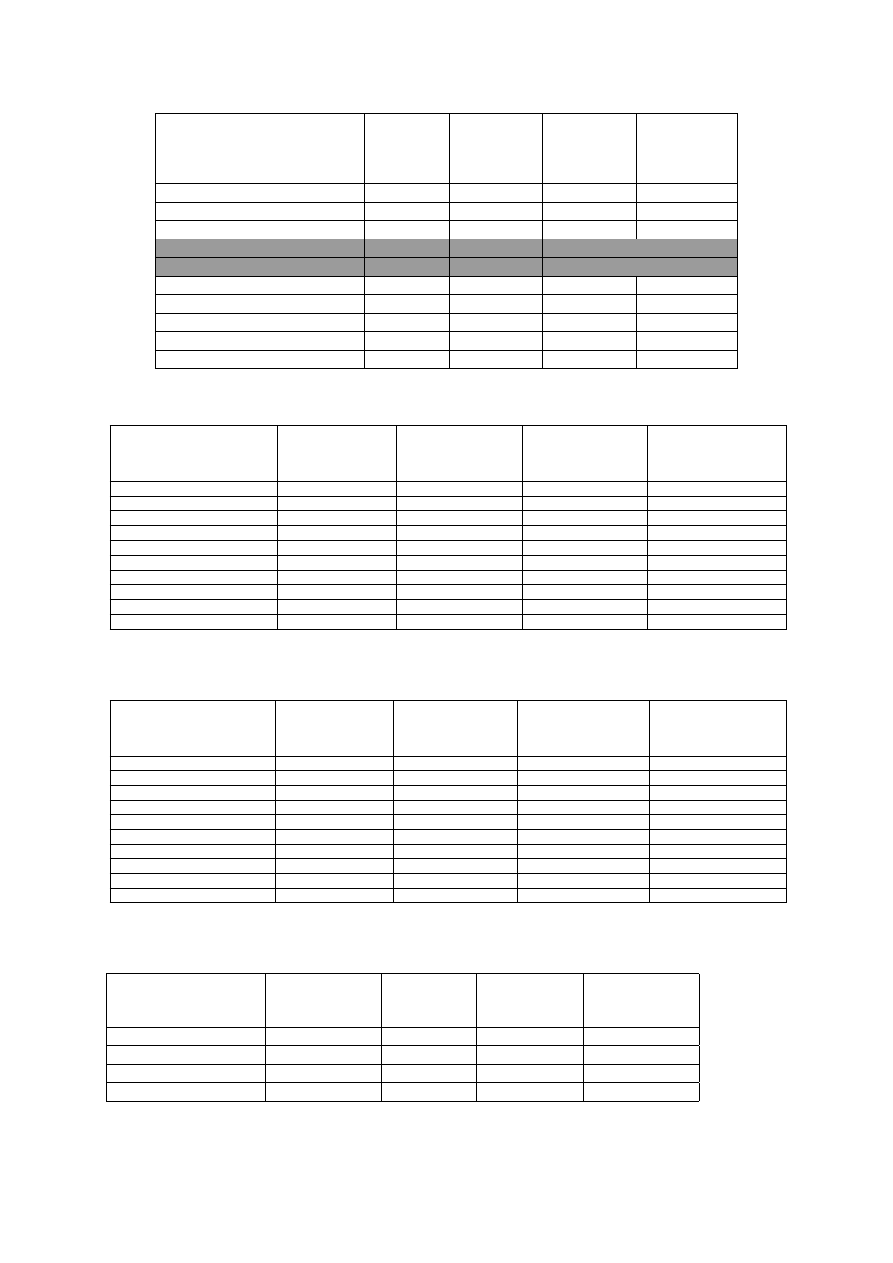

Table 2.2: A summary of the differences between ultra-lightweight and IoT crypto

Ultra-Lightweight

IoT

Block Size

64 bits

≥ 128 bits

Security Level

≥ 80 bits

≥ 128 bits

Relevant Attacks

low data/time complexity

same as ”regular” crypto

Intended Platform

dedicated circuit (ASIC, RFID...)

micro-controllers, low-end CPUs

SCA Resilience

important

important

Functionality

one per device, e.g. authentication

encryption, authentication, hashing...

Connection

temporary, only to a given hub

permanent, to a global network

Finally, a separation of the ”lightweight algorithm” definition into two distinct fields has been proposed:

• Ultra-Lightweight Crypto - algorithms running on very cheap devices not connected to the

internet, which are easily replaceable and have a limited life-time. Examples: RFID tags, smart

cards and remote car keys.

• IoT Crypto - algorithms running on a low-power device, connected to a global network, such as

the internet. Examples: security cameras, smart light bulbs and smart watches.

Considering the two definitions above, this dissertation focuses on

IoT Crypto devices. A summary

of differences between the both categories is summarized in table 2.2.

While there is a high demand for lightweight public key primitives, the required resources for them are

much higher than for symmetric ones. As a paper by Katagi et al[32] concluded, there are no promising

primitives that have enough lightweight and security properties, compared to the conventional ones,

such as RSA and ECC. Further research on this topic, as part of the work on this dissertation, lead to

the same conclusion.

Lightweight cryptography is an important topic this work and there are papers detailing various al-

gorithms. In order to provide a good overview of it while staying succinct, recent papers that provide a

summary of the area, rather than focusing on specific implementations, were chosen. The remainder of

this section will focus on the work done on the (D)TLS protocol in the context of IoT.

The ”Scalable Security With Symmetric Keys”[11] paper proposes a key management architecture

for resource-constrained devices, which allows devices that have no previous, direct security relation to

use (D)TLS using one of two approaches: shared symmetric keys or raw public keys. The resource-

constrained device is a server that offers one or more resources, such as temperature readings. The

idea in both approaches is to introduce a third-party trust anchor (TA) that both, the client and the server

use to establish trust relationships between them.

The first approach is similar to Kerberos[33], and it does not require any changes to the original

protocol. A client can request a PSK Kc from the TA, which will generate it and send it back to the

client via a secure channel, alongside a psk identity which has the same meaning and use as in RFC

4279[34]. When connecting to the server, the client will send to the server the psk identity that it received

in a previous handshake. Upon its receipt, the server will derive the Kc, using the P hash() function

defined in RFC 5246[18].

23

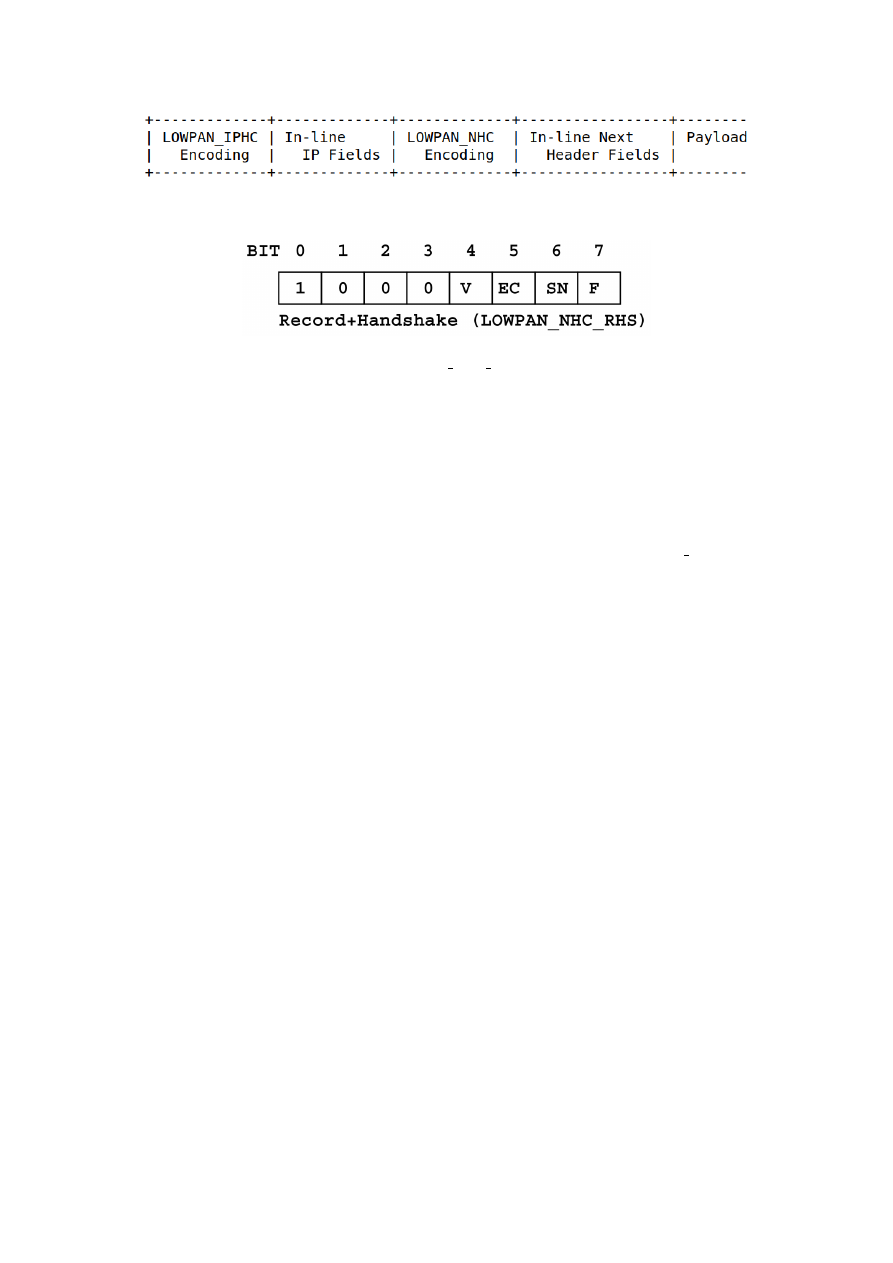

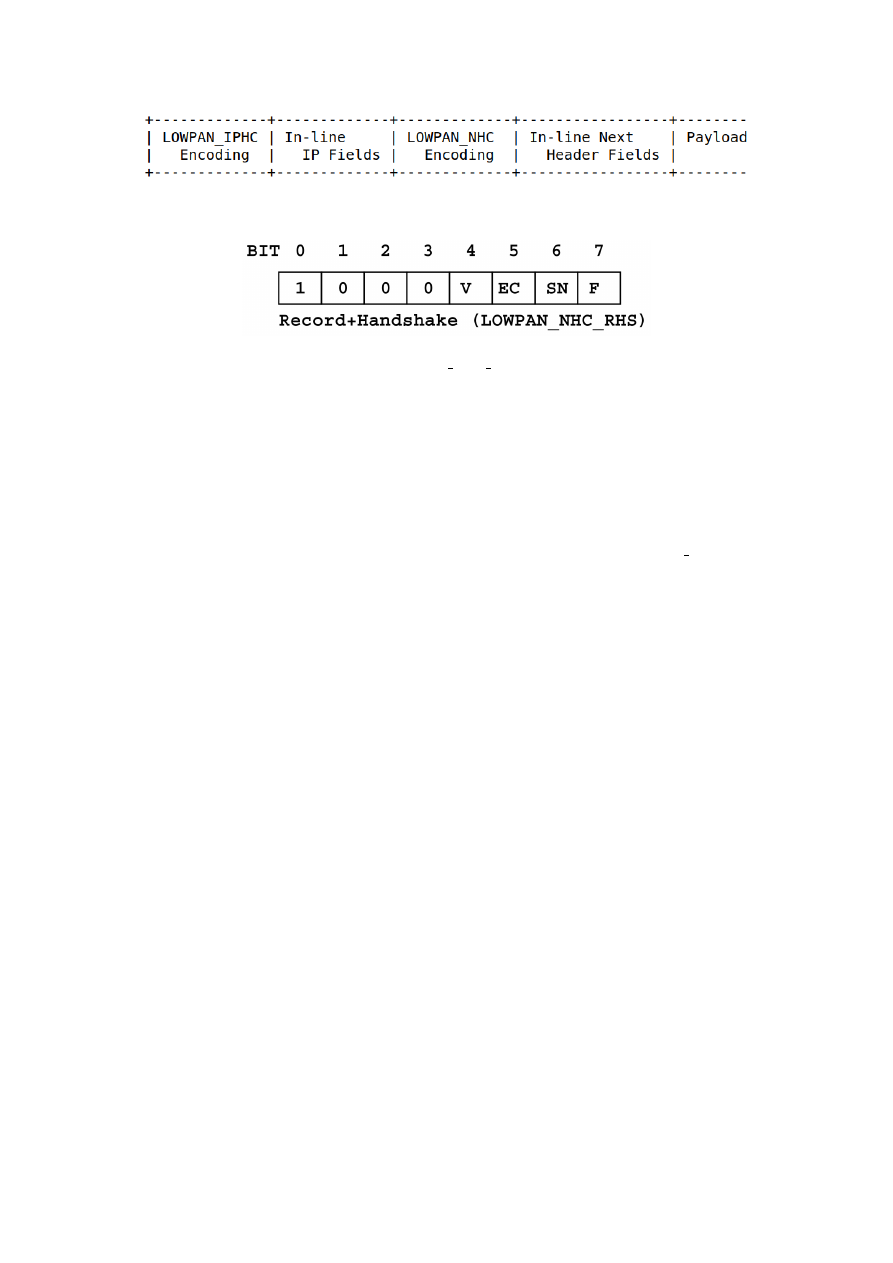

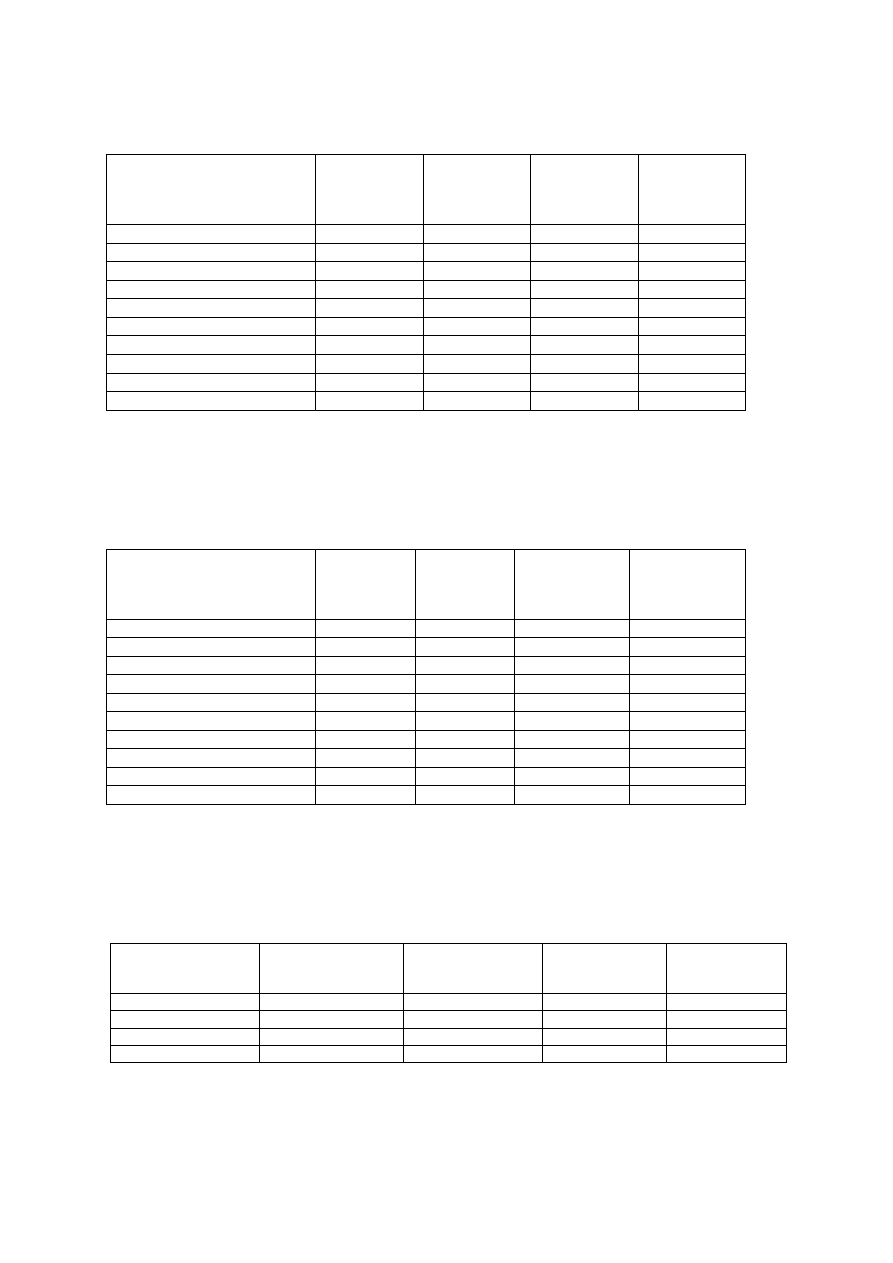

Figure 2.6: IPv6 Next Header Compression

Figure 2.7: LOWPAN NHC RHS structure

The second approach consists in requesting an Authorized Public Key (APK) from the TA. The client

includes his Raw Public Key (RPK) in its request, which is used for authorization. The TA creates an

authorization certificate, protects it with a MAC and sends it to the client alongside the server’s public

key. The client then sends this APK (instead of the RPK) when connecting to the server, which verifies

it (to authorize the client) and proceeds with the handshake in the RPK mode, as defined in RFC 4279

[34]. To achieve this, a new certificate structure is defined, alongside a new certificate type. The new

certificate structure is just the RFC7250 [23] structure, with an additional MAC.

The hash function used for key derivation is SHA256. The authors evaluated the performance of their

solution with and without SHA2 hardware acceleration and concluded that while it had significant impact

on key derivation, it had little impact on the total handshake time (711.11 ms instead of 775.05 ms),

since most of the time was spent in sending data over the network and other parts of the handshake,

the longest one being the ChangeCipherSpec message which required a processing time of 17.79ms.

6LoWPAN[35] is a protocol that allows devices with limited processing ability and power to transmit

information wirelessly using the IPv6 protocol. The protocol defines IP Header Compression (IPHC) for

the IP header, as well as, Next Header Compression (NHC) for the IP extension headers and the UDP

header in RFC 6282[36]. The compression relies on the shared context between the communicating

peers.

The work proposed in [37] uses this same idea, but with the goal of compressing DTLS head-

ers. 6LoWPAN does not provide ways to compress the UDP payload and layers above. A proposed

standard[38] for generic header compression for 6LoWPANs that can be used to compress the UDP

payload, does exit, however. The authors propose a way to compress DTLS headers and messages

using this mechanism.

Their work defines how the DTLS Record header, the DTLS Handshake header, the ClientHello

and the ServerHello messages can be compressed, but notes that the same compression techniques

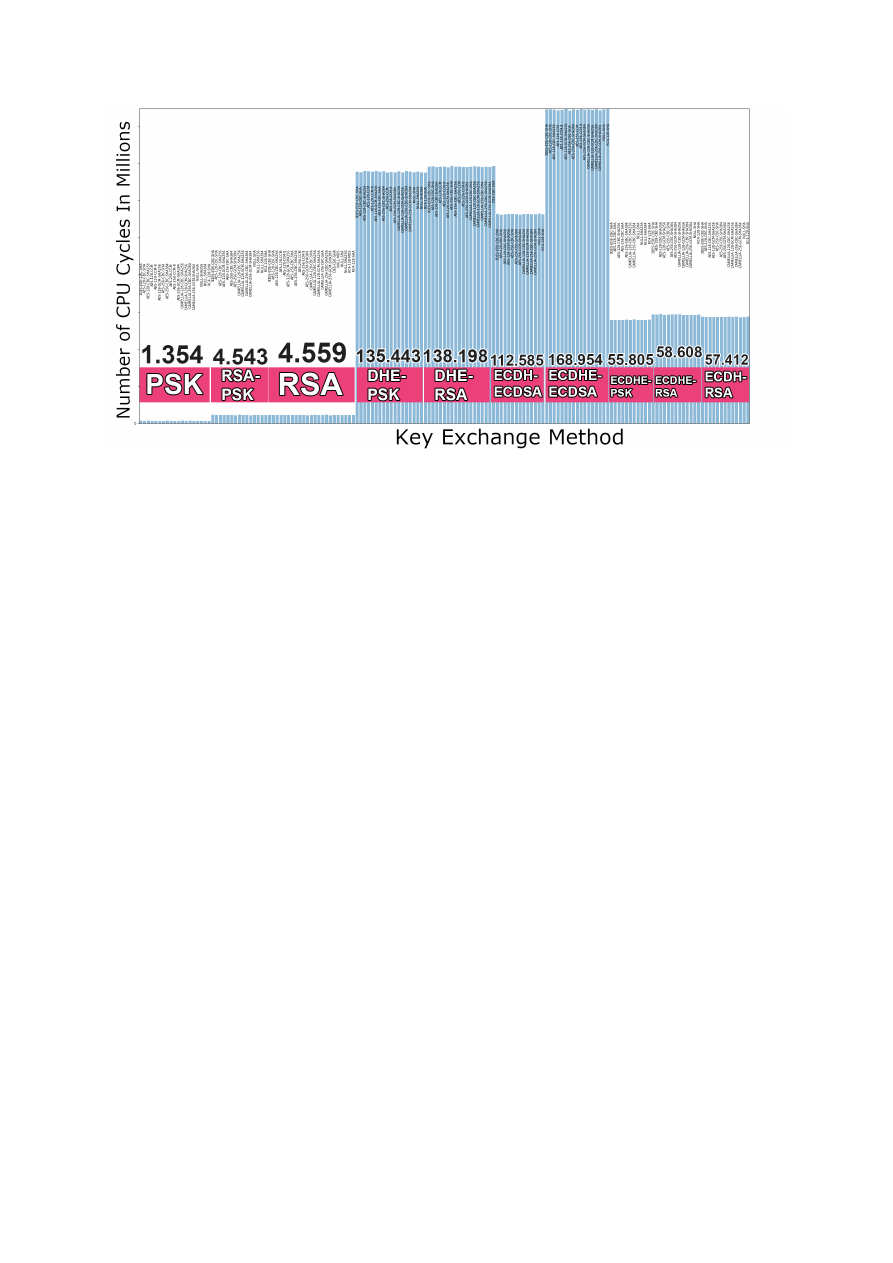

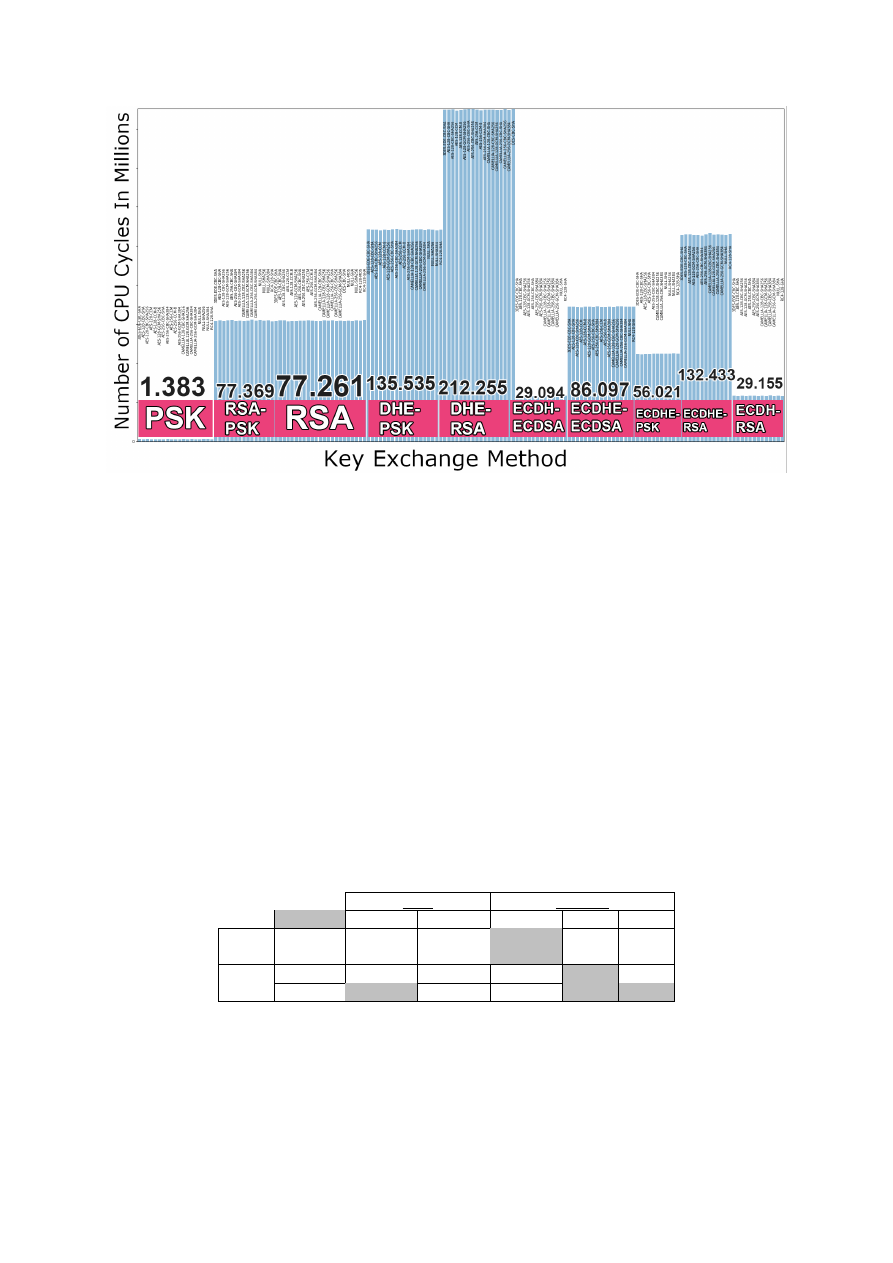

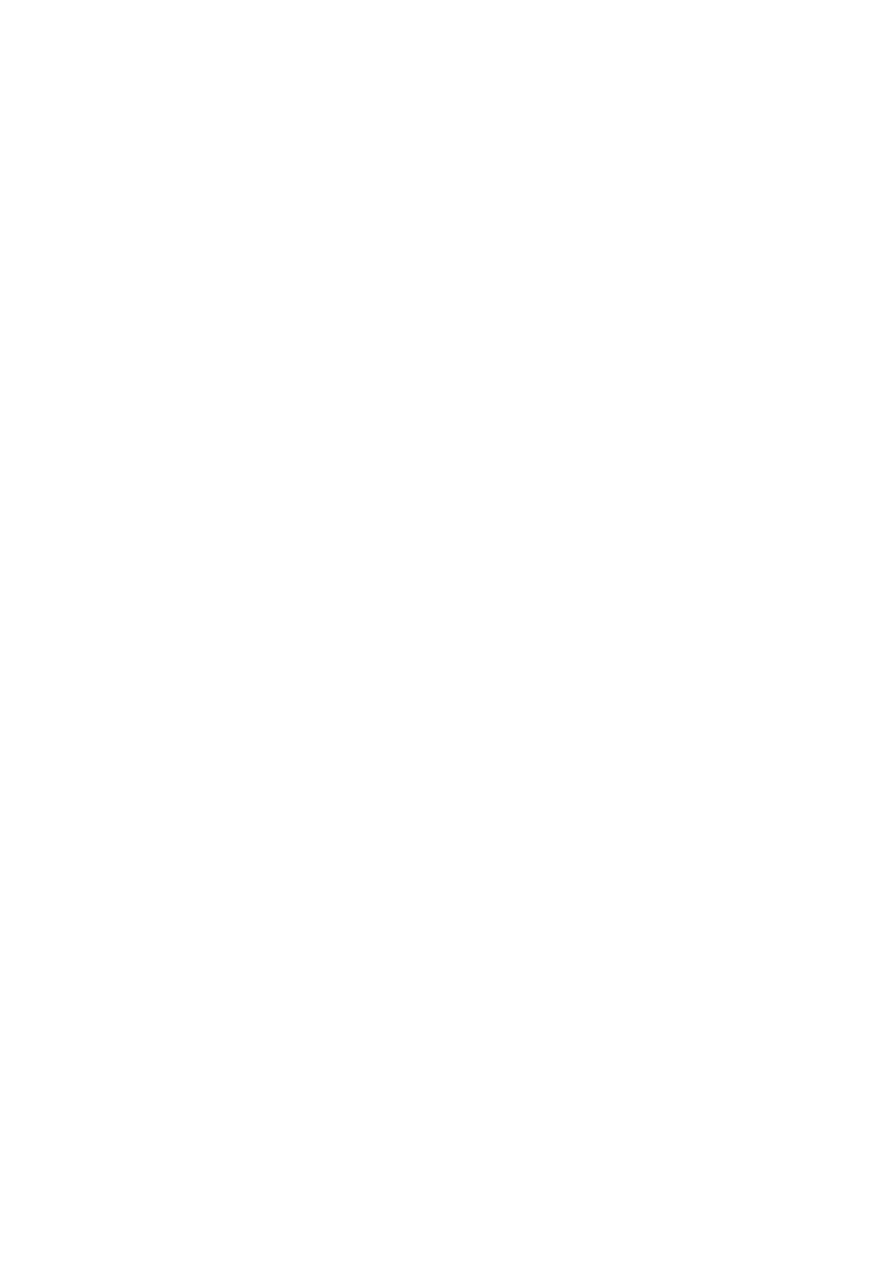

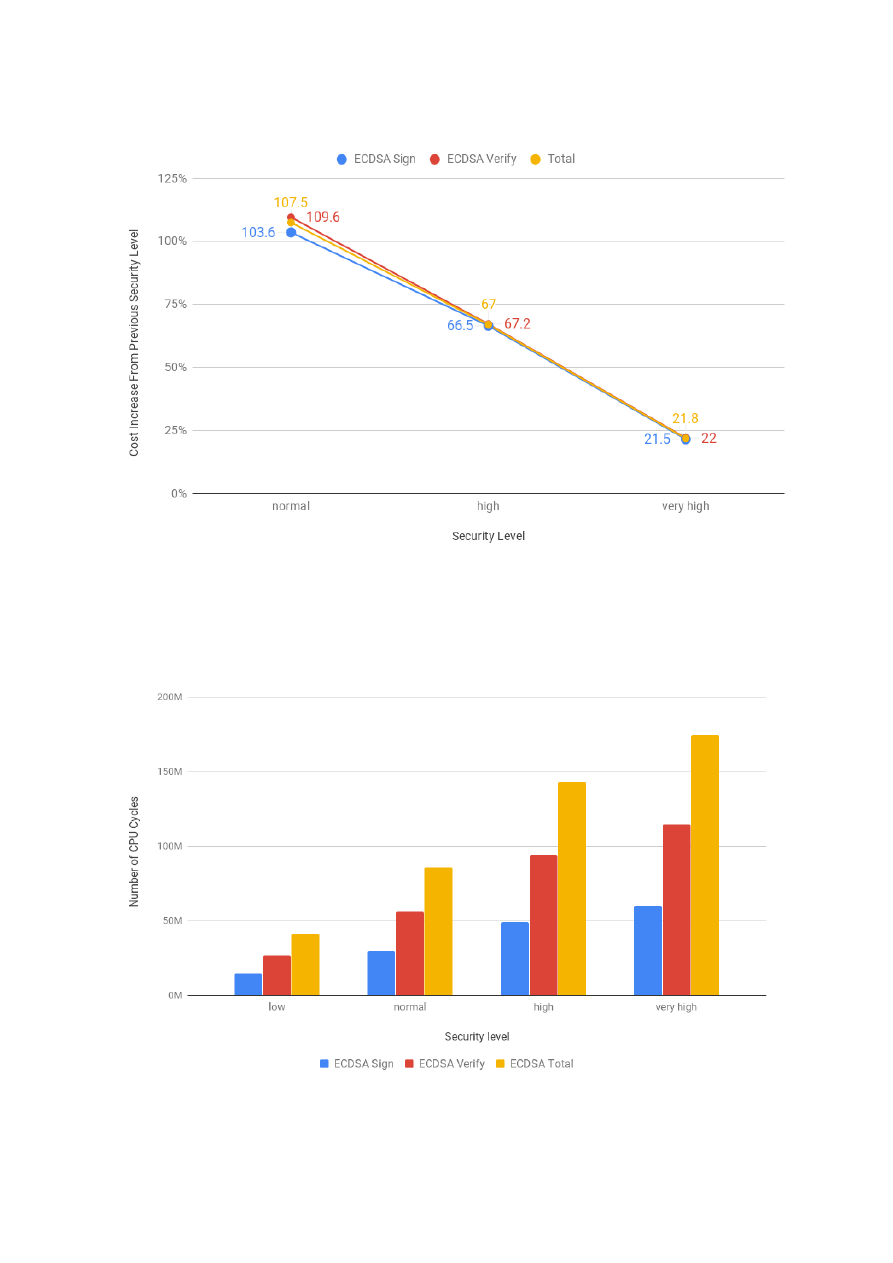

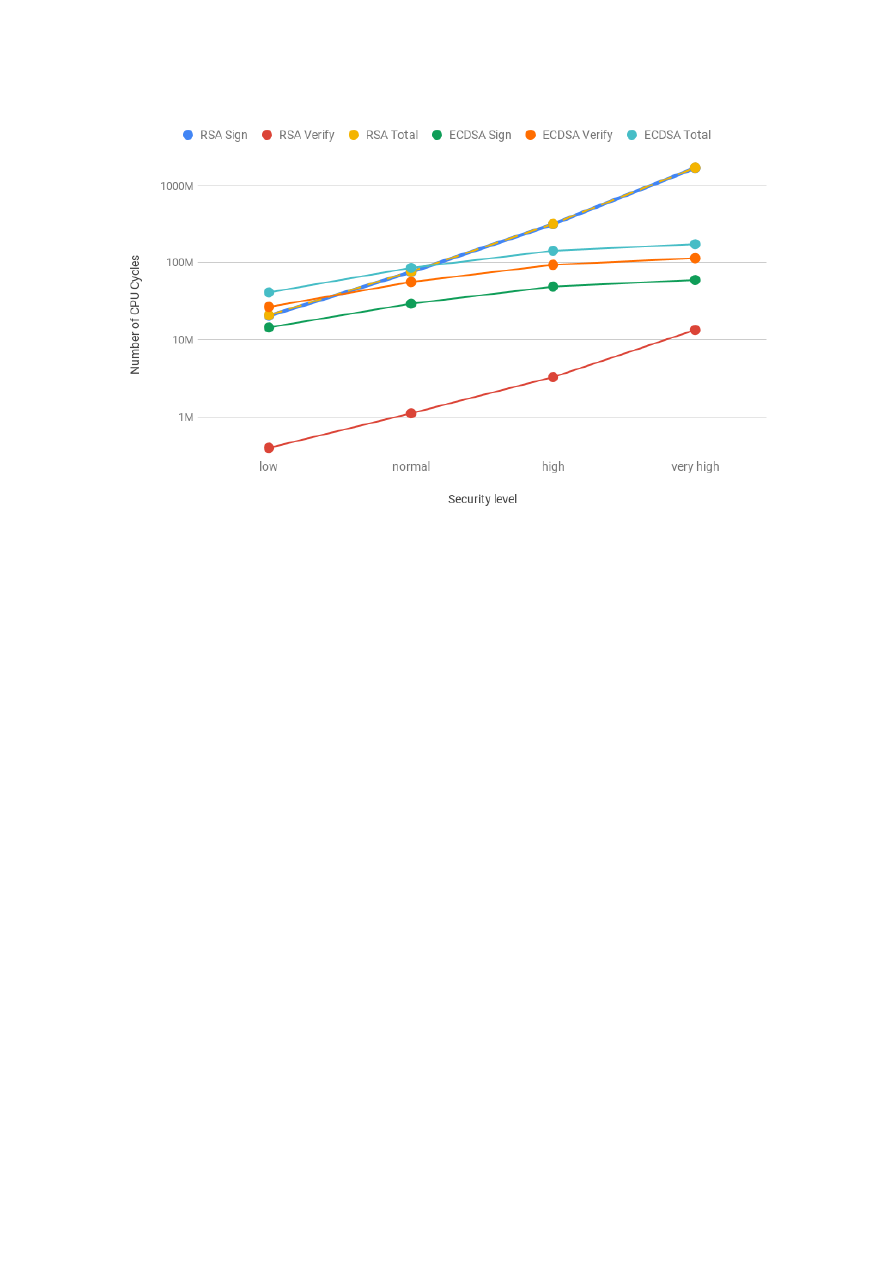

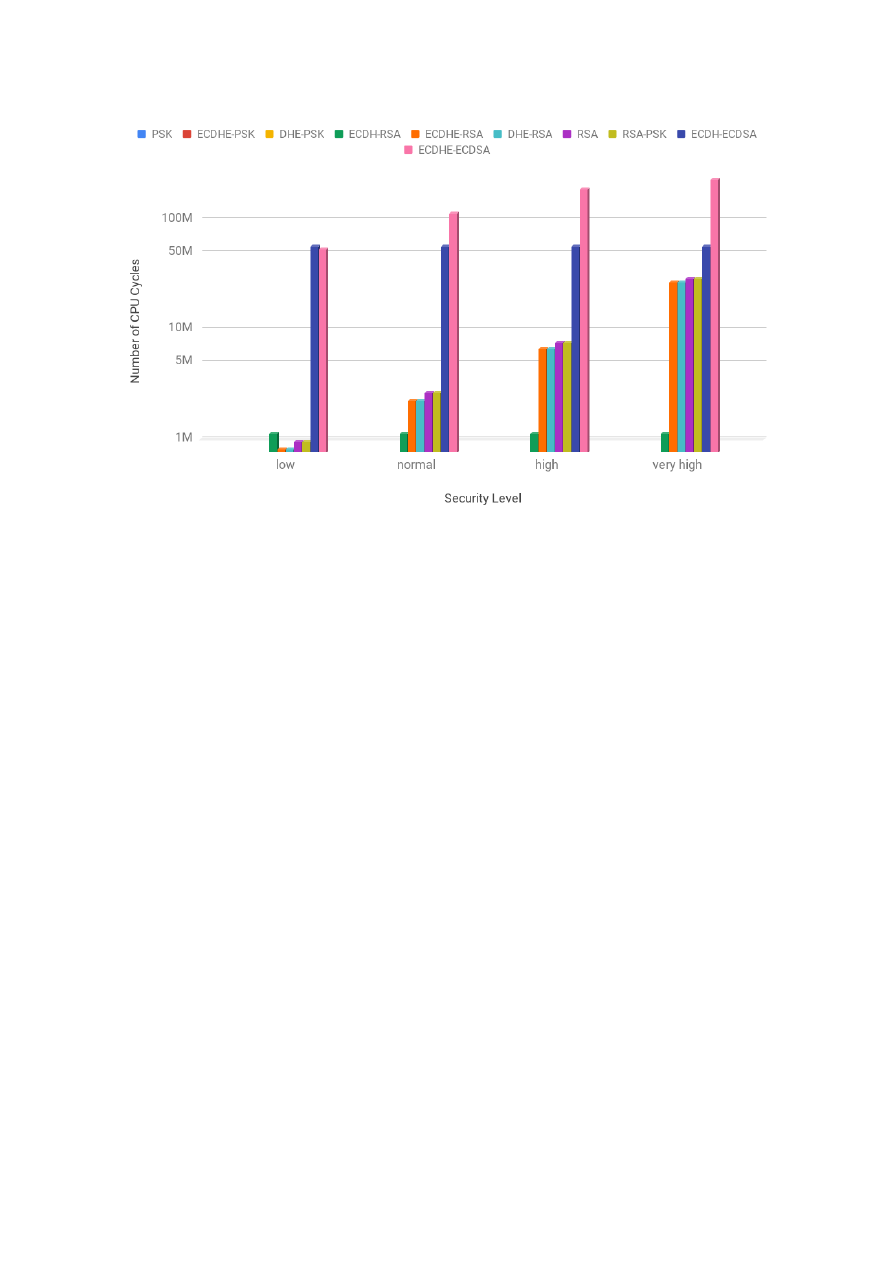

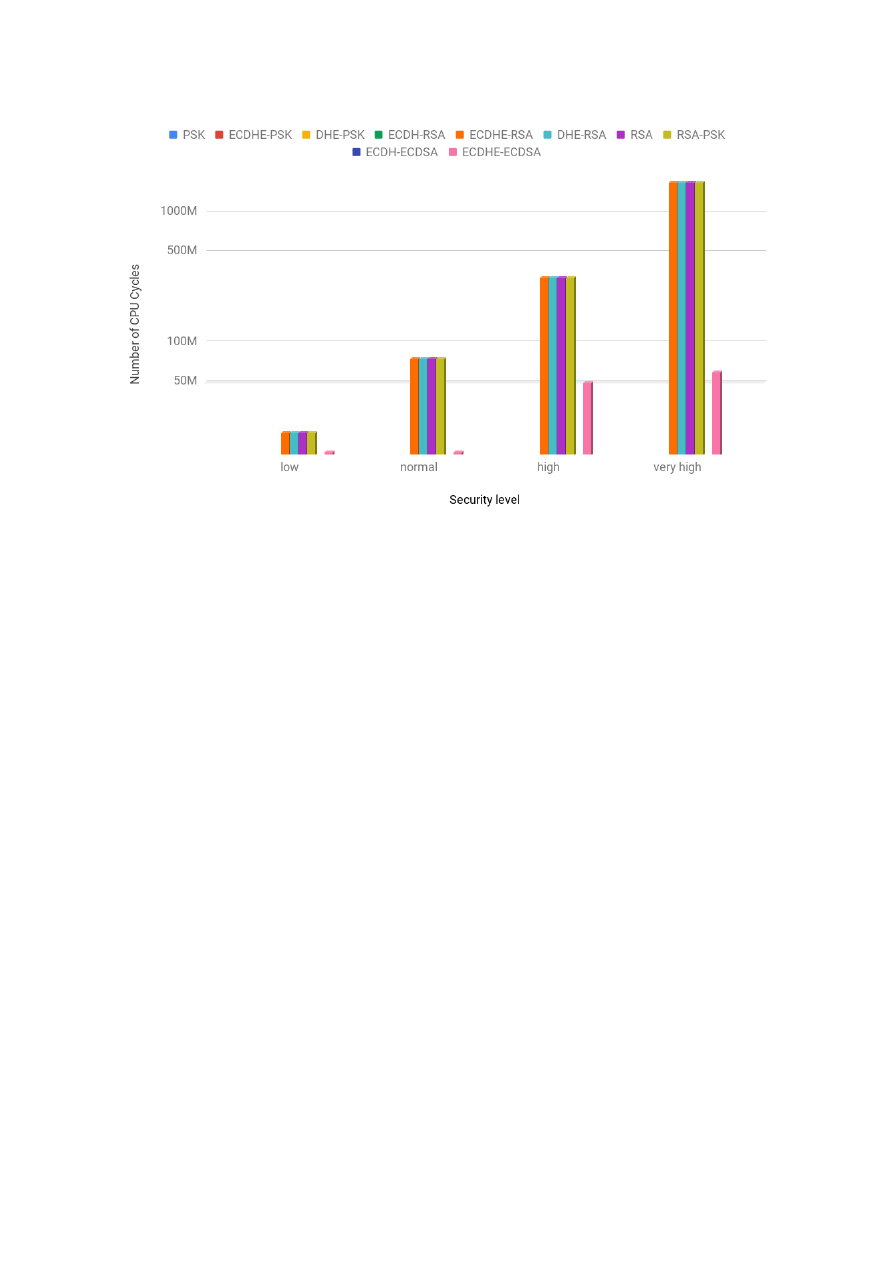

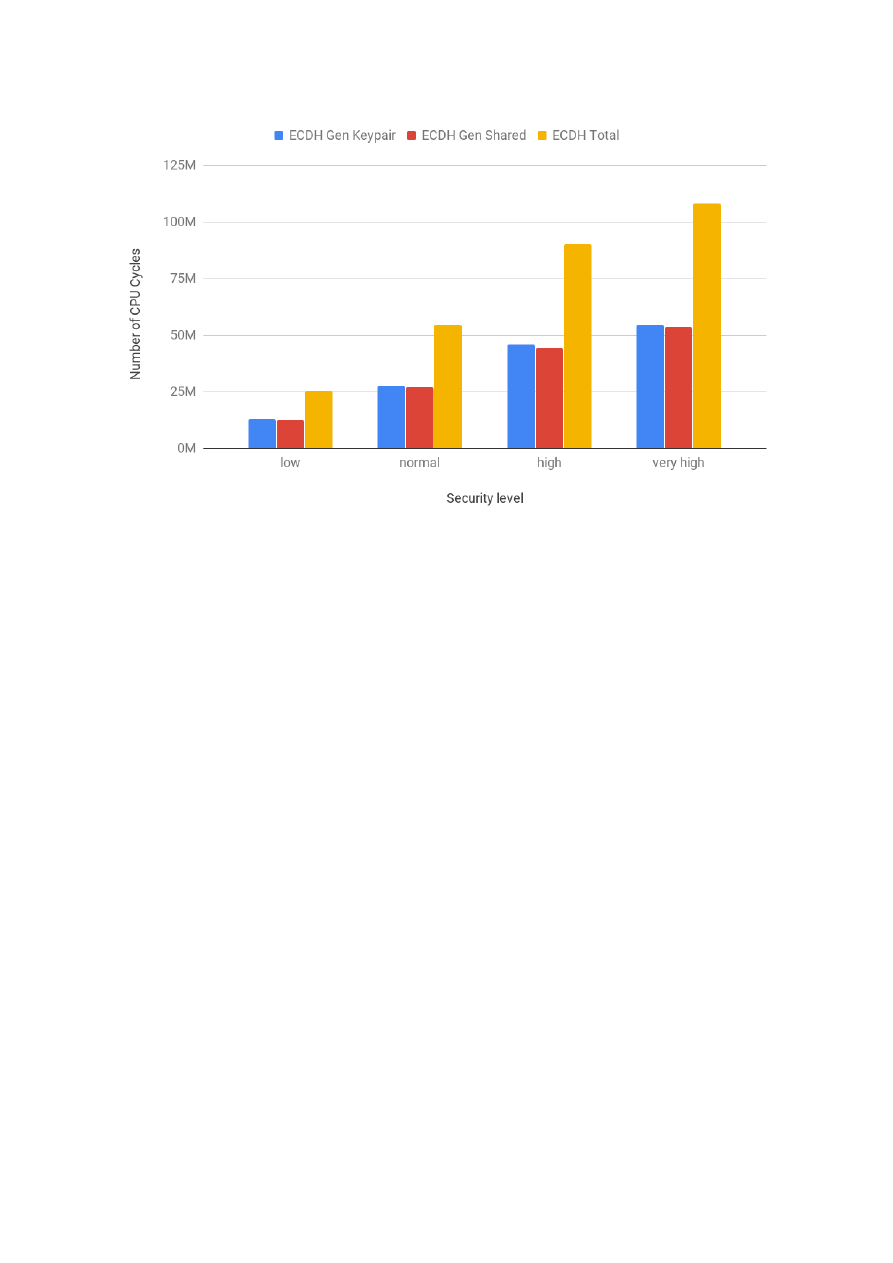

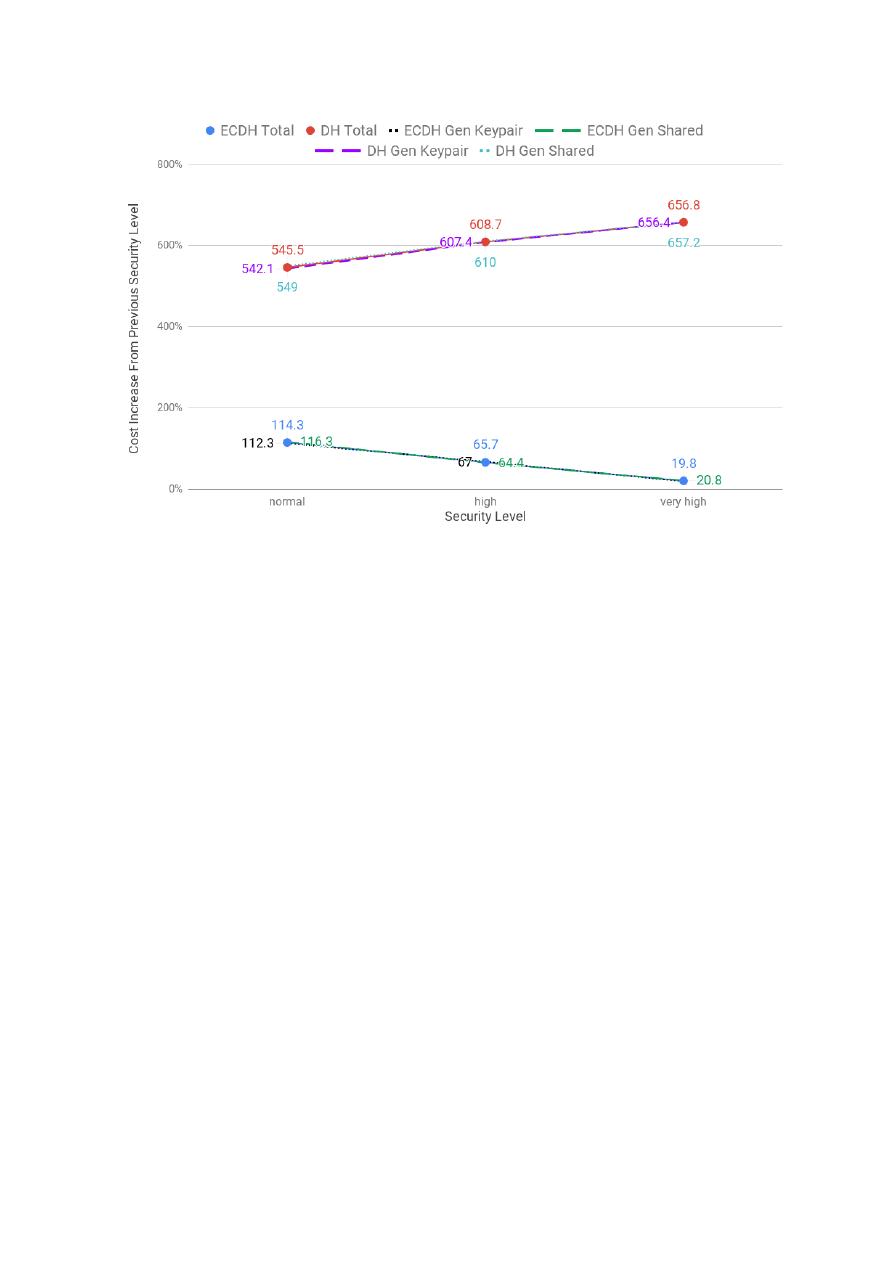

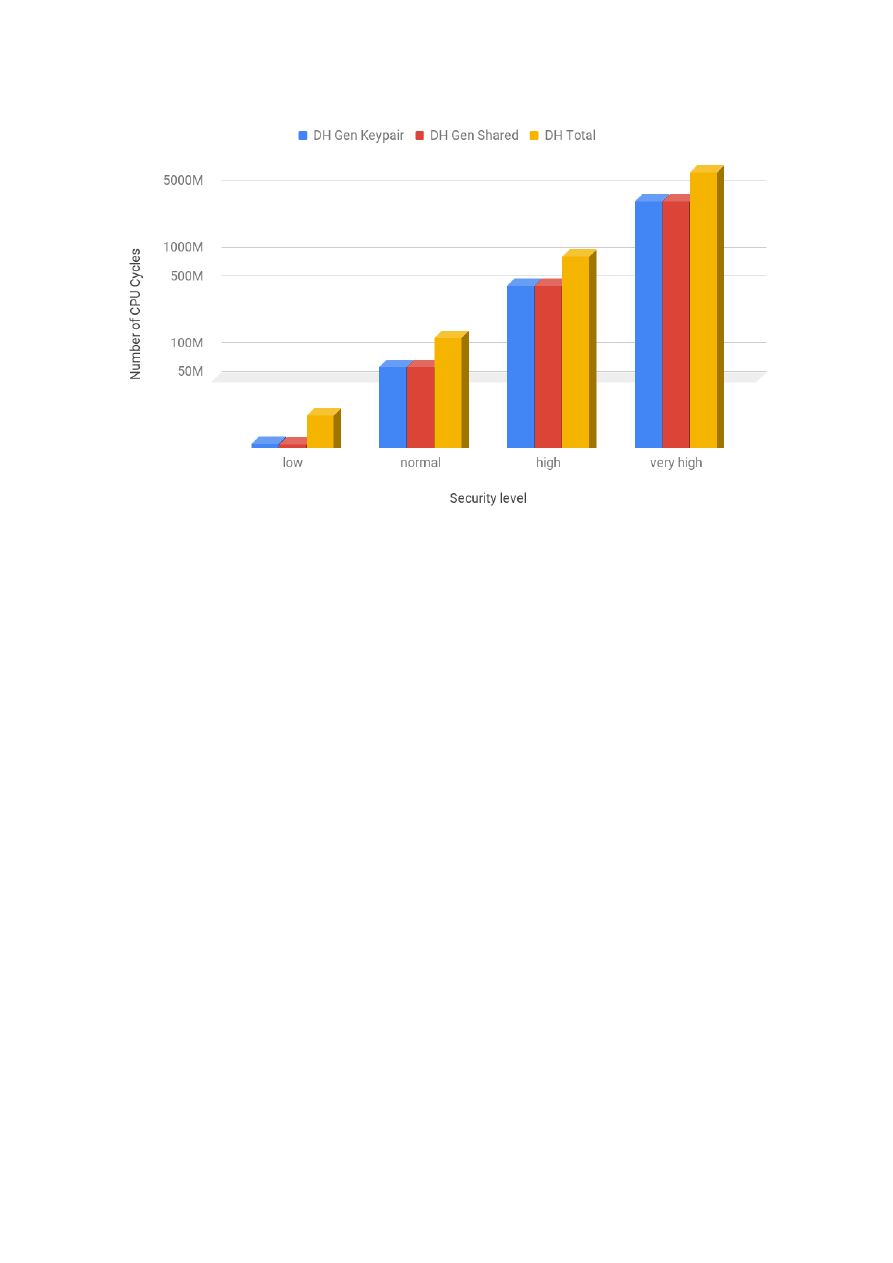

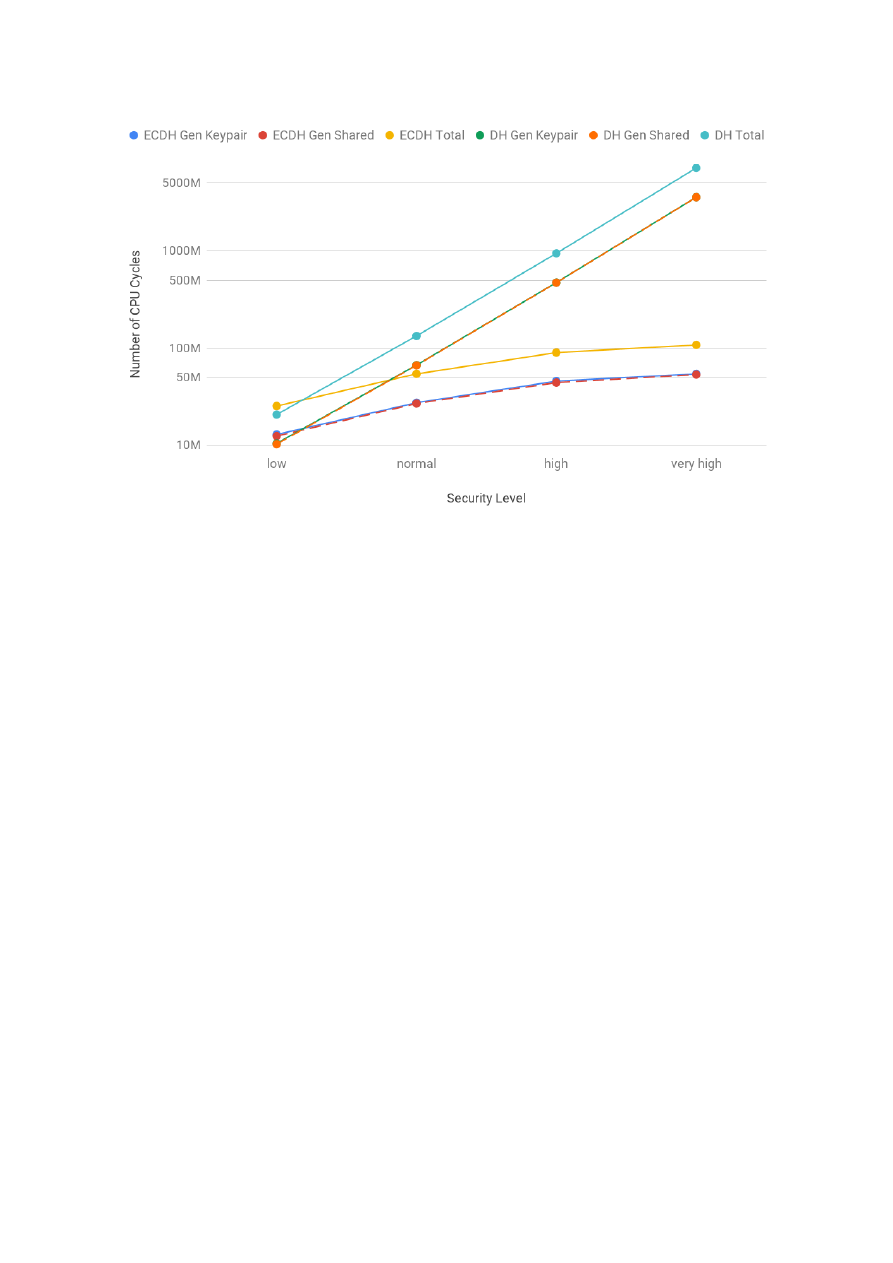

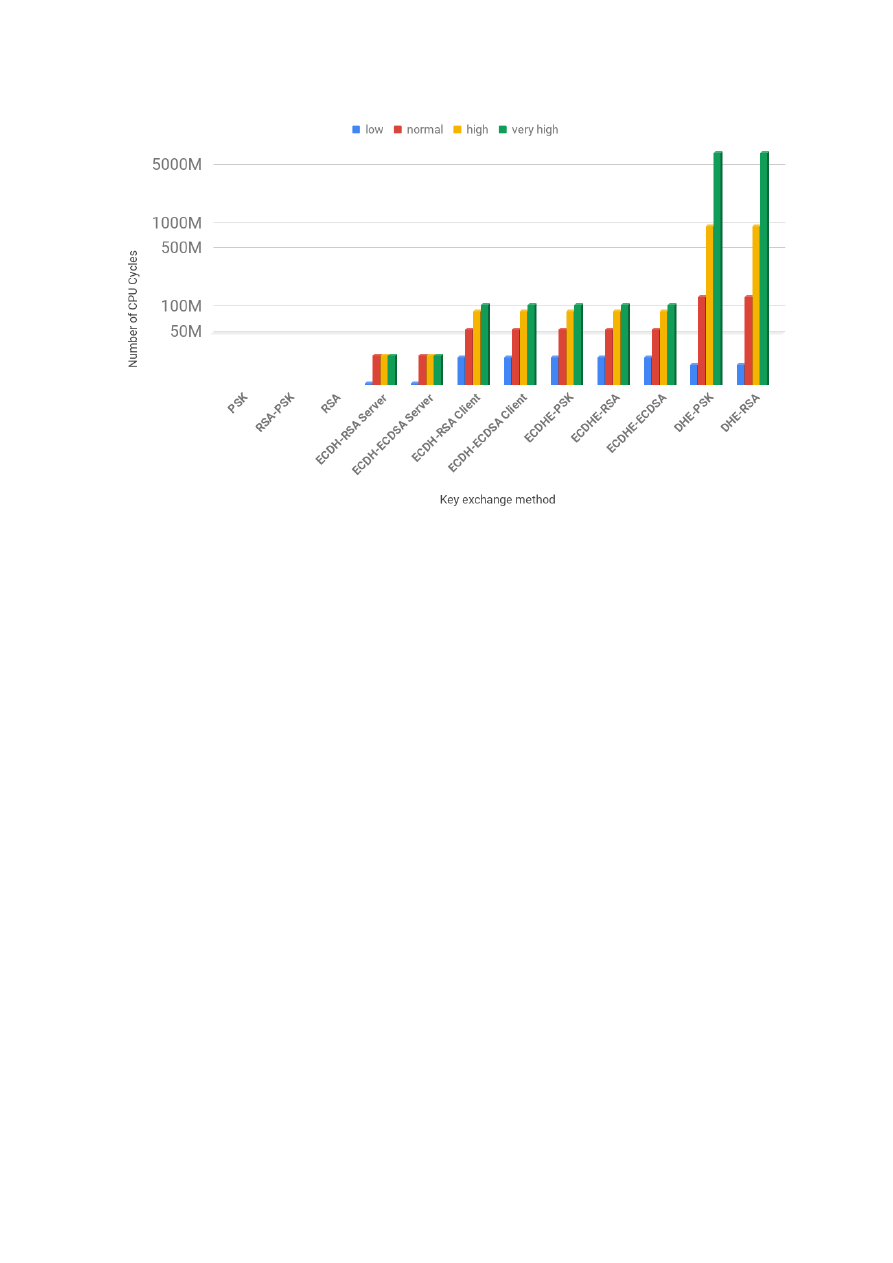

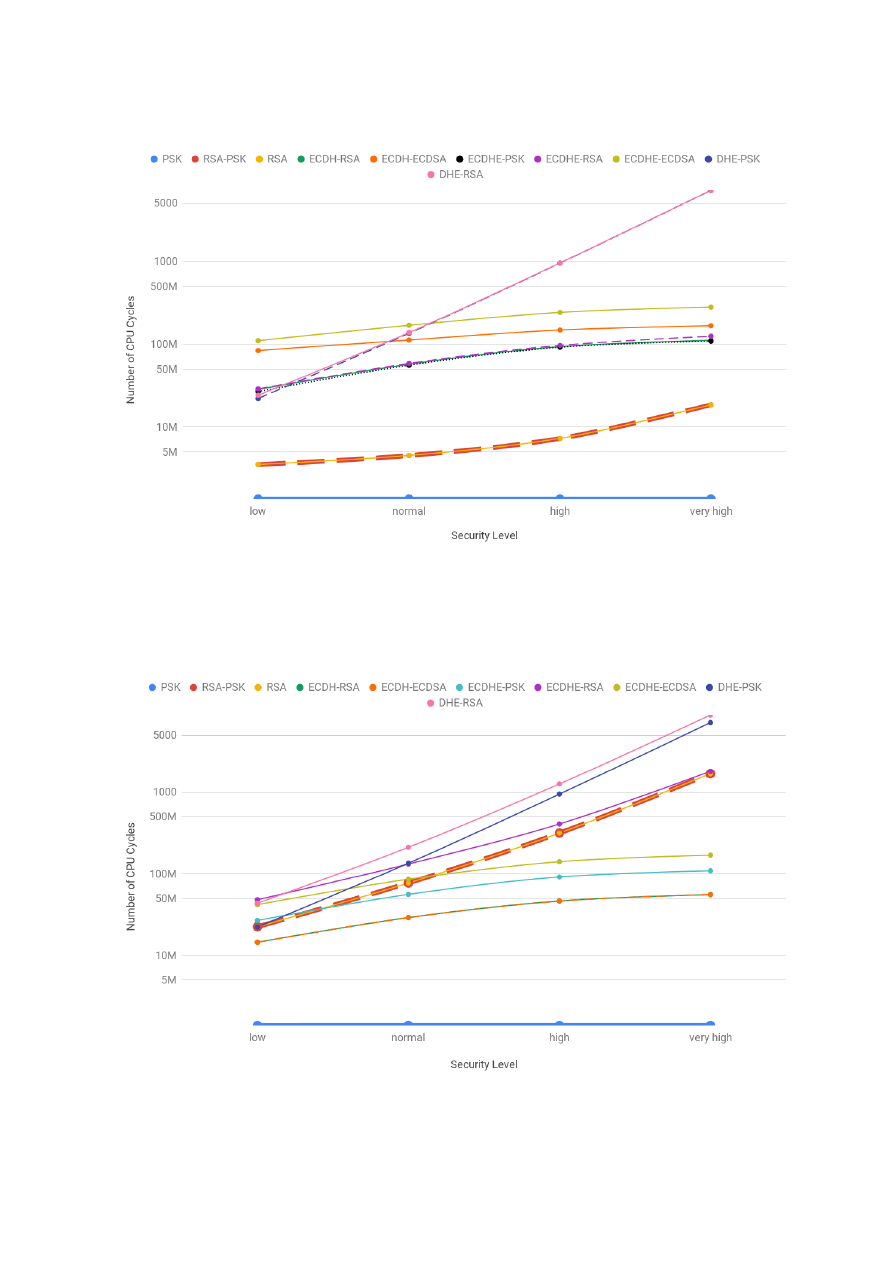

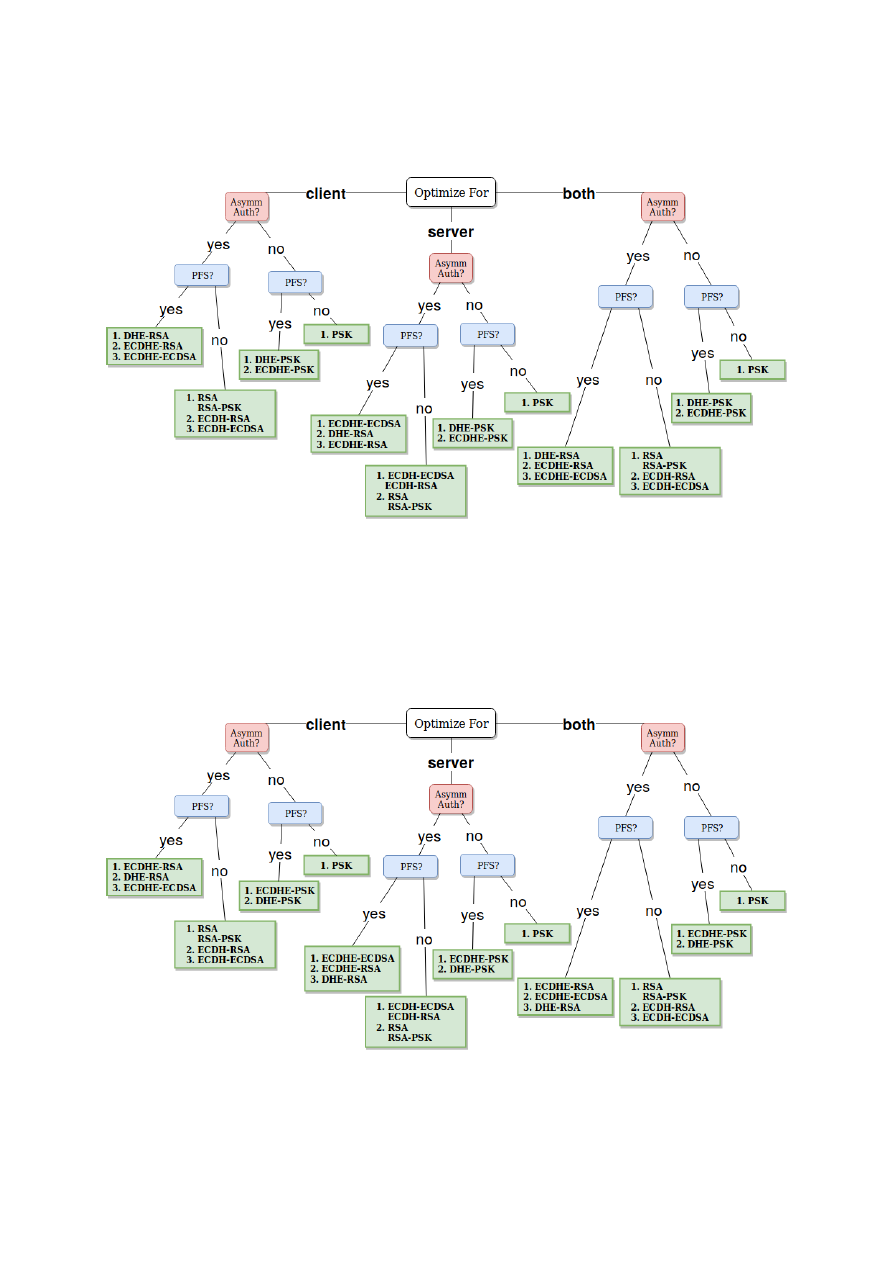

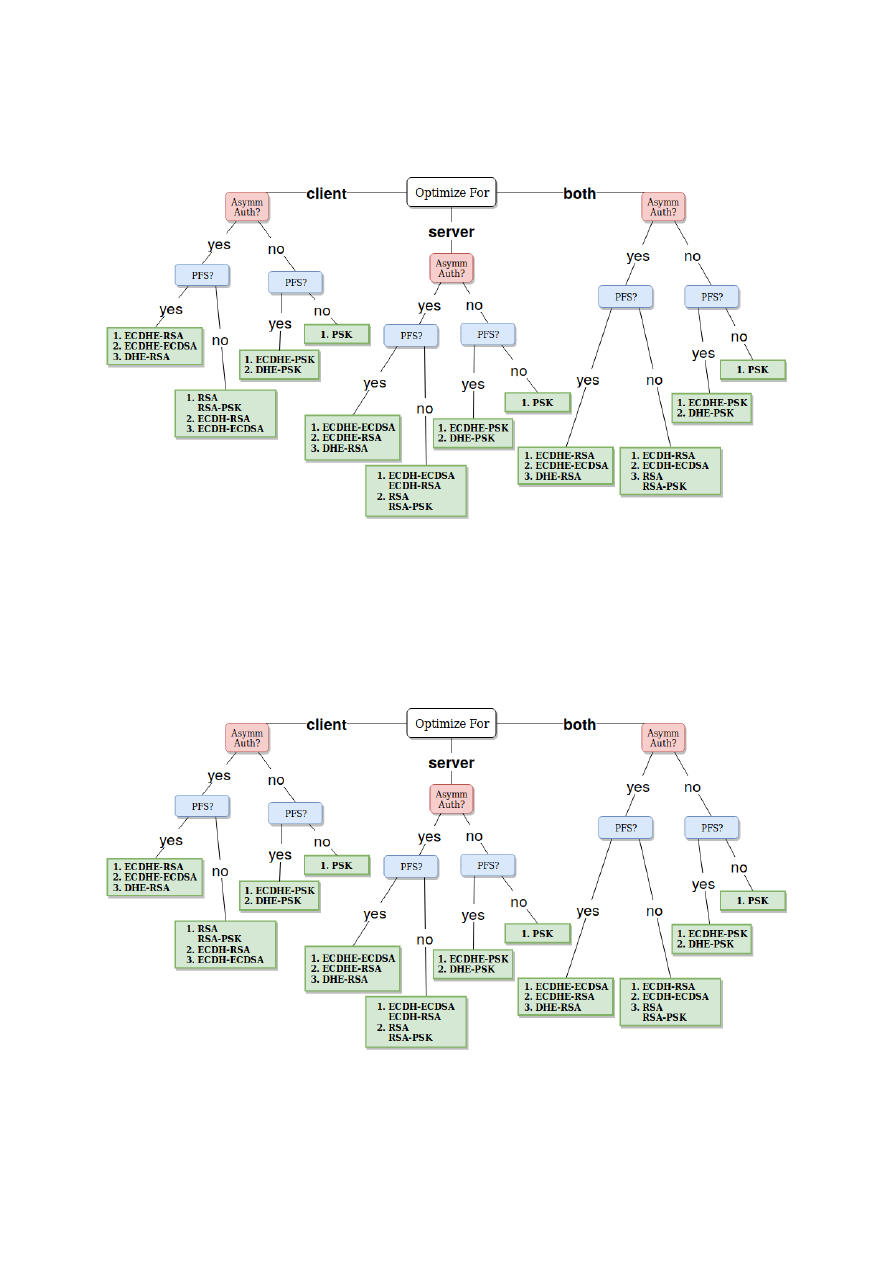

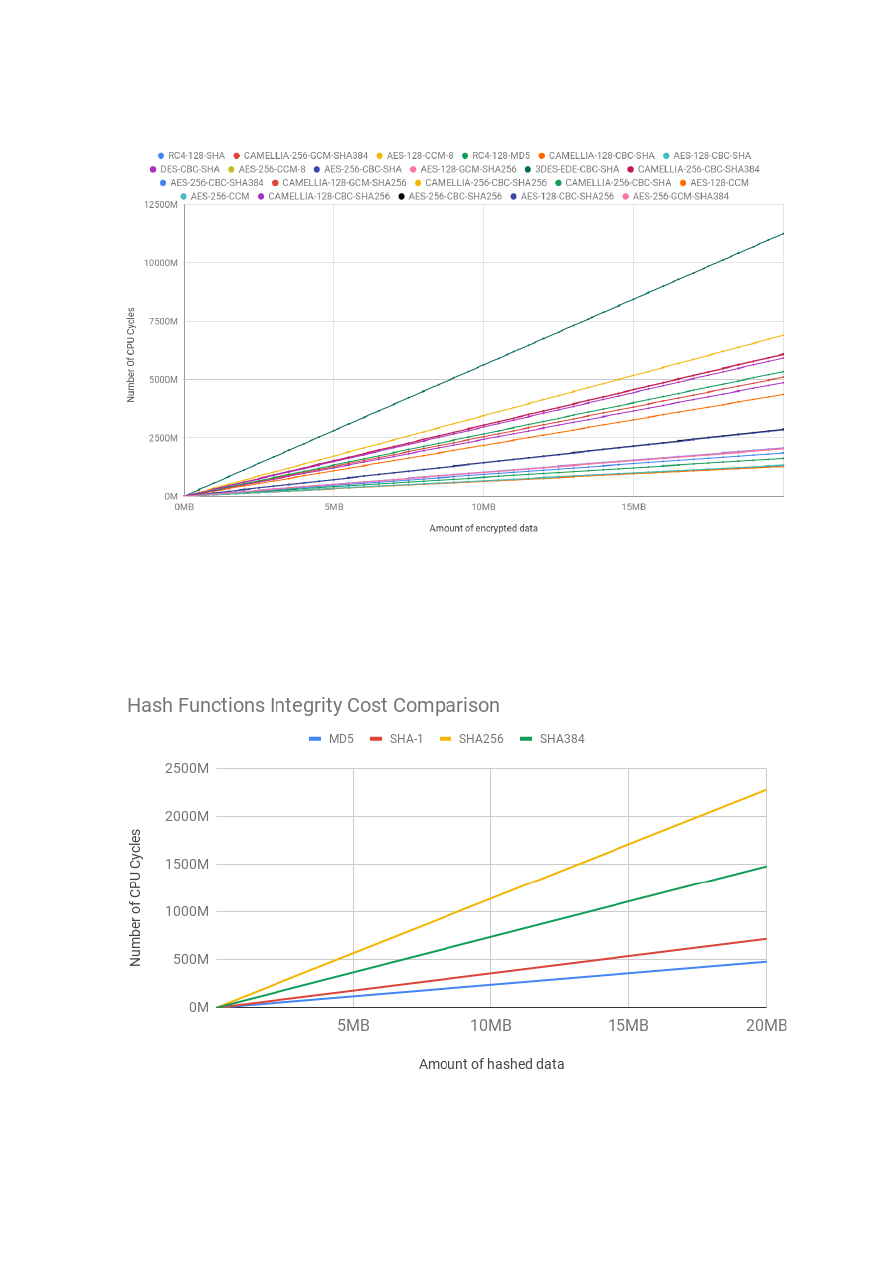

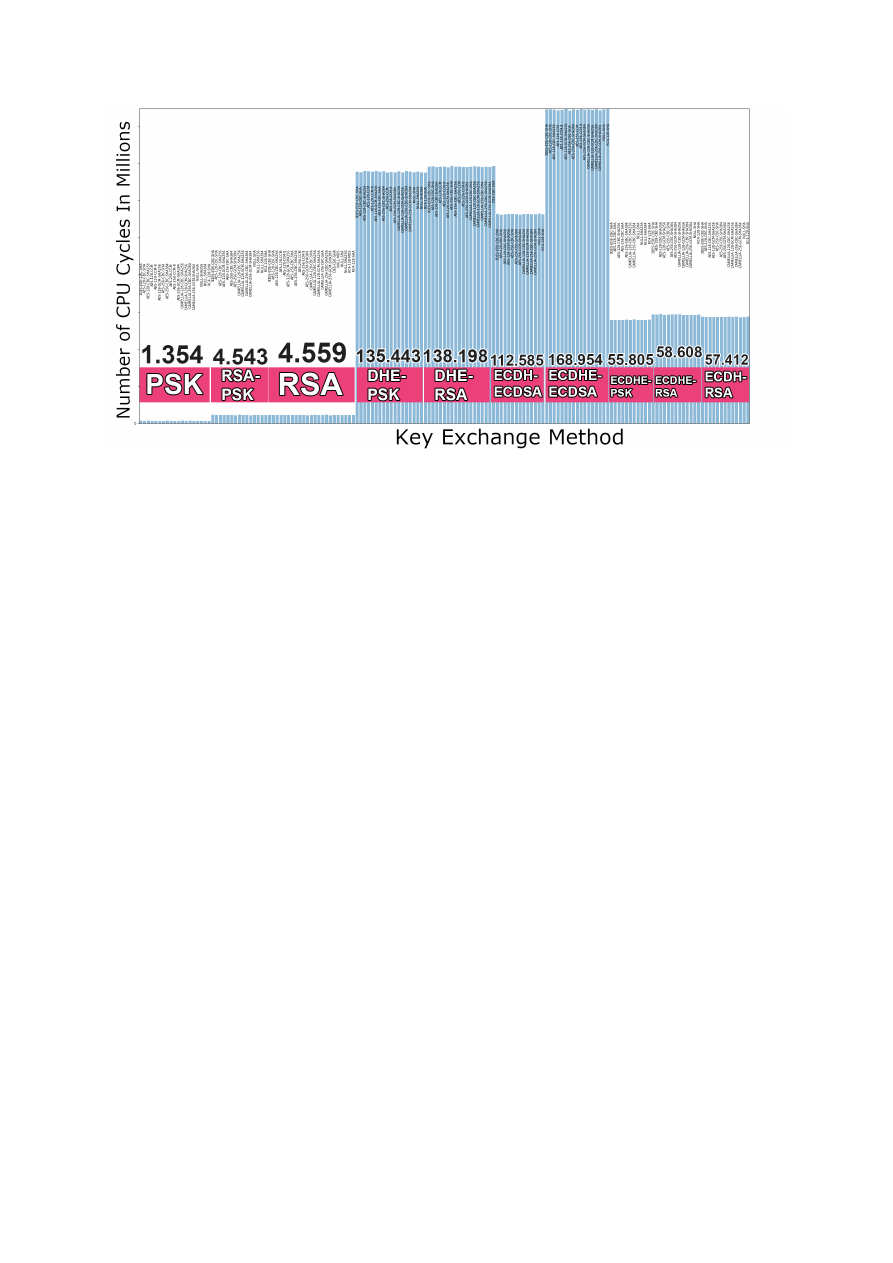

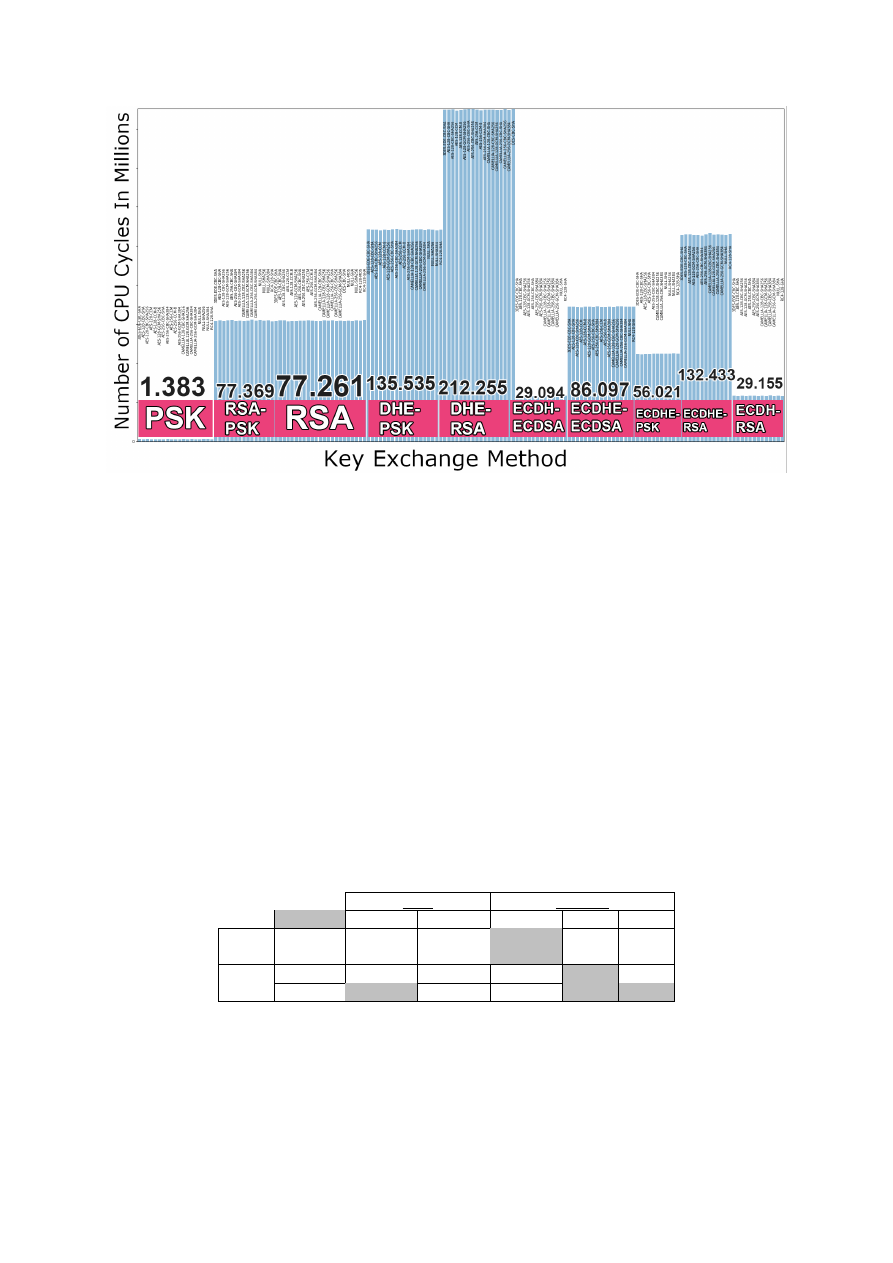

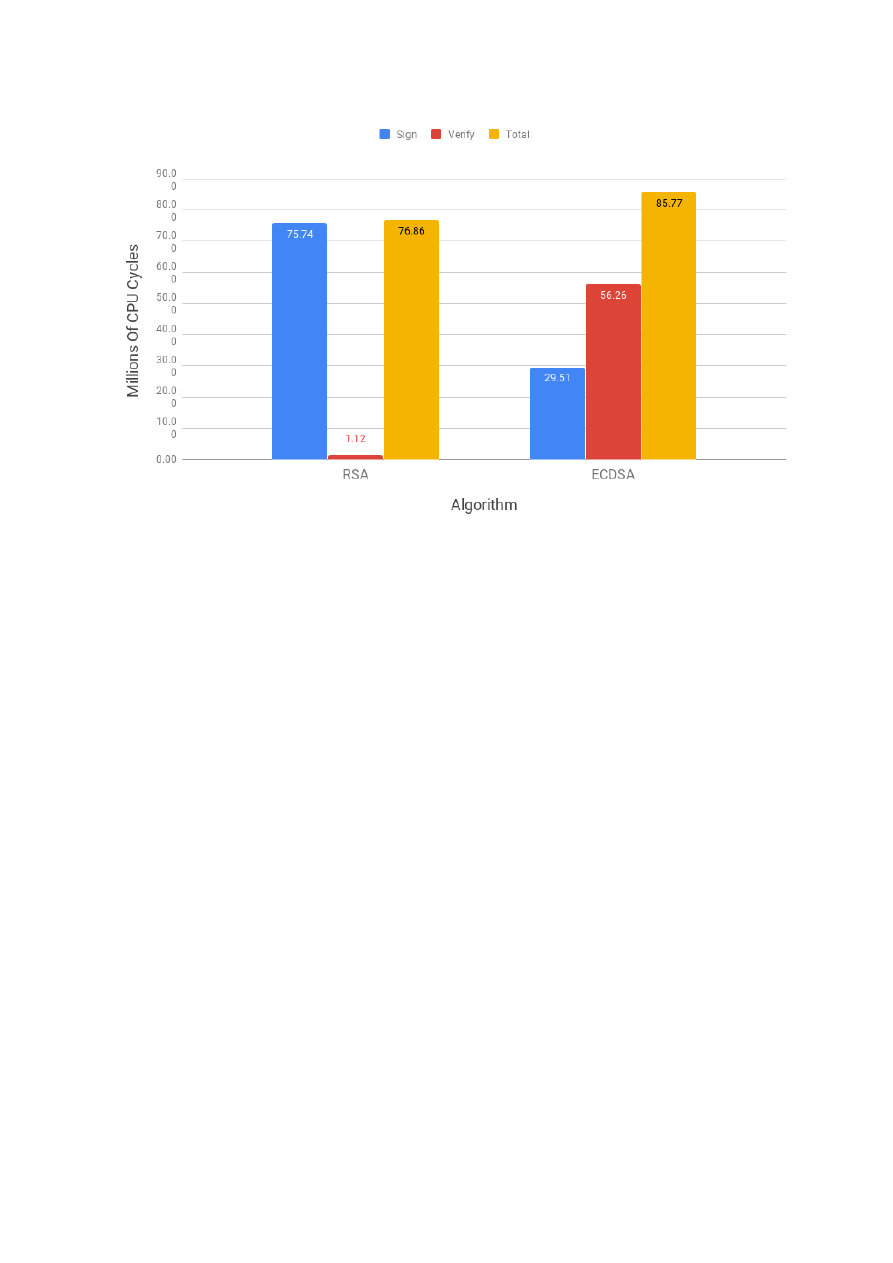

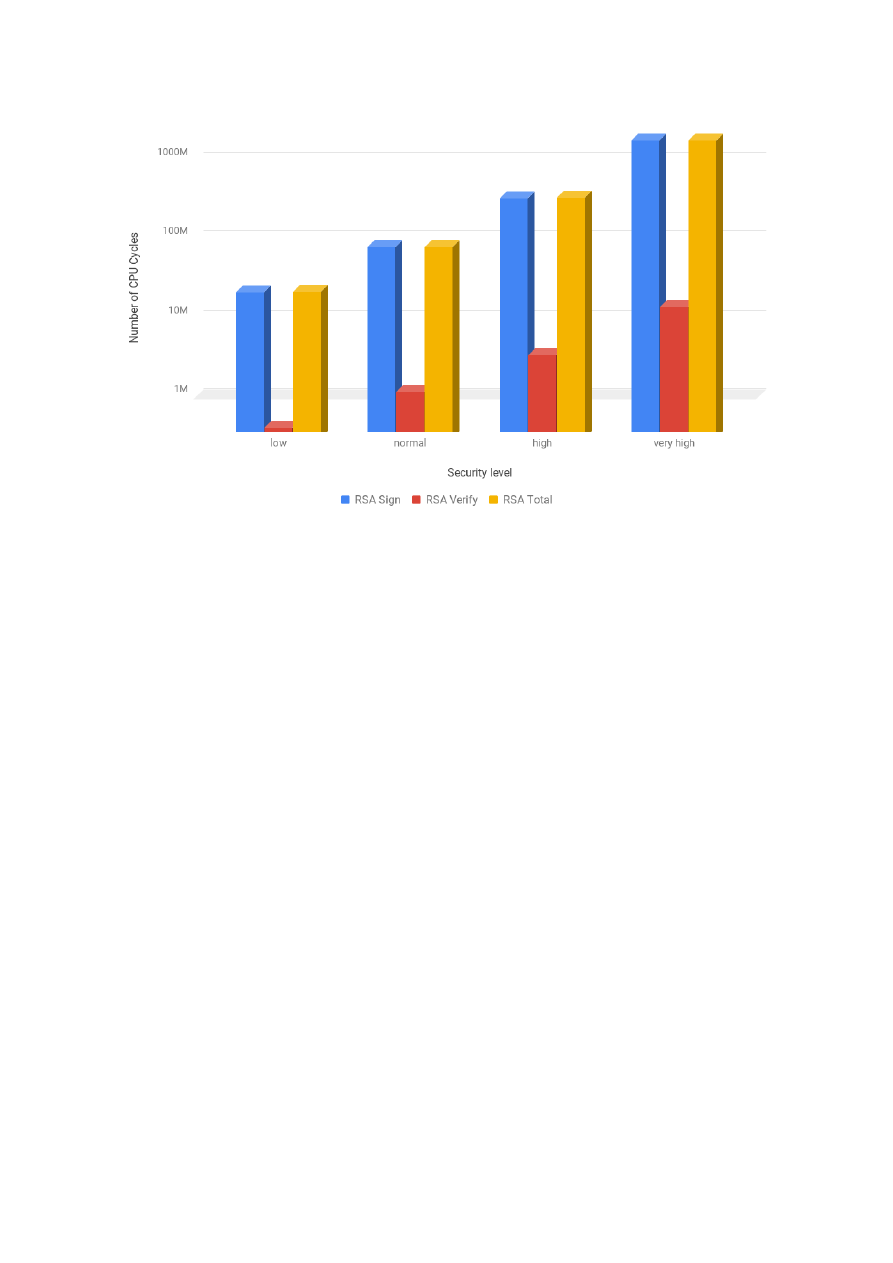

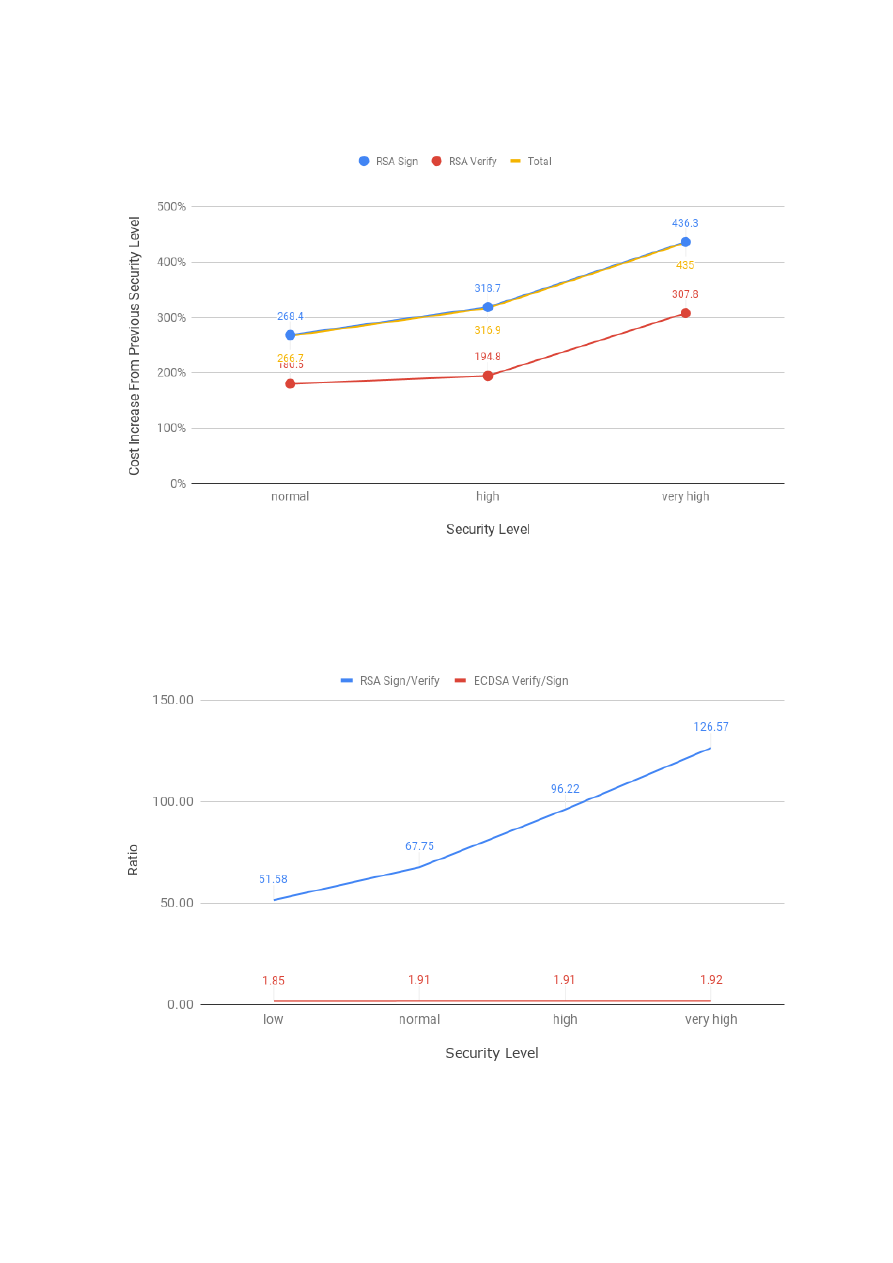

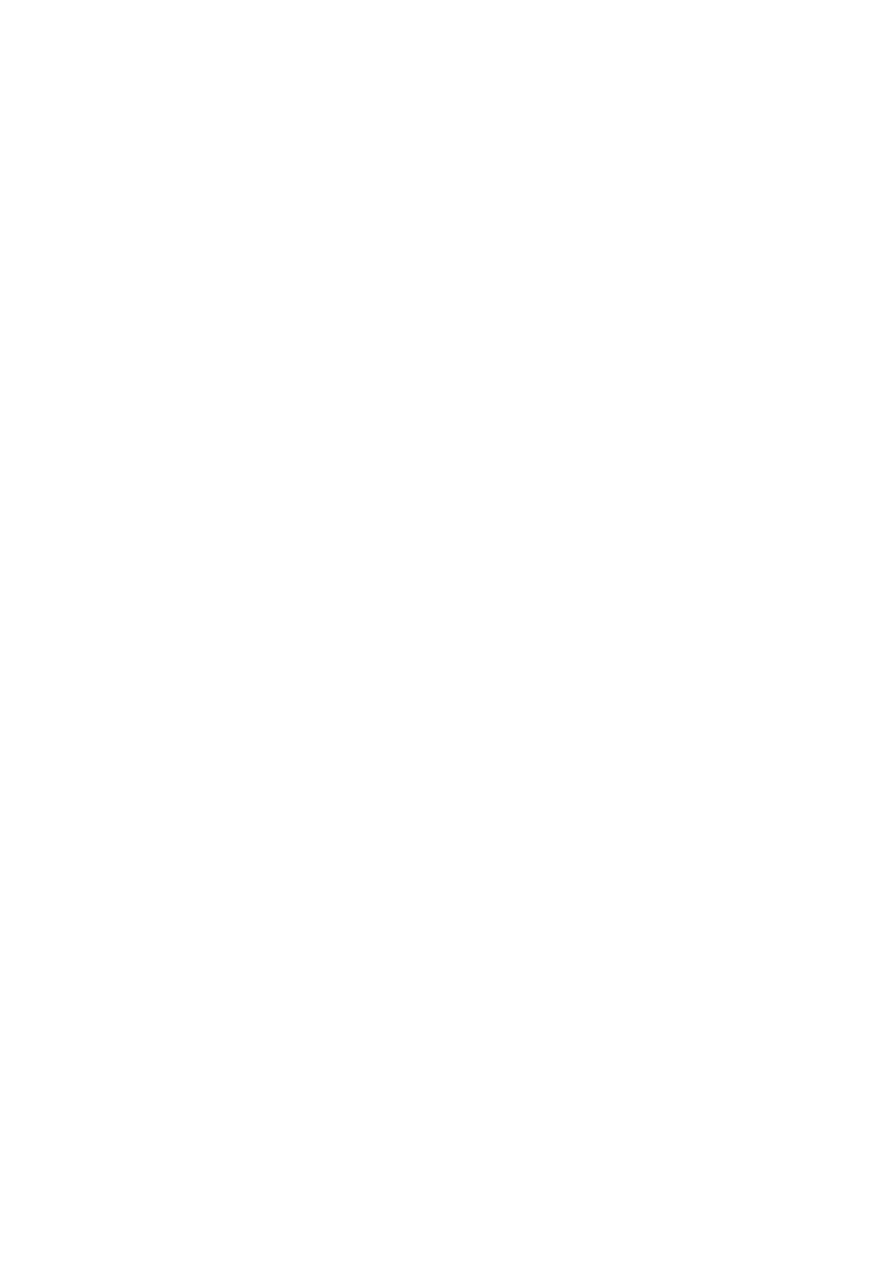

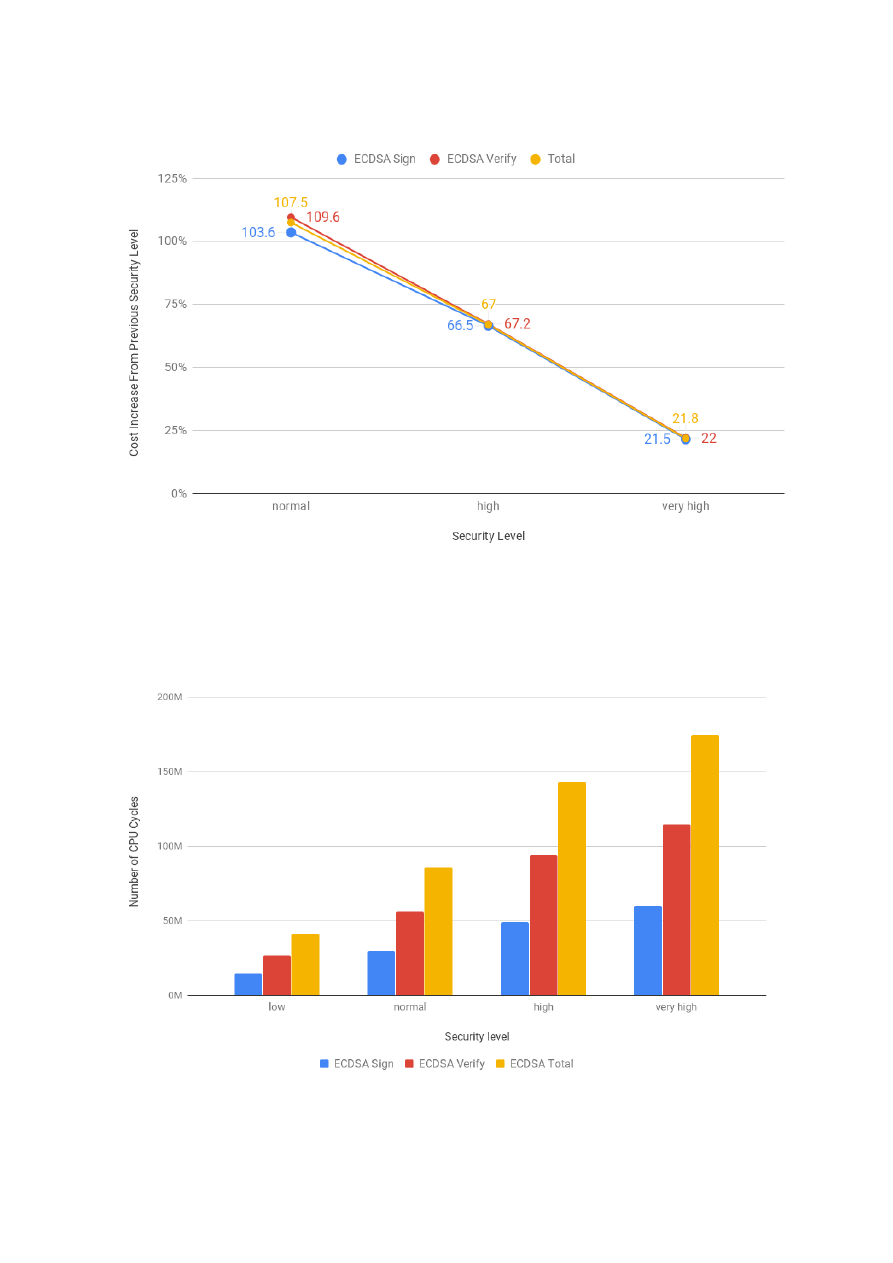

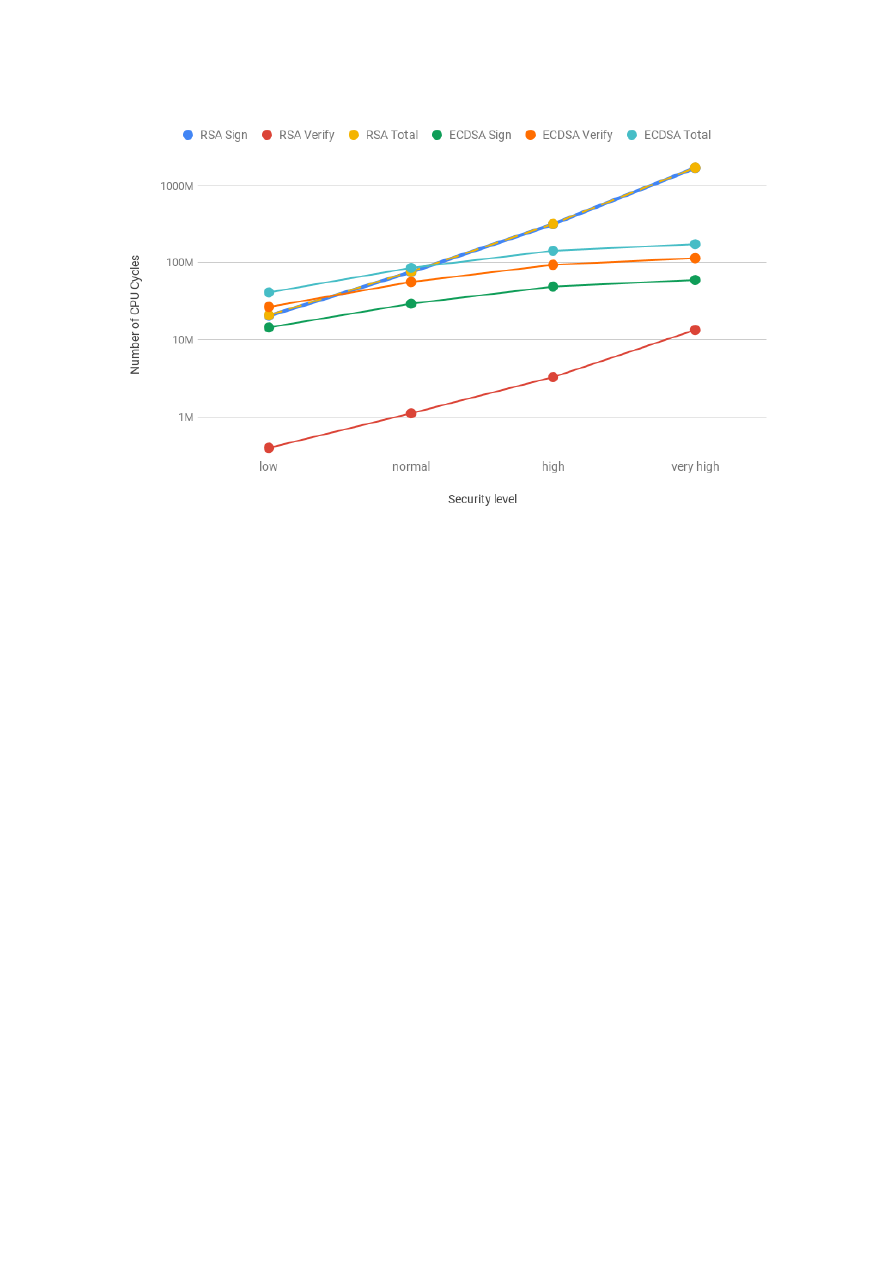

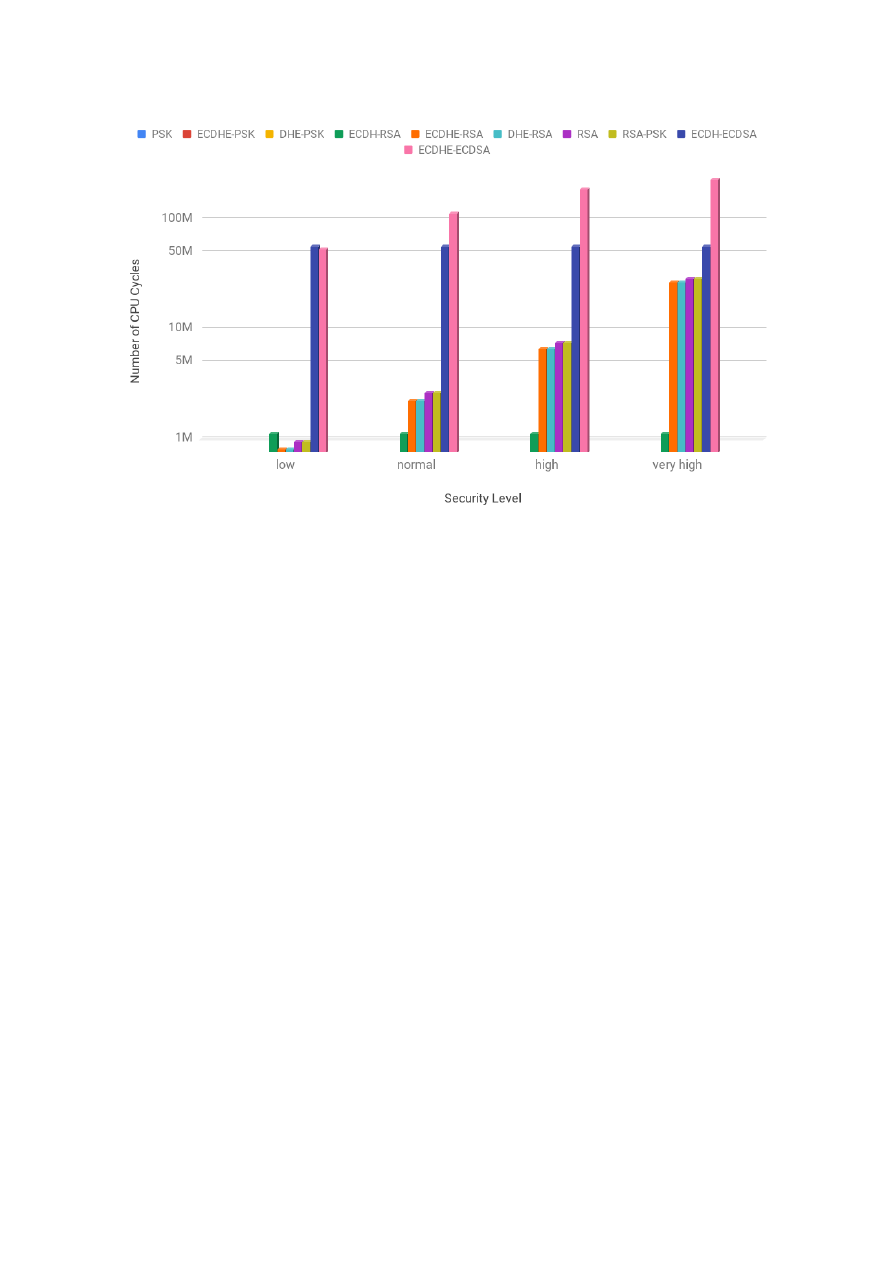

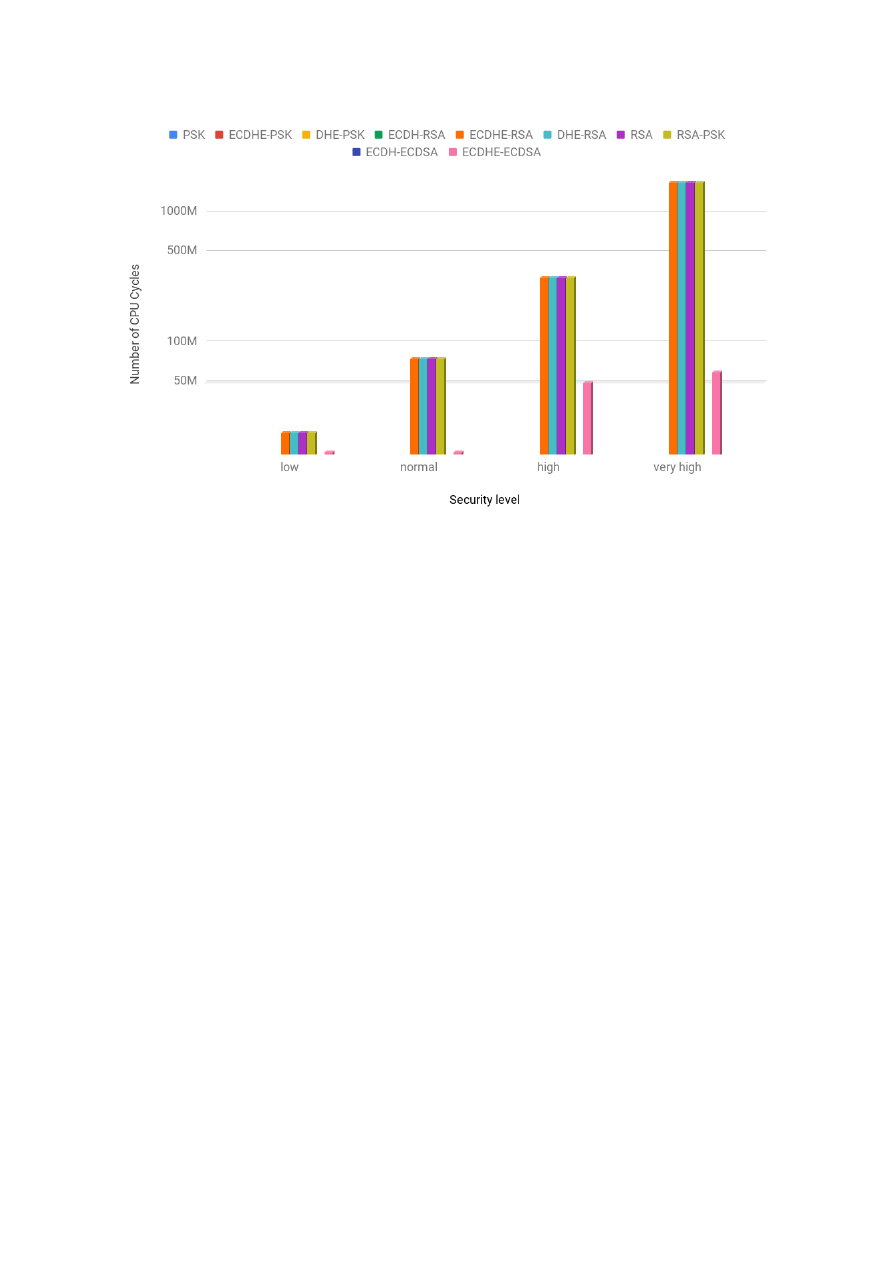

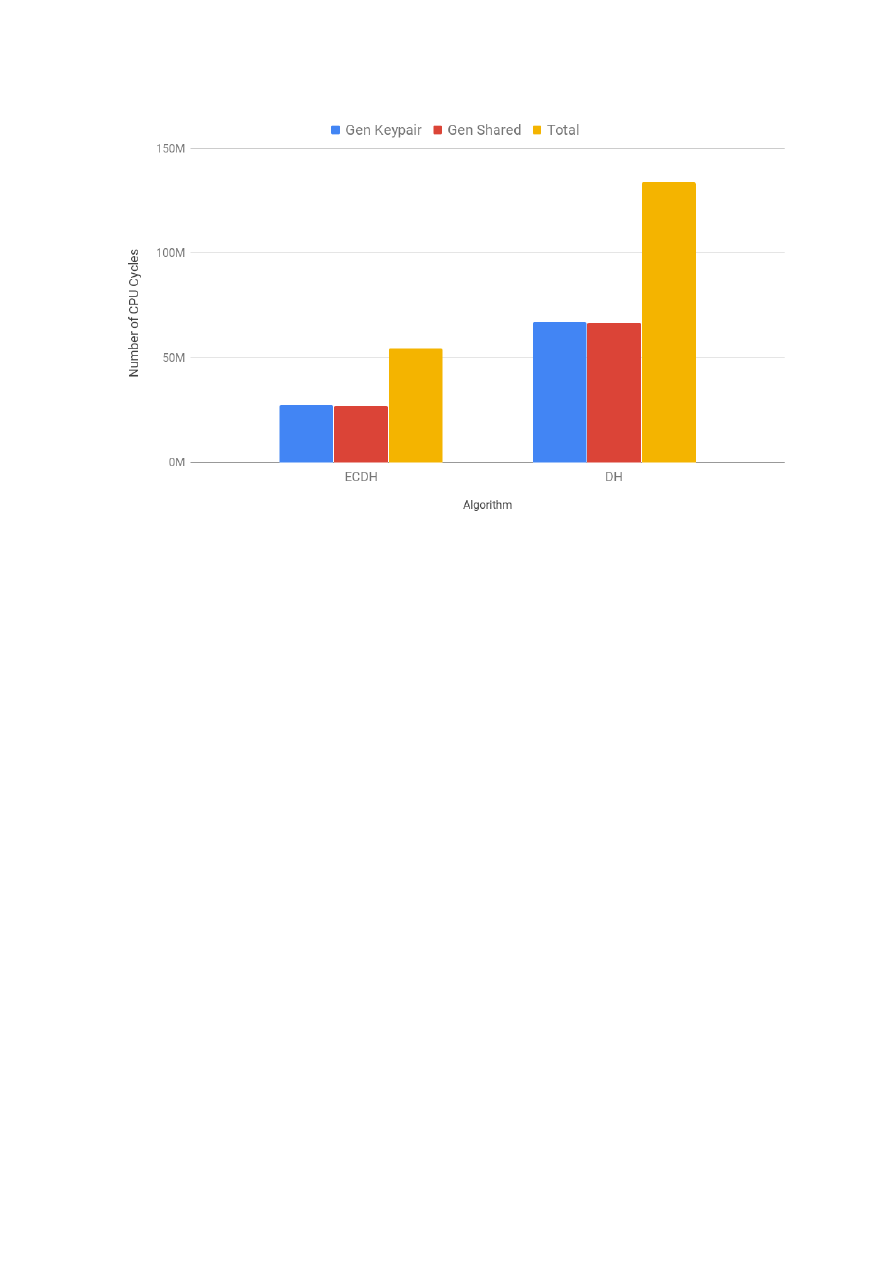

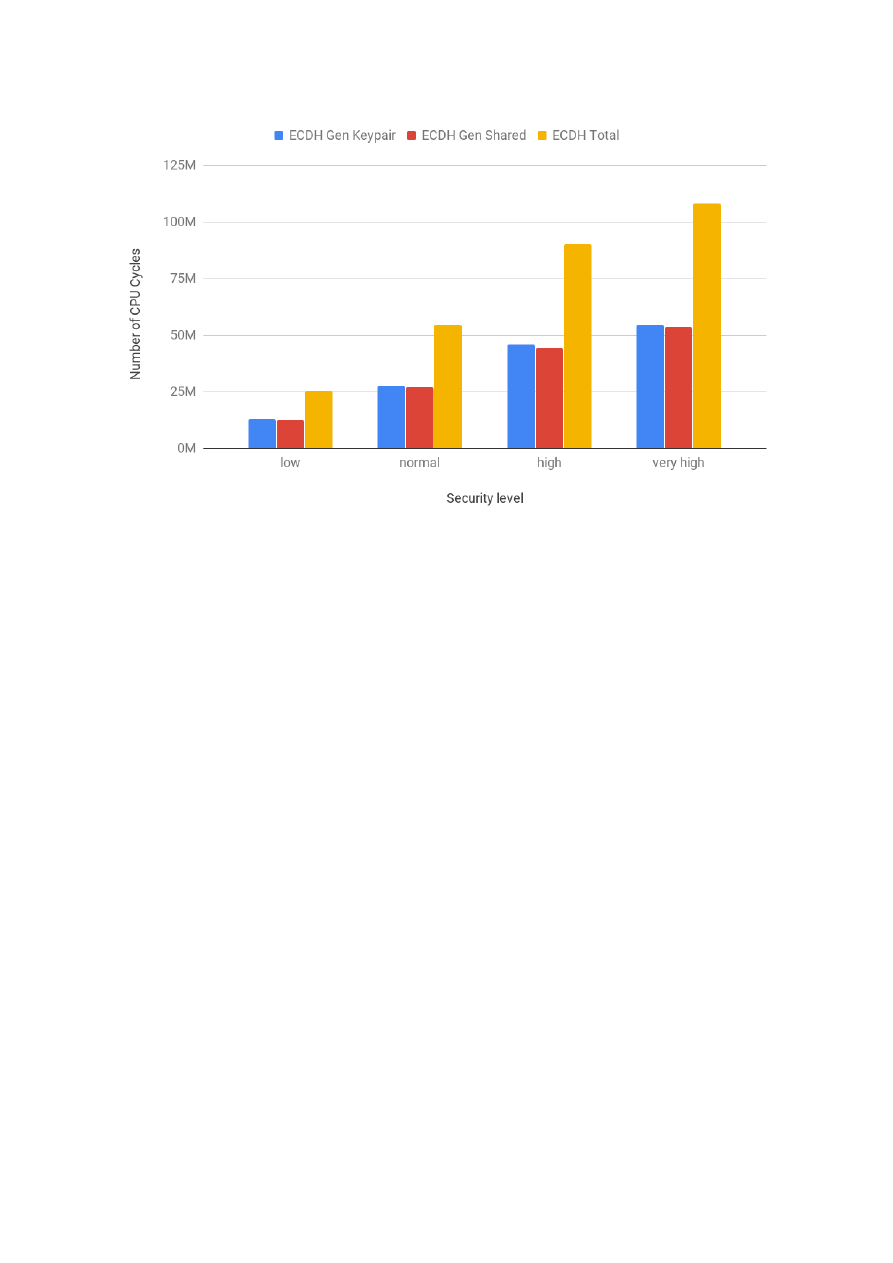

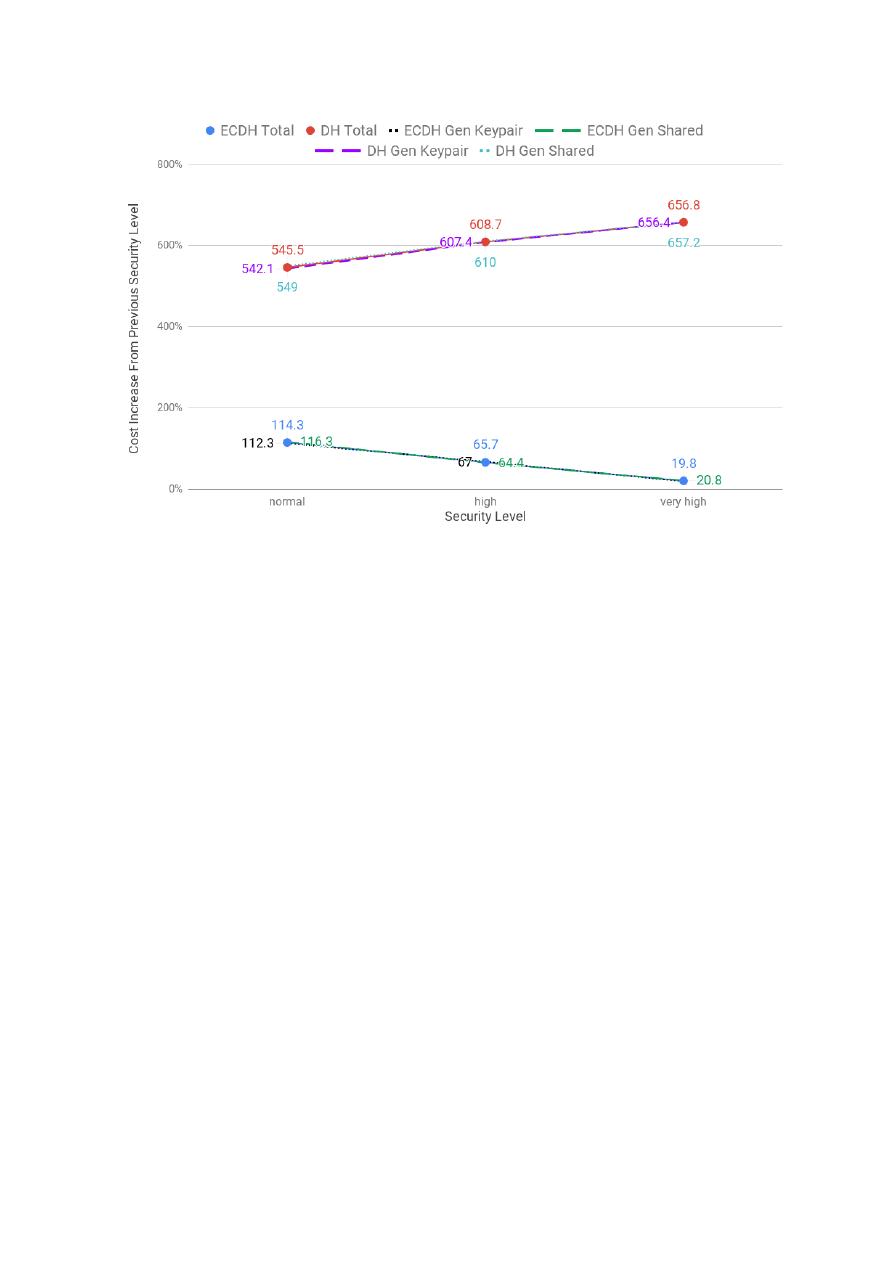

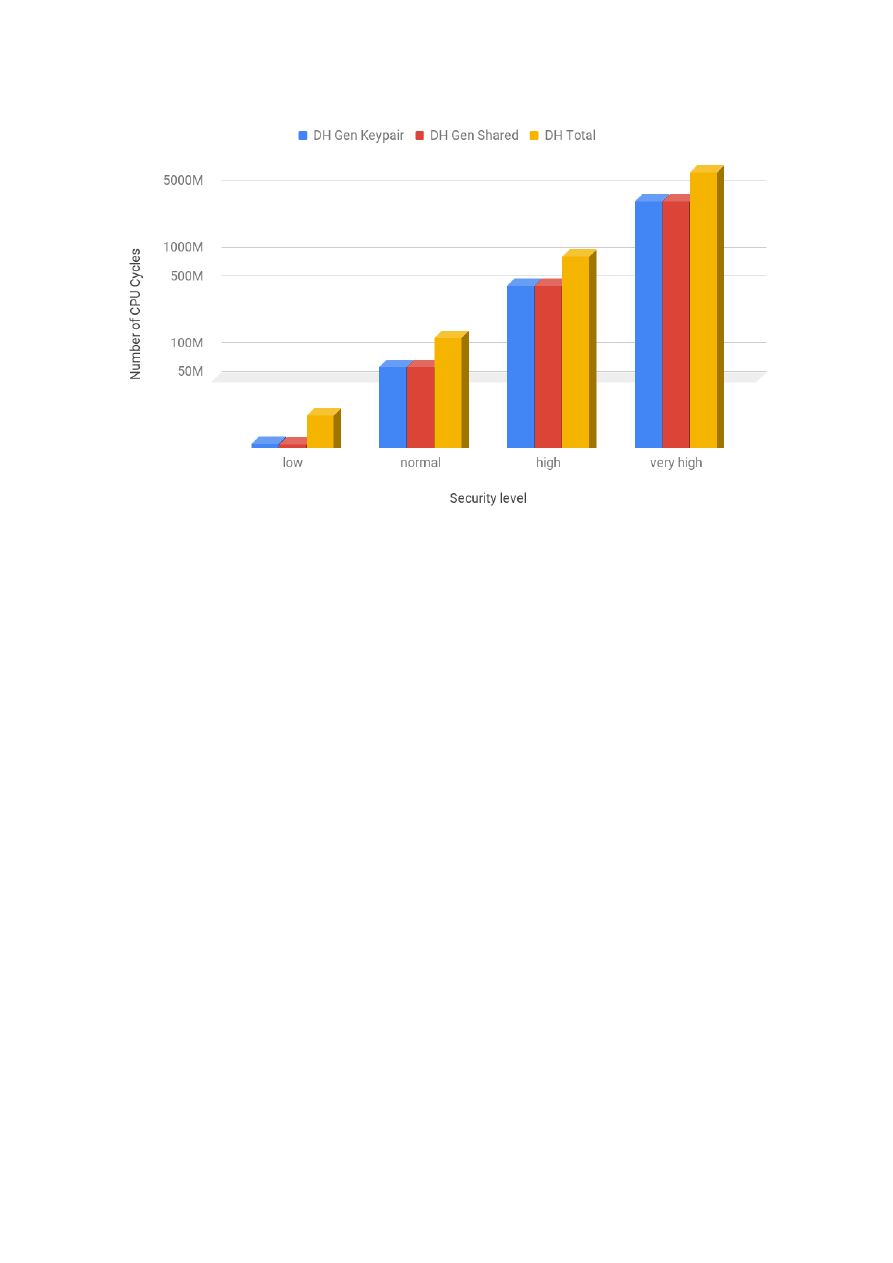

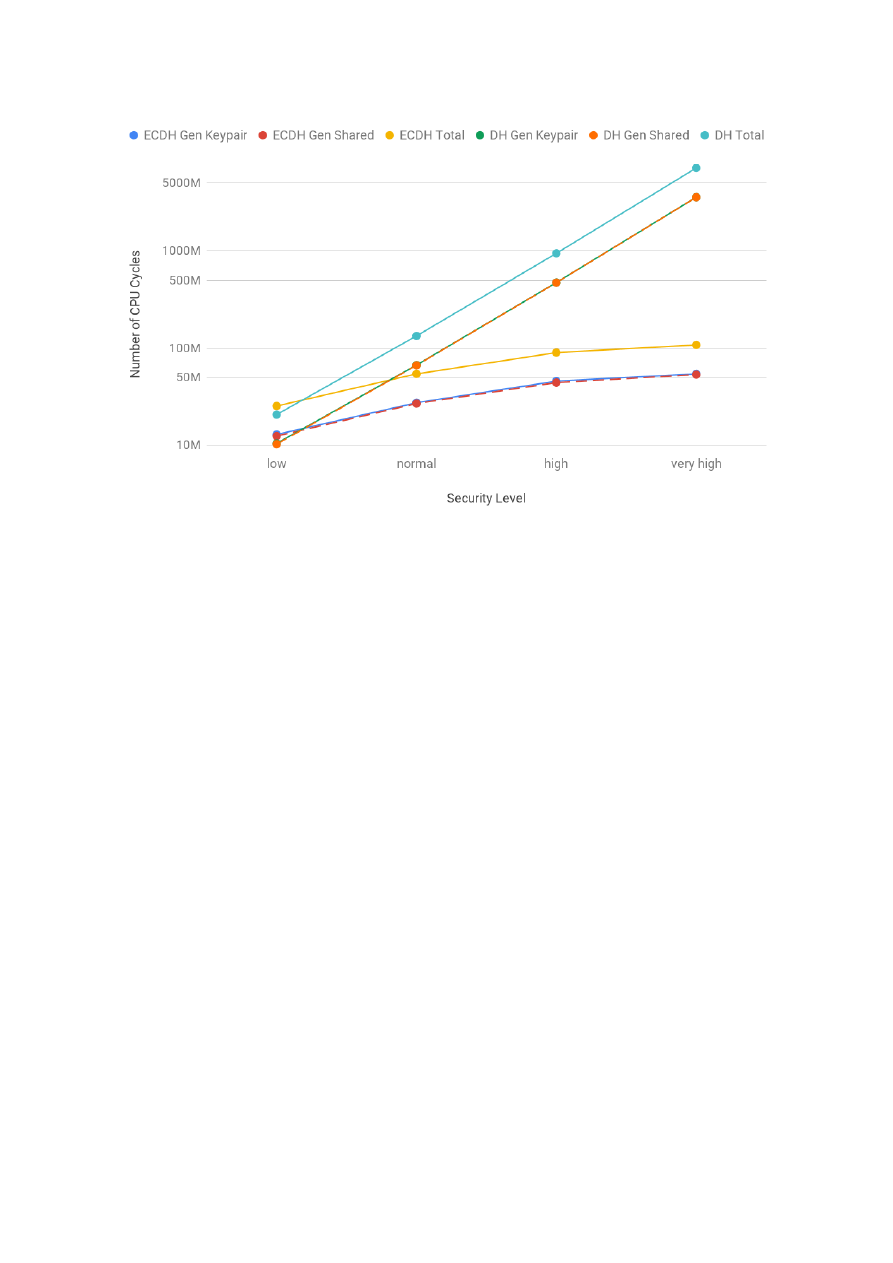

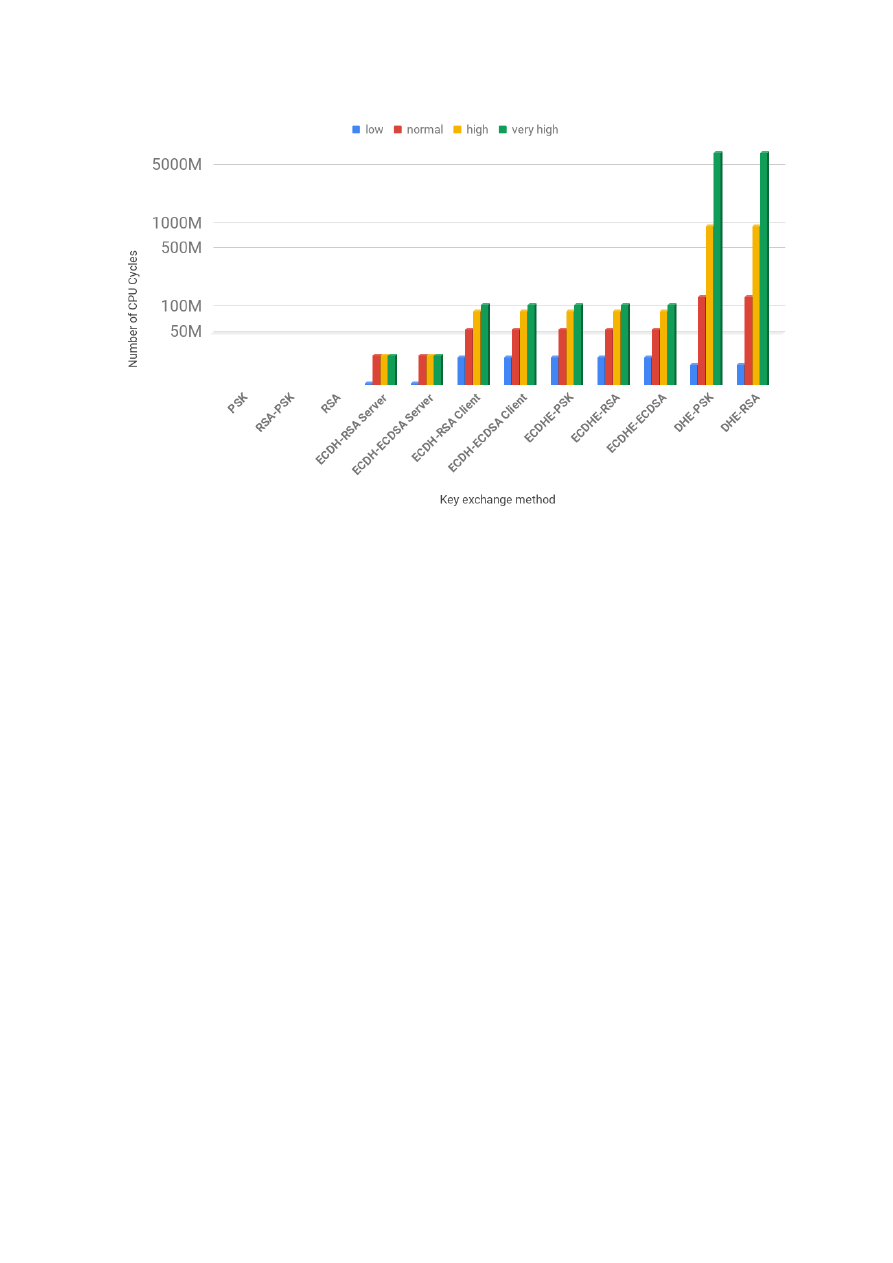

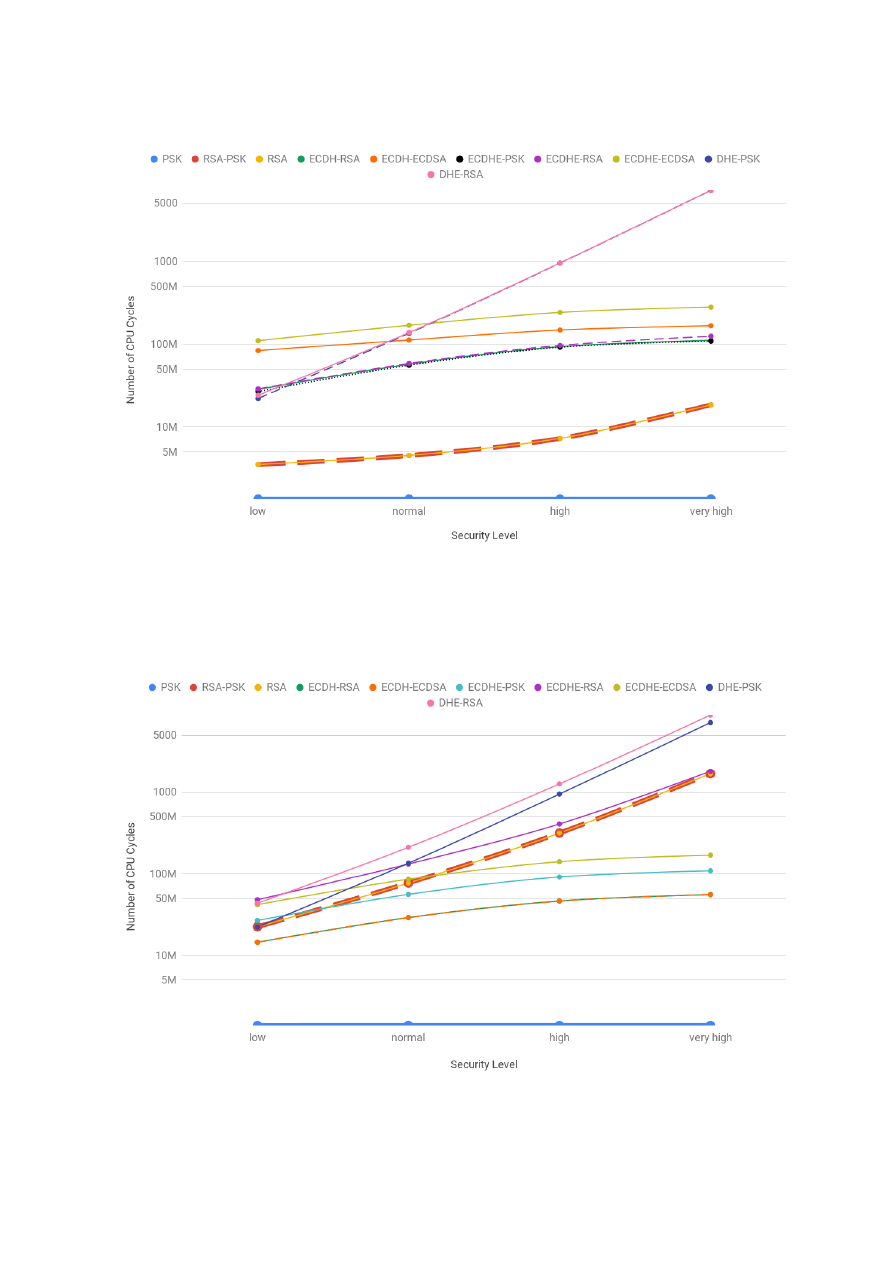

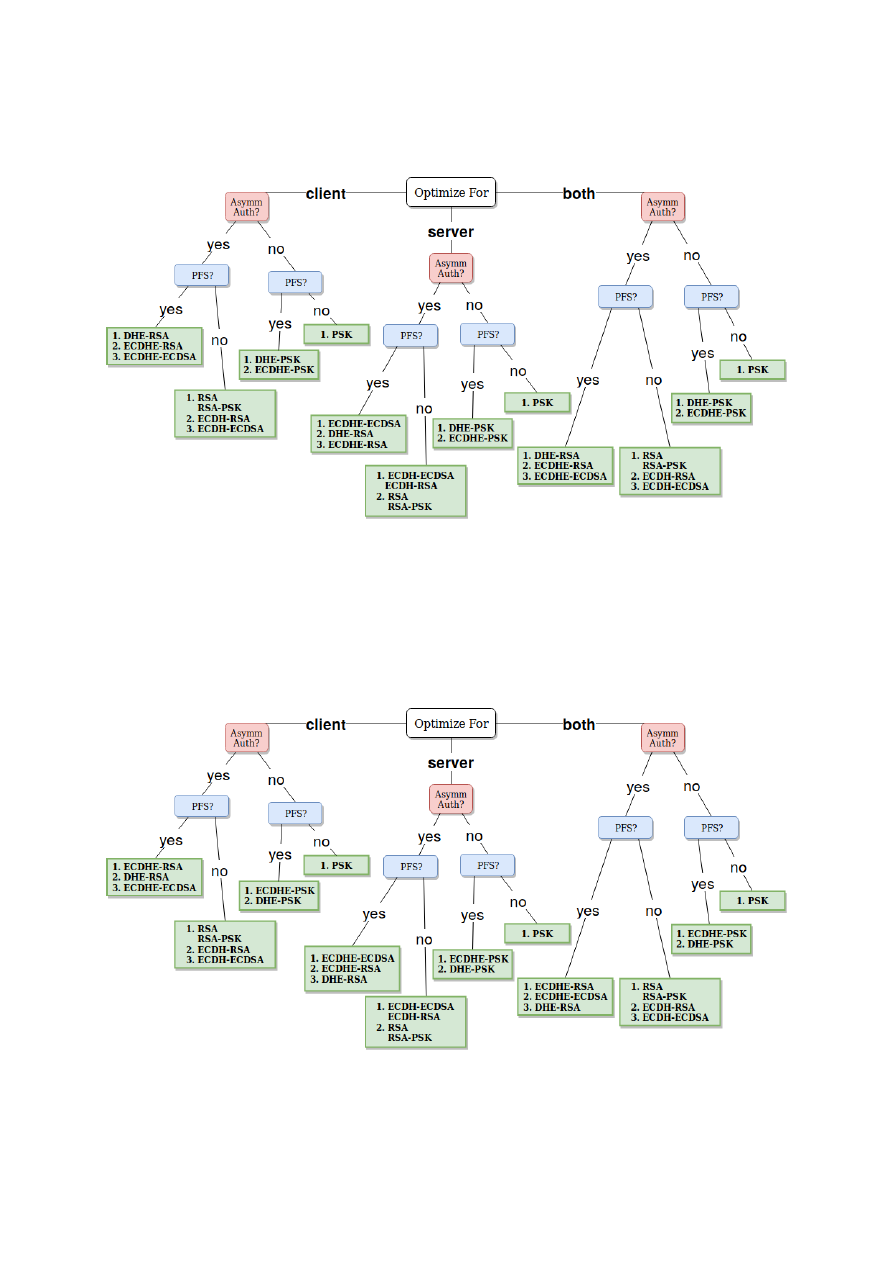

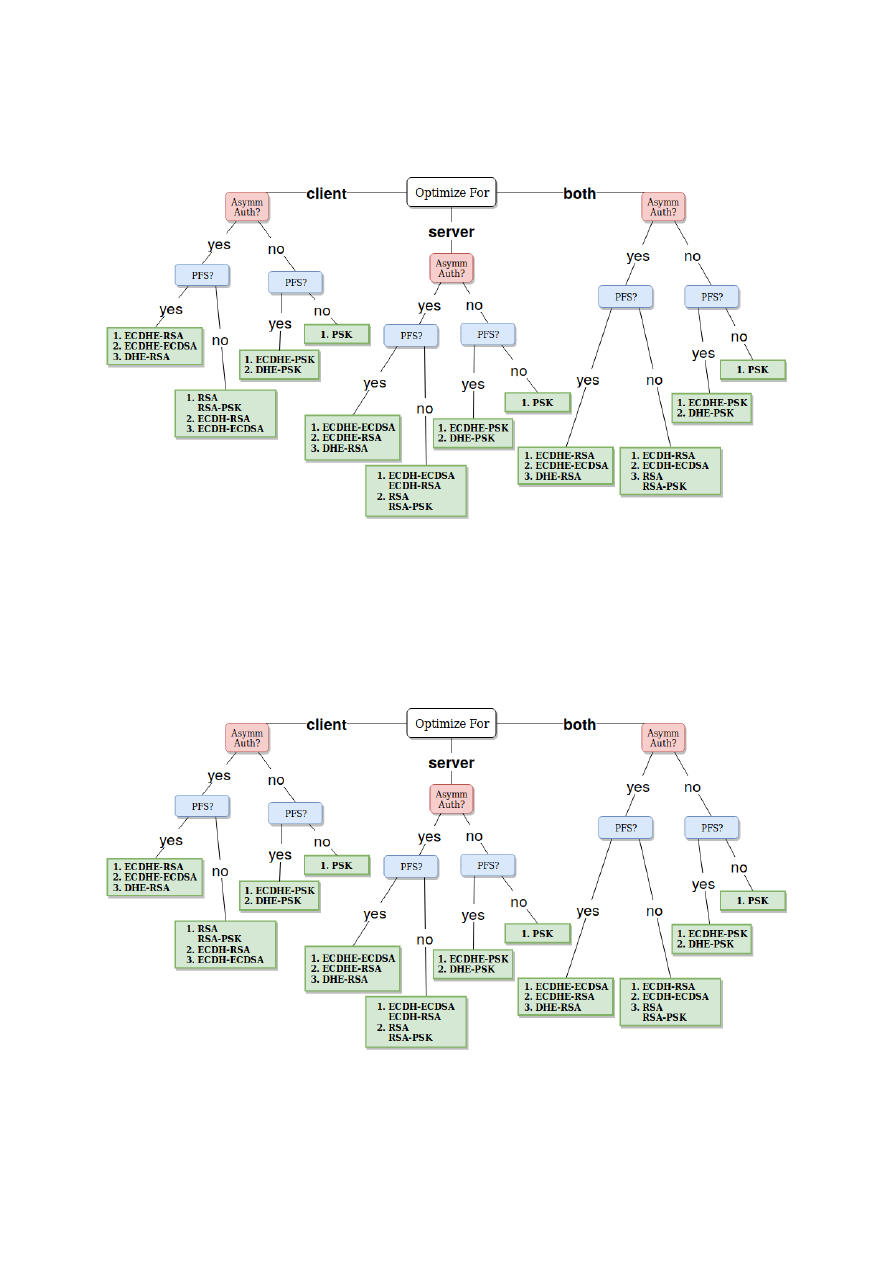

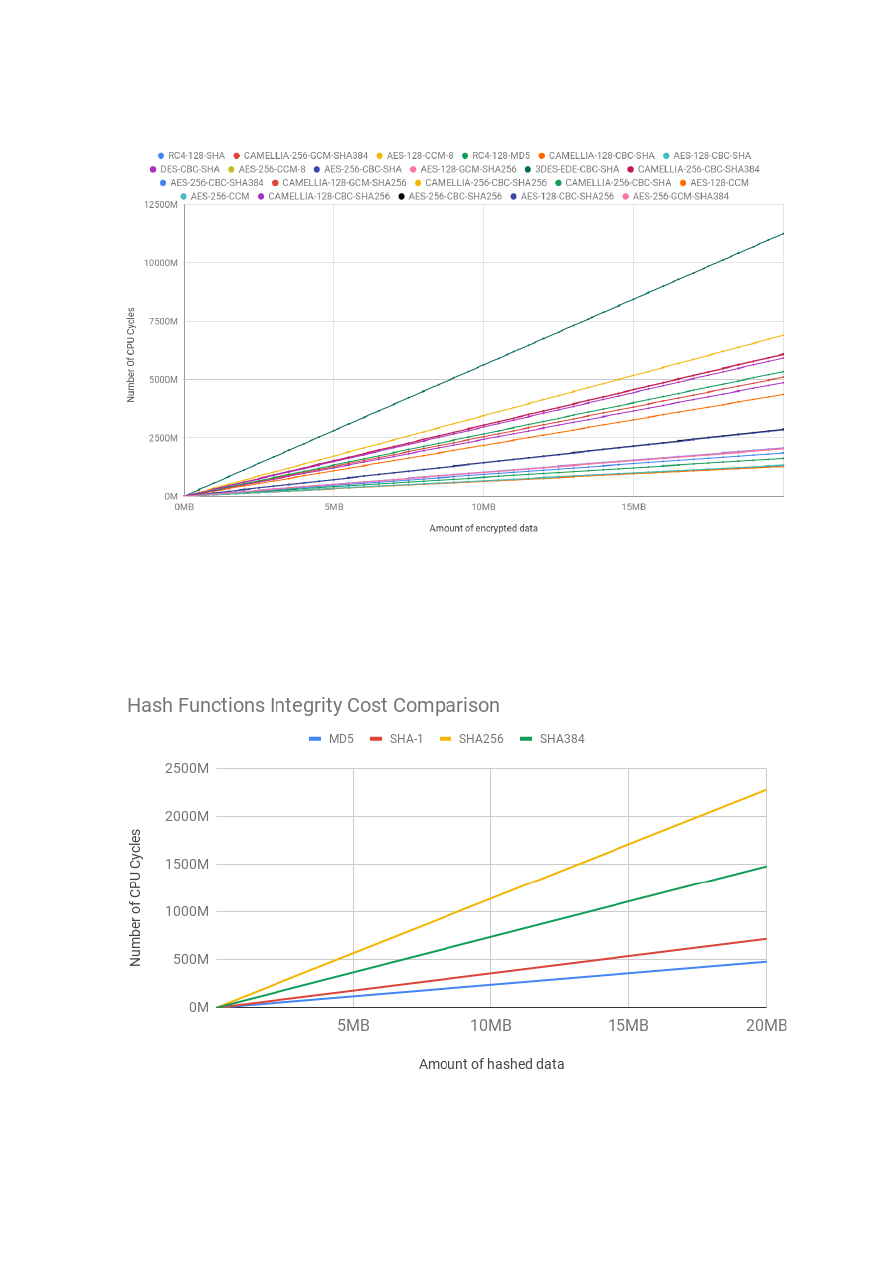

can be used to compress the remaining handshake messages. They explore two cases for the header